Brian Curtis

0

5058

29

Po wielu zwiastunach z WikiLeaks, 7 marca 2017 r. Strona informująca o nieprawidłowościach opublikowała zestaw dokumentów o nazwie Krypta 7. Podobno wyciekły one z jednostki Centrum Cyber Intelligence CIA. Aby dołączyć do dokumentów Vault 7, WikiLeaks przygotowało komunikat prasowy szczegółowo opisujący tło i główne odkrycia wycieku.

Jednak w kilka godzin po wydaniu pojawiło się wiele sensacyjnych nagłówków, w których twierdzono, że szyfrowanie aplikacji takich jak WhatsApp i Signal zostało naruszone. To nie jest prawda, pomimo powszechnego zgłaszania. Co dokładnie powiedział nam wyciek z Krypty 7 i powinniśmy się martwić?

Jakie są wycieki z Krypty 7?

Dokumenty Vault 7 są pierwszymi z serii wydań WikiLeaks, nazwanych Year Zero, z CIA's Center for Cyber Intelligence. W sumie istnieje 7 818 stron internetowych z 943 załącznikami, które zawierają dokumenty, obrazy i inne pliki z lat 2013–2016.

Chociaż WikiLeaks nie podało źródła wycieku, w komunikacie prasowym podało, że ich źródło “pragnie zainicjować publiczną debatę na temat bezpieczeństwa, tworzenia, używania, rozprzestrzeniania i demokratycznej kontroli cyberbroni”.

W przeciwieństwie do poprzednich wersji WikiLeaks przed publikacją zredagował nazwiska i inne dane osobowe. W swoim oświadczeniu stwierdzili również, że celowo wycofali pewne informacje, aby temu zapobiec “dystrybucja „uzbrojonych” cyberbroni”.

Co zawiera Vault 7?

Dokumenty w Vault 7 wydają się pochodzić z oprogramowania o nazwie Confluence. Confluence to wewnętrzna wiki dla ustawień korporacyjnych, która zazwyczaj działa na serwerze Atlassian.

Serwery Atlassian są niezwykle trudne do zabezpieczenia, co może wskazywać, jak mogło dojść do tego wycieku.

Jako narzędzie do współpracy wewnętrznej, wydanie zawiera projekty w toku, prezentacje i dokumentację techniczną, a także kod wykorzystywany do wykonywania wielu exploitów. Chociaż znaczna część tego została powstrzymana przez WikiLeaks.

Hakowanie smartfonów przy użyciu exploitów zero-day

Luki w oprogramowaniu są nieuniknione. Często są one odkrywane przez badaczy, którzy zgłaszają je twórcy. Deweloper napisze i wdroży łatę, a luka zostanie zamknięta. Jeśli jednak atakujący odkryje lukę przed deweloperem, może utworzyć exploit, znany jako atak zero-day.

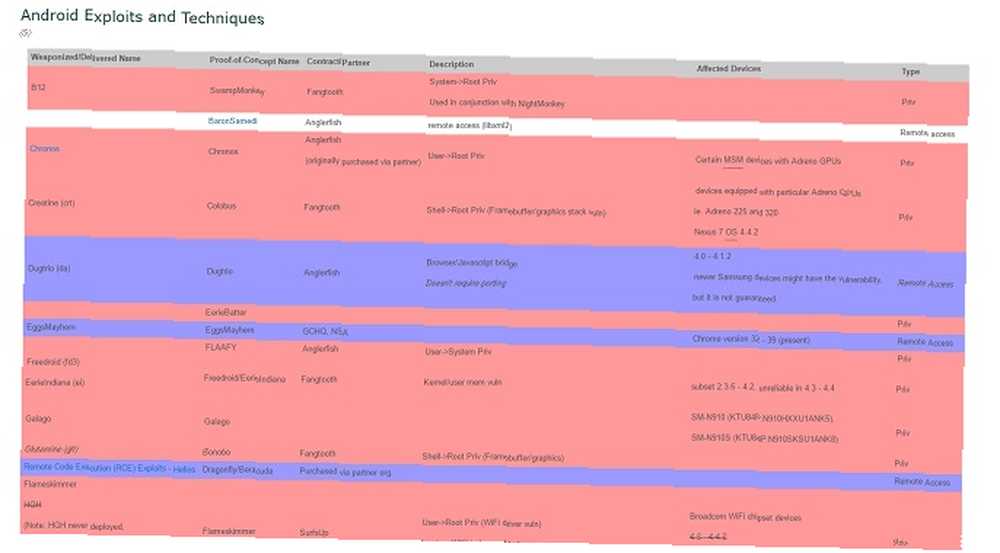

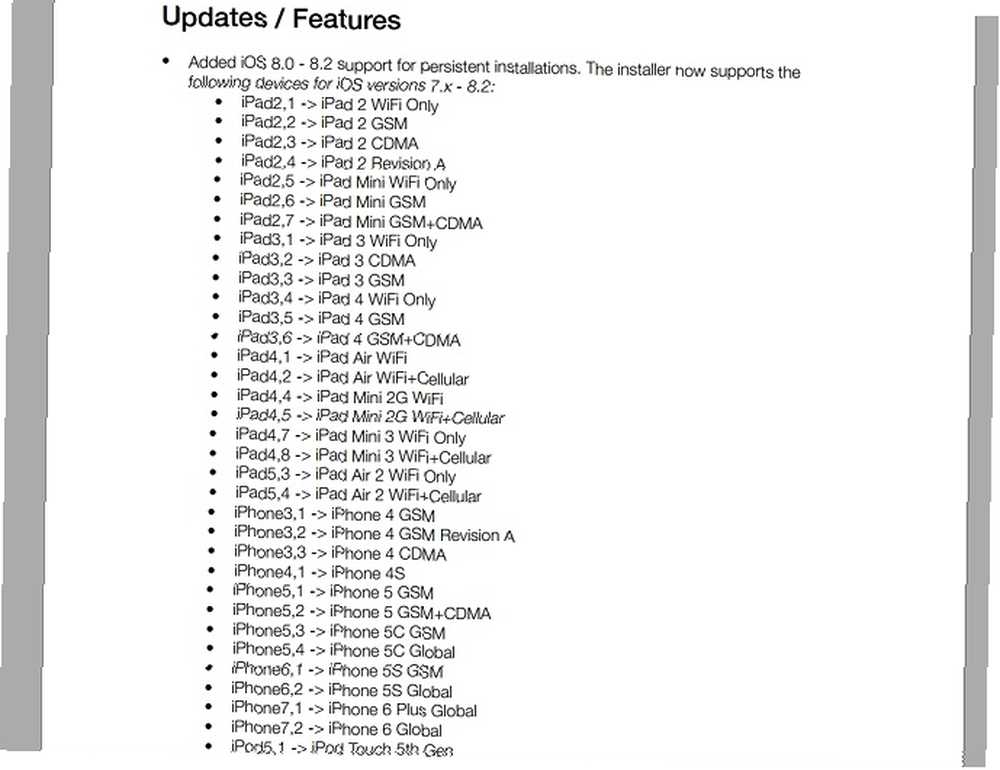

Krypta 7 pokazuje, że CIA miała dostęp do wielu exploitów zero-day, których używali w celu narażenia zarówno urządzeń z Androidem, jak i iOS. Co ciekawe, wydaje się, że włożono wiele wysiłku w upewnienie się, że exploity będą działać konkretnie na urządzeniach Samsung. Chociaż wiele exploitów na Androida jest starszych niż iOS, nie jest jasne, czy dzieje się tak, ponieważ exploity były nadal działające, czy też skupiły się na iOS. Niewątpliwie wiele wysiłku włożono w urządzenia iOS, ponieważ instrukcja obsługi exploita DBROOM pokazuje, że obsługiwany jest prawie każdy model iPada, iPoda i iPhone'a.

Dokumenty pokazują, że CIA kupowała wiele exploitów od innych organizacji. Jak zauważył Edward Snowden na Twitterze, jest to dowód na to, że rząd USA płaci za ochronę oprogramowania. Oczywiście nie jest to niezwykłe w przypadku organizacji wywiadowczych lub cyberprzestępców, którzy często wykorzystują te exploity. Niezwykłe jest to, że w tym przypadku rząd płaci w celu zapewnienia swoim obywatelom mniejszego bezpieczeństwa, nie ujawniając exploitów, aby można je było załatać.

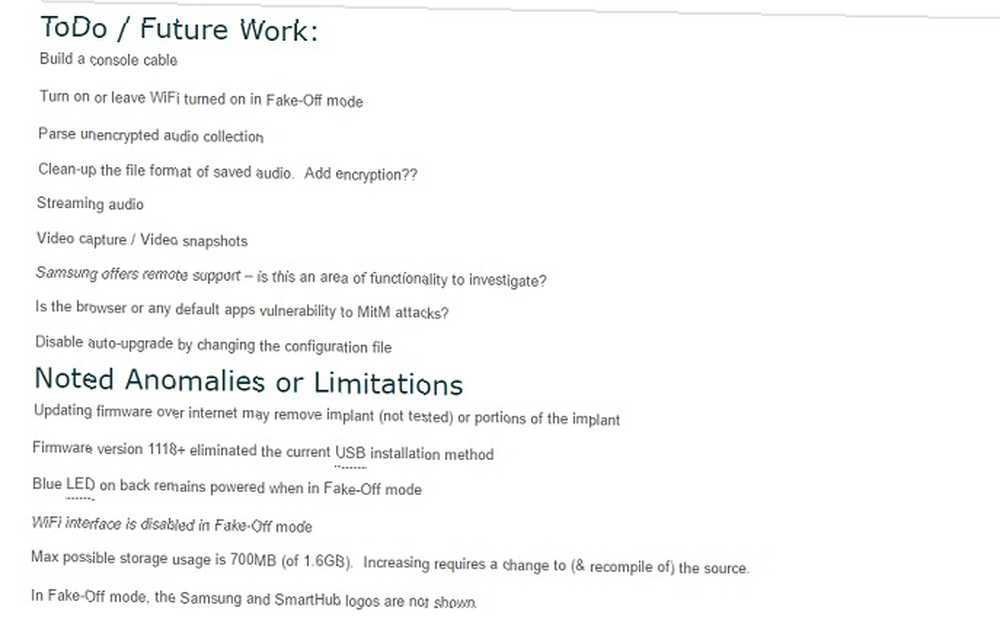

Telewizory Smart Weeping Angel i Samsung

Być może pamiętasz, że w 2015 r. Doniesiono, że telewizory Samsung mogą cię szpiegować. W tym czasie firma Samsung całkowicie temu zaprzeczyła i powiedzieli, że dźwięk jest gromadzony tylko po to, aby mogli przetwarzać twoje żądania głosowe. Okazuje się, że tak naprawdę telewizory Samsung Smart mogą szpieguje cię, dzięki CIA.

Projekt Weeping Angel, prowadzony przez Embedded Development Branch (EDB), stworzył exploit, który może zmienić Twój inteligentny telewizor w mikrofon, który będzie w stanie przesyłać wszystkie audio do CIA. Według jednego dokumentu z czerwca 2014 r. Mieli nawet plany dodawania przechwytywania wideo, przesyłania strumieniowego audio na żywo i wyłączania automatycznych aktualizacji.

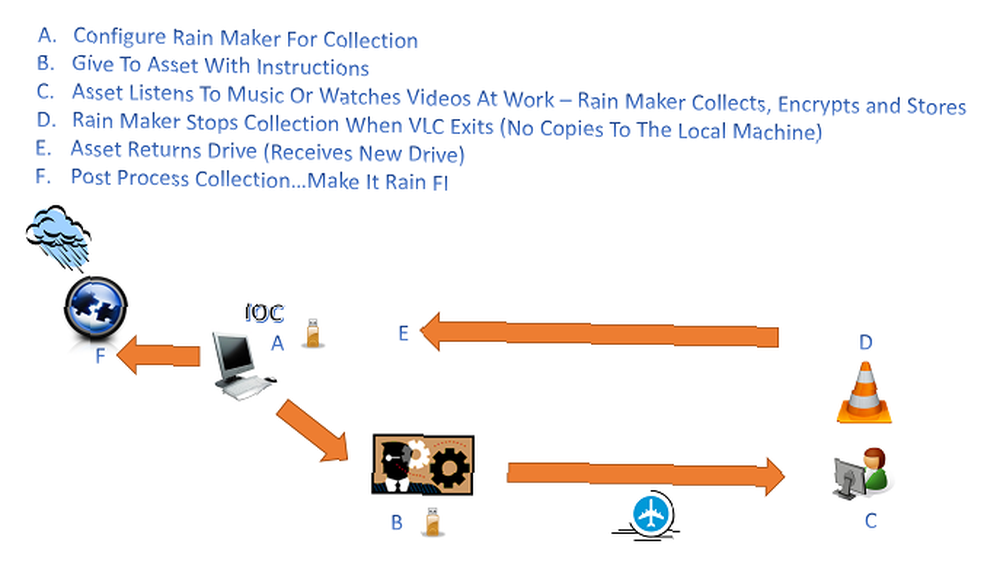

Zaklinacz deszczu

Narzędzie Rain Maker pozwoliło CIA na zbieranie danych systemowych i określonych plików z komputera. Narzędzie można podłączyć do napędu USB (lub innego nośnika wymiennego) i uruchomić, gdy użytkownik otworzy przenośną wersję VLC Media Player na napędzie.

Przechwycone dane zostaną zaszyfrowane na nośniku wymiennym, gotowe do odszyfrowania w późniejszym czasie. Oznacza to, że aby ten exploit działał, agent CIA musi mieć fizyczny dostęp do napędu. Podręcznik użytkownika Rain Maker mówi, że będzie działać tylko w systemie Windows XP, Vista, 7, 8 lub 8.1. Chociaż, ponieważ przewodnik pochodzi z marca 2015 r., Istnieje możliwość rozszerzenia Rain Maker o obsługę systemu Windows 10.

Systemy kontroli pojazdów

Ruch Internetu przedmiotów przekonał wielu producentów, że dodanie połączenia internetowego Internet przedmiotów: 10 przydatnych produktów, które musisz wypróbować w 2016 r. Internet przedmiotów: 10 przydatnych produktów, które musisz wypróbować w 2016 r. Internet przedmiotów rozwija się w 2016 r., ale co to dokładnie znaczy? Jak osobiście korzystasz z Internetu przedmiotów? Oto kilka przydatnych produktów do zilustrowania. dzięki ich produktom są nieskończenie lepsze. Są jednak takie, których naprawdę nie chcesz podłączać 5 urządzeń, których NIE chcesz łączyć z Internetem przedmiotów 5 urządzeń, których NIE chcesz łączyć z Internetem przedmiotów Internet przedmiotów (IoT) może nie być wszystkim jest spartaczony. W rzeczywistości istnieje kilka inteligentnych urządzeń, z którymi możesz nie chcieć się łączyć z Internetem. - jak twój samochód.

Podczas gdy widzieliśmy już włamania do samochodów osobowych w Black Hat USA, zostało to zrobione jako etyczny dowód koncepcji. Niepokojące wydaje się, że EDB zastanawiał się, jak narazić na niebezpieczeństwo podłączone pojazdy. Chociaż jedyne informacje, które dostarcza nam Vault 7, to kilka minut ze spotkania w październiku 2014 r., To jest powód do niepokoju, że potencjalnie szukali w naszych samochodach exploitów na zero dni.

Odciski palców i tworzenie ramek Inne rządy

W 2010 roku pojawiły się wiadomości o robaku komputerowym o nazwie Stuxnet, który zainfekował i spowodował uszkodzenie irańskiego programu nuklearnego. Wielu badaczy bezpieczeństwa uważa, że robak został zbudowany przez rządy amerykański i izraelski. Jest tak, ponieważ każdy atak będzie zawierał “odcisk palca” które mogą zidentyfikować konkretny stan lub grupę hakerską.

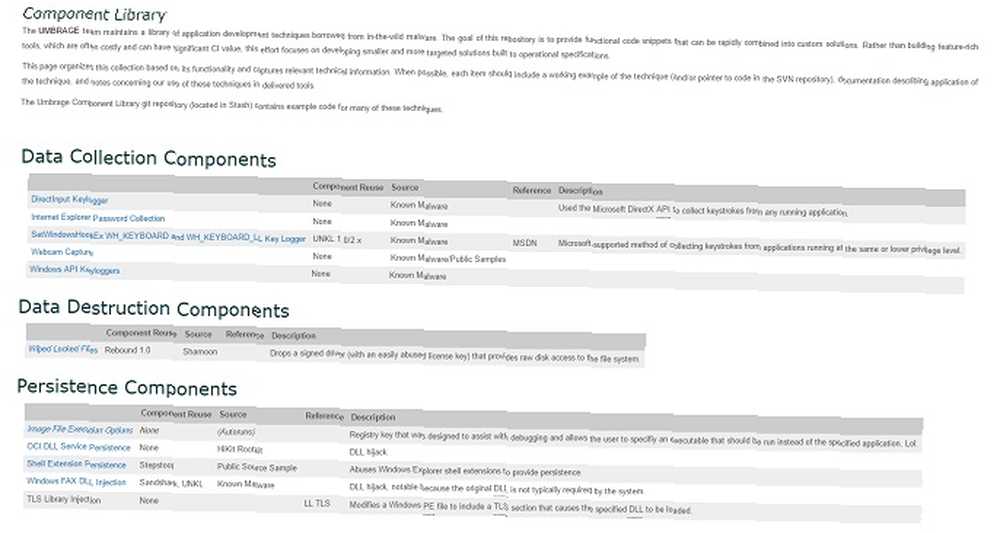

Krypta 7 zawierała dokumenty wskazujące, że CIA prowadzi bazę danych znanego złośliwego oprogramowania, programów rejestrujących naciśnięcia klawiszy oraz innych programów szpiegujących i exploitów. Zostało to wykorzystane do zbudowania zbioru odcisków palców z różnych stanów na całym świecie w ramach projektu UMBRAGE. Mogą następnie użyć tych odcisków palców, aby błędnie przypisać atak, jeśli zostałby wykryty.

To tylko niewielka część ataków zawartych w Vault 7. Istnieje wiele innych związanych z Windows, Linux i Mac OS. Wyciek pokazuje również, że opracowywali oni exploity dla routerów, a także próbowali skompromitować oprogramowanie antywirusowe.

Chociaż informacje techniczne dają fascynujący, a czasem niepokojący wgląd w to, jak CIA próbuje infiltrować inne organizacje i osoby, jest też bardziej ludzka strona. Wiele z tych wyczynów pochodzi od postaci w kulturze nerdów - jak np. Weeping Angels, prawdopodobnie zainspirowane stworzeniami Doktor Kto wszechświat.

Czy CIA Hack WhatsApp?

W komunikacie prasowym Vault 7 WikiLeaks stwierdził:

Te techniki pozwalają CIA na ominięcie szyfrowania WhatsApp, Signal, Telegram, Wiebo, Confide i Cloackman poprzez zhakowanie “mądry” telefony, na których działają, i zbierają ruch audio i wiadomości przed zastosowaniem szyfrowania.

Następnie szeroko udostępnili tweeta, podkreślając to “CIA [jest w stanie] ominąć szyfrowanie”. Doprowadziło to do tego, że większość organizacji medialnych biegła z nagłówkiem informującym o tym, że szyfrowanie WhatsApp, Telegram i Signal zostało naruszone.

WikiLeaks # Vault7 potwierdza, że CIA może skutecznie ominąć szyfrowanie Signal + Telegram + WhatsApp + Confide https://t.co/h5wzfrReyy

- WikiLeaks (@wikileaks) 7 marca 2017 r

Niestety, te sklepy nie musiały długo kopać głębiej ani rozważać oryginalnego oświadczenia WikiLeaks. Patrząc na szczegóły, było jasne, że szyfrowanie w żadnej z tych aplikacji nie zostało naruszone. Zamiast tego WikiLeaks zdecydowało się na redakcję. CIA wykorzystała exploity zero-day, aby skompromitować smartfony z systemem iOS i Android.

Tak @nytimes aktualizuje, poprawia. Inne rynki, postępuj zgodnie z przykładem i zobacz listę ekspertów. https://t.co/GK26HhSdEP

- zeynep tufekci (@zeynep) 7 marca 2017 r

Narażając urządzenie, będą mogli uzyskać do niego dostęp nie był zaszyfrowany. To podejście nie jest tym samym, co możliwość naruszenia mechanizmów szyfrowania.

Czy możesz zaufać WikiLeaks?

Według ich strony internetowej “WikiLeaks to międzynarodowe media… [które] specjalizuje się w analizie i publikacji dużych zbiorów danych cenzurowanych lub w inny sposób ograniczonych materiałów.” Po ustanowieniu przez niesławnego Juliana Assange'a, wydali swoje pierwsze wydanie w grudniu 2006 roku.

Zyskał rozgłos i światową sławę po opublikowaniu kabli dyplomatycznych od rządu Stanów Zjednoczonych w 2010 roku. Po wydaniu kabli USA rozpoczęły śledztwo w sprawie WikiLeaks. Mniej więcej w tym samym czasie Assange został oskarżony o napaść na tle seksualnym i gwałt w Szwecji i złożono wniosek o ekstradycję. Aby zapobiec ekstradycji do Szwecji lub USA, Assange szukał azylu w ambasadzie Ekwadoru w Londynie, gdzie pozostaje od 2012 roku. WikiLeaks nadal publikuje przecieki, w tym hacki DNC i e-maile Podesta WikiLeaks, DNC oraz John Podesta: Co musisz wiedzieć WikiLeaks, DNC, i John Podesta: Co musisz wiedzieć Co się dzieje z Wikileaks i wyborami prezydenckimi w 2016 roku? Czy Rosja zhakowała DNC? Czy Hillary Clinton jest skorumpowana? I czy przeciętny Joe czytał wyciekające e-maile? Dowiedzmy Się. przed wyborami prezydenckimi w USA w 2016 r.

Wycieki wiadomości e-mail DNC i Podesta były szeroko zgłaszane jako dzieło rosyjskich agentów wywiadowczych i szpiegów. Chociaż roszczenie to zostało zakwestionowane przez Rosję i administrację Trumpa, zarzut ten został utrzymany. Napięta historia Juliana Assange'a z USA doprowadziła wielu do przekonania, że działał wraz z rządem rosyjskim, aby podważyć zaufanie do amerykańskiego systemu wyborczego i pomóc Donaldowi Trumpowi wygrać Prezydencję. Niektórzy uważają to za zemstę po tym, jak była sekretarz stanu Hillary Clinton rzekomo zaproponowała poddanie Assange'a atakowi drona po wcześniejszym wydaniu WikiLeaks.

Ostatecznie doprowadziło to do sceptycyzmu wobec najnowszych publikacji WikiLeaks, ponieważ uważają, że nie można ufać organizacji, że jest bezstronna, szczególnie w odniesieniu do spraw rządu USA.

Wydanie „# Vault7” jest dowodem na to, że jest o wiele bardziej warte rozmowy politycznej niż jakiejkolwiek broni technicznej.

- SwiftOnSecurity (@SwiftOnSecurity) 7 marca 2017 r

Zredagowane błędne raportowanie

Wersja Vault 7 różniła się także od poprzednich publikacji WikiLeaks. Chociaż WikiLeaks zazwyczaj oferuje kontekstowe tło i podsumowania swoich wydań, wydaje się, że komunikat prasowy do Vault 7 został wydany w celu podkreślenia określonych aspektów. Jak już widzieliśmy, przyczyniali się do błędnego zgłaszania szyfrowania zarówno w komunikacie prasowym, jak i na Twitterze.

Czy to ważne, jaka jest prawda, kiedy WikiLeaks może pisać nagłówki, a kilka dni później nikt nie może znaleźć o czym rozmawiali?

- SwiftOnSecurity (@SwiftOnSecurity) 7 marca 2017 r

Wygląda na to, że personel WikiLeaks wziął na siebie obowiązek wstawienia popularnych zaszyfrowanych aplikacji do rozmowy, ponieważ początkowe odczyty Vault 7 nie wskazują żadnych odniesień do żadnej z wymienionych aplikacji WikiLeaks. Chociaż wiele punktów sprzedaży później poprawiło swoje początkowe nagłówki, aby odzwierciedlić, że szyfrowanie nie zostało zerwane, trwałe wrażenie tych oświadczeń może podważyć zaufanie do szyfrowania.

Inną osobliwością tego wydania było to, że WikiLeaks samodzielnie zredagowało ponad 7000 informacji. Mimo że spotkały się one z ostrą krytyką za to, że nie zrobiły tego w przeszłości, nawet ze strony Edwarda Snowdena, ta nagła zmiana jest zaskakująca. Jest to szczególnie dziwne, biorąc pod uwagę, że powiedzieli to sami WikiLeaks “każda redakcja jest propagandą.”

@Yami_no_Yami_YY @ggreenwald Czytelników nie powiedziano. Każda redakcja jest propagandą „zabijania informacji”, która zagraża wszystkim źródłom i nam

- WikiLeaks (@wikileaks) 24 listopada 2013

Wstępne raporty sugerują, że dokumenty w Vault 7 są autentyczne, więc zasadniczy wydaje się fakt, że CIA wykorzystuje exploity w popularnej technologii do hakowania osób fizycznych. Jednak narracja wokół wydania może nie być tak bezstronna, jak w to wierzy WikiLeaks.

Powinieneś się martwić?

Fakt, że CIA jest w stanie narazić na szwank wiele urządzeń, z których korzystamy na co dzień, w tym nasze smartfony, komputery, laptopy i urządzenia inteligentnego domu, jest niezwykle niepokojący. Jeśli informacje o Vault 7 były przekazywane między informatorami już od około roku, jak sugerowano, istnieje duża szansa, że exploity wycieku będą w rękach różnych przestępców i innych rządów na całym świecie.

Choć może to być niepokojące, można znaleźć nadzieję. Większość exploitów wymienionych w wyciekach z Vault 7 ma co najmniej ponad rok, a potencjalne poprawki zostały wprowadzone w kolejnych wydaniach. Nawet jeśli nie, istnieje duża szansa, że teraz te informacje są publiczne, a firmy, których to dotyczy, będą starały się je natychmiast naprawić.

OH: „Szyfrowanie pchnęło agencje wywiadowcze od niewykrywalnego masowego nadzoru do kosztownych, kosztownych ataków wysokiego ryzyka”. <-THE STORY.

- zeynep tufekci (@zeynep) 7 marca 2017 r

Innym powodem wygody, pomimo powagi wycieku, jest to, że w przypadku większości exploitów opracowanych przez CIA potrzebna była jakaś forma fizycznego dostępu do celu lub ich urządzeń. Oznacza to, że z tego, co widzieliśmy do tej pory, nie ma możliwości masowej inwigilacji, jak widzieliśmy w przeciekach NSA Edwarda Snowdena. W rzeczywistości duża część exploita polega na tym, że agenci mogą skutecznie wykonywać socjotechnikę w celu uzyskania dostępu lub informacji.

Niewygodna prawda jest taka, że chcemy, aby „nasze” agencje wywiadowcze miały takie możliwości… ale nikt inny nie… https://t.co/5XfbUF0YZP

- Troy Hunt (@troyhunt) 8 marca 2017 r

Fakt, że CIA opracowuje narzędzia pozwalające im szpiegować zagraniczne organizacje i osoby zainteresowane, nie powinien być aż tak zaskakujący. Głównym celem CIA jest zbieranie informacji o bezpieczeństwie narodowym z całego świata. Mimo że zrywa z tradycją szpiega w stylu Jamesa Bonda, przecieki z Vault 7 pokazują, jak społeczność wywiadowcza przechodzi w erę cyfrową.

Powodu do niepokoju?

Chociaż Vault 7 jest tylko pierwszym z serii obiecanych wydań w ramach Year Zero, dał nam wgląd w to, jak CIA działa teraz, gdy gromadzenie danych wywiadowczych zmieniło się na cyfrowy. Chociaż zakres ich exploitów był dość zdumiewający, zwłaszcza liczba urządzeń z systemami iOS i Linux, może nie być tak szokująca, jak sugerowały początkowe twierdzenia.

Jak zauważył tweet z Troy Hunt, wszyscy oczekujemy, że nasze rządy zrobią wszystko, co w ich mocy, aby chronić nas i nasze bezpieczeństwo przed tymi, którzy chcą wyrządzić krzywdę, ale często są krytykowani, gdy ich wysiłki zostaną ujawnione.

Chociaż szanse, że CIA będzie celem Ciebie, są stosunkowo niewielkie, teraz te exploity są publiczne, rozsądne może być poddanie się kontroli bezpieczeństwa Chroń siebie dzięki corocznej kontroli bezpieczeństwa i prywatności Chroń siebie dzięki corocznej kontroli bezpieczeństwa i prywatności My ” minęły prawie dwa miesiące do nowego roku, ale wciąż jest czas na pozytywne rozstrzygnięcie. Zapomnij o piciu mniejszej ilości kofeiny - mówimy o podjęciu kroków w celu zapewnienia bezpieczeństwa i prywatności online. . Upewnij się, że nie używasz ponownie haseł, użyj menedżera haseł. Jak menedżerowie haseł dbają o bezpieczeństwo haseł Jak menadżerowie haseł dbają o bezpieczeństwo haseł Trudne do złamania hasła są trudne do zapamiętania. Chcesz być bezpieczny? Potrzebujesz menedżera haseł. Oto jak działają i jak zapewniają ci bezpieczeństwo. , aktualizuj oprogramowanie i uważaj na ataki socjotechniczne Jak chronić się przed 8 atakami socjotechnicznymi Jak chronić się przed 8 atakami socjotechnicznymi Jakie techniki socjotechniczne zastosowałby haker i jak byś się zabezpieczył od nich? Rzućmy okiem na niektóre z najczęstszych metod ataku. .

Być może najbardziej niepokojącą częścią Krypty 7 nie są nawet same exploity. To, że ujawniono Vault 7 lub którykolwiek z Year Zero, pokazuje, że pomimo dostępu do potencjalnie niebezpiecznego “cyber broń”, CIA nie była w stanie ochronić ich przed wyciekiem dla całego świata.

Co sądzisz o najnowszej wersji WikiLeaks? Czy to coś, o co można się martwić, czy podejrzewasz już? Co będzie w pozostałej części roku wycieki zera? Daj nam znać swoje przemyślenia w komentarzach!

Kredyty obrazkowe: Gearstd / Shutterstock