Brian Curtis

0

2527

518

Przed dwoma laty nigdy nie myślałem, że będę musiał blokować swoją tożsamość podczas korzystania z Internetu. Poważnie, myślałem, że anonimowe korzystanie z Internetu było przeznaczone tylko dla hakerów, przestępców i ogólnie osób, które nie były dobre.

Przed dwoma laty nigdy nie myślałem, że będę musiał blokować swoją tożsamość podczas korzystania z Internetu. Poważnie, myślałem, że anonimowe korzystanie z Internetu było przeznaczone tylko dla hakerów, przestępców i ogólnie osób, które nie były dobre.

W rzeczywistości istnieje wiele uzasadnionych powodów, dla których nie chcesz identyfikować informacji dołączonych do wiadomości, które wysyłasz do kogoś, lub dlaczego chcesz uniemożliwić osobom przechwytującym ruch określanie adresu IP lub komputera lokalizacja, z której przeglądasz Internet.

Dwa lata temu zatrudniłem faceta, który mieszka w Chinach, aby wykonał dla mnie dziennikarstwo śledcze w terenie. Dla dziennikarzy w Chinach nie jest to łatwe, a rząd mocno atakuje każdego, kto może wysyłać informacje o partii komunistycznej lub jej działaniach poza granicami kraju. Ten dziennikarz był gotów zaakceptować ryzyko, ale oboje wiedzieliśmy, że będziemy musieli wprowadzić pewne zabezpieczenia.

W 2011 roku napisałem o jednej z anonimowych i zaszyfrowanych usług e-mail, z których korzystaliśmy, o nazwie VaultletMail Exchange Bezpieczne i zaszyfrowane wiadomości e-mail z VaultletSuite Exchange Bezpieczne i zaszyfrowane wiadomości e-mail z VaultletSuite Podczas pracy nad pisaniem aplikacji dla mojej witryny natknąłem się na reportera, który był w kraju o bardzo sztywnej dyktaturze. Poszedłem w poszukiwaniu darmowego rozwiązania, które…. W przypadku bardzo wrażliwych wiadomości e-mail spakowałby go do pliku, a następnie zaszyfrował ten plik. 5 najlepszych sposobów na łatwe i szybkie szyfrowanie plików przed wysłaniem ich pocztą e-mail [Windows] 5 najlepszych sposobów na łatwe i szybkie szyfrowanie plików przed wysłaniem wiadomości e-mail [Windows] Na początku tego roku miałem do czynienia z sytuacją, w której pisarz pracował dla mnie za granicą w Chinach, gdzie oboje byliśmy pewni, że cała nasza komunikacja e-mailowa jest monitorowana. Ja… korzystam z jednego z wielu narzędzi.

Ale zawsze istniała obawa, że rząd ją przejmie i odkryje moją tożsamość lub, co gorsza, swoją. Kiedy wybrałem drugiego korespondenta w Malezji, zdałem sobie sprawę, że potrzeba ochrony komunikacji ma zasadnicze znaczenie. Wyszedłem więc w poszukiwaniu dodatkowej warstwy ochrony i odkryłem TorBOX.

Ochrona Twojej tożsamości

Kilka lat temu miałem przyjaciela, który sam zbudował jeden z tych systemów VM. Mógł wysyłać e-maile z zupełnie innego adresu IP niż Anglia, a ja byłem niesamowicie zazdrosny. Nigdy tak naprawdę nie musiałem robić czegoś takiego, ale i tak było fajnie.

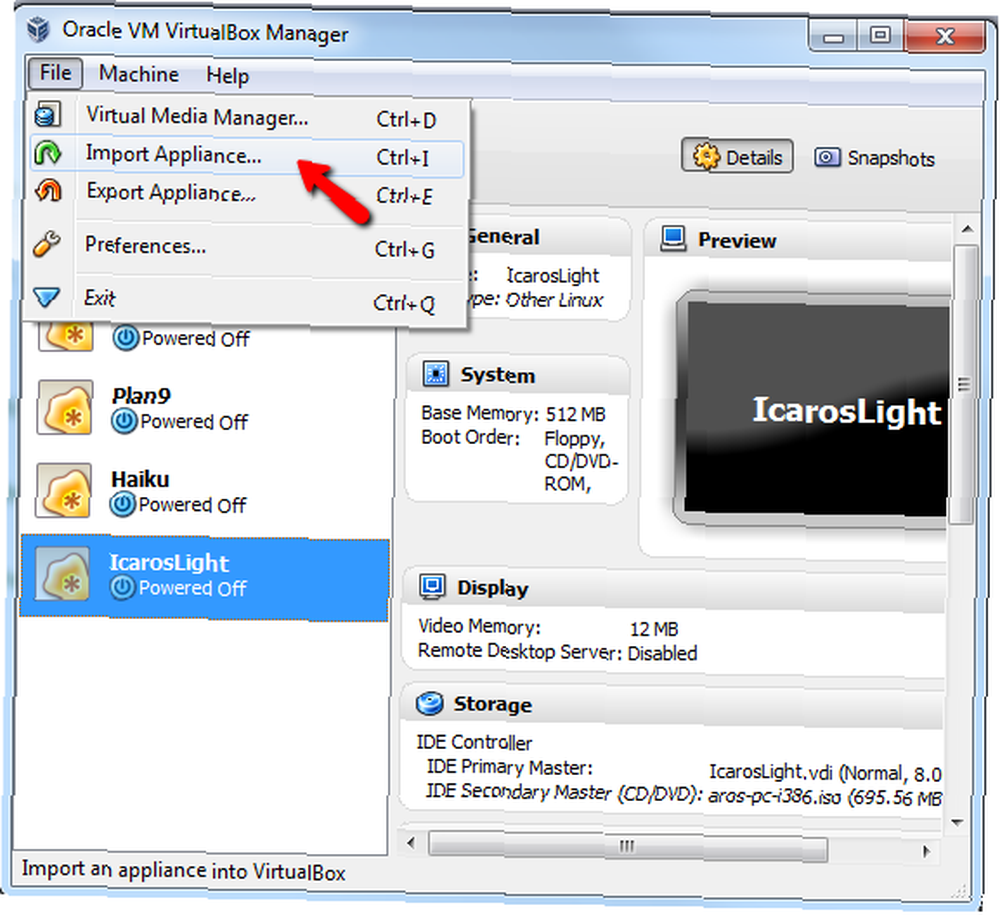

Teraz mam uzasadnioną potrzebę, aby mój ruch wydawał się pochodzić z innego kraju niż USA lub przynajmniej innej lokalizacji niż północny wschód. Dzięki TorBOX nie potrzebujesz umiejętności programowania na wodzie. Wszystko, co musisz zrobić, to zainstalować zarówno bramę, jak i stację roboczą. Wystarczy pobrać oba, a następnie użyć “Importuj urządzenie” narzędzie w VirtualBox, aby załadować dwie maszyny wirtualne.

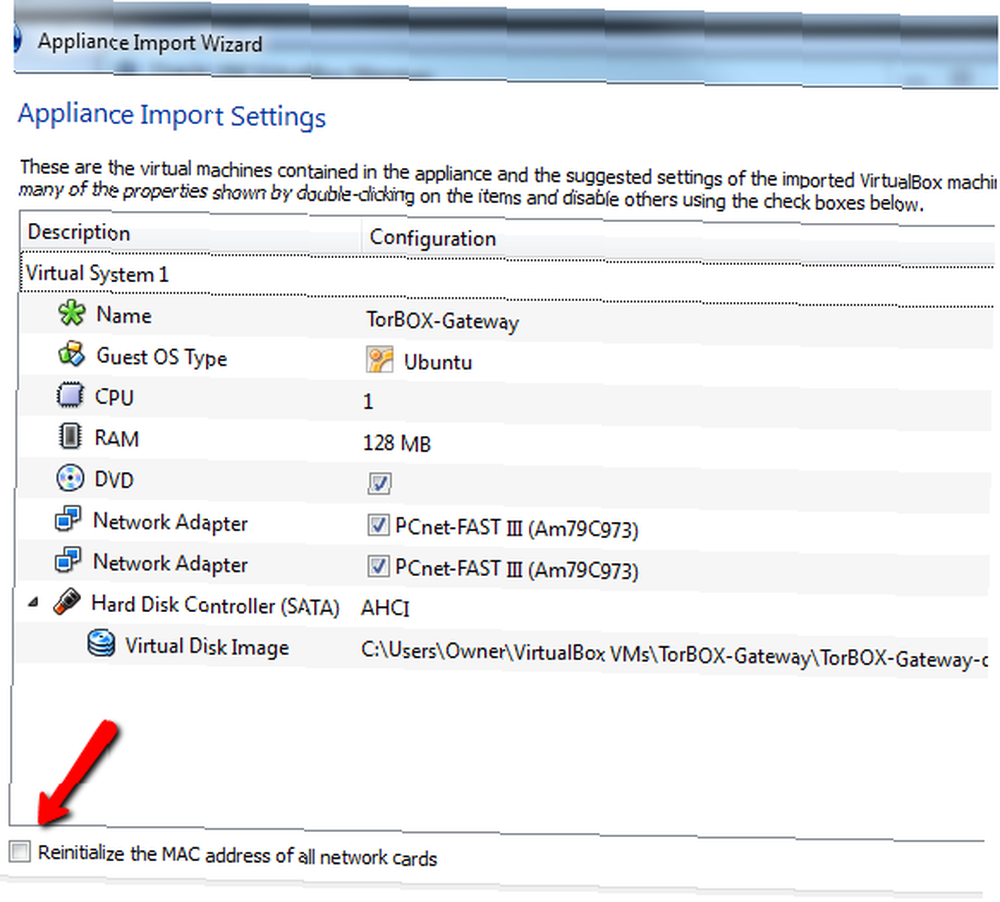

Podczas importowania zobaczysz wszystkie szczegóły wstępnie skonfigurowanego systemu. Deweloperzy odradzają ponowne inicjowanie adresów MAC. Nie wiem dlaczego, po prostu nie rób tego.

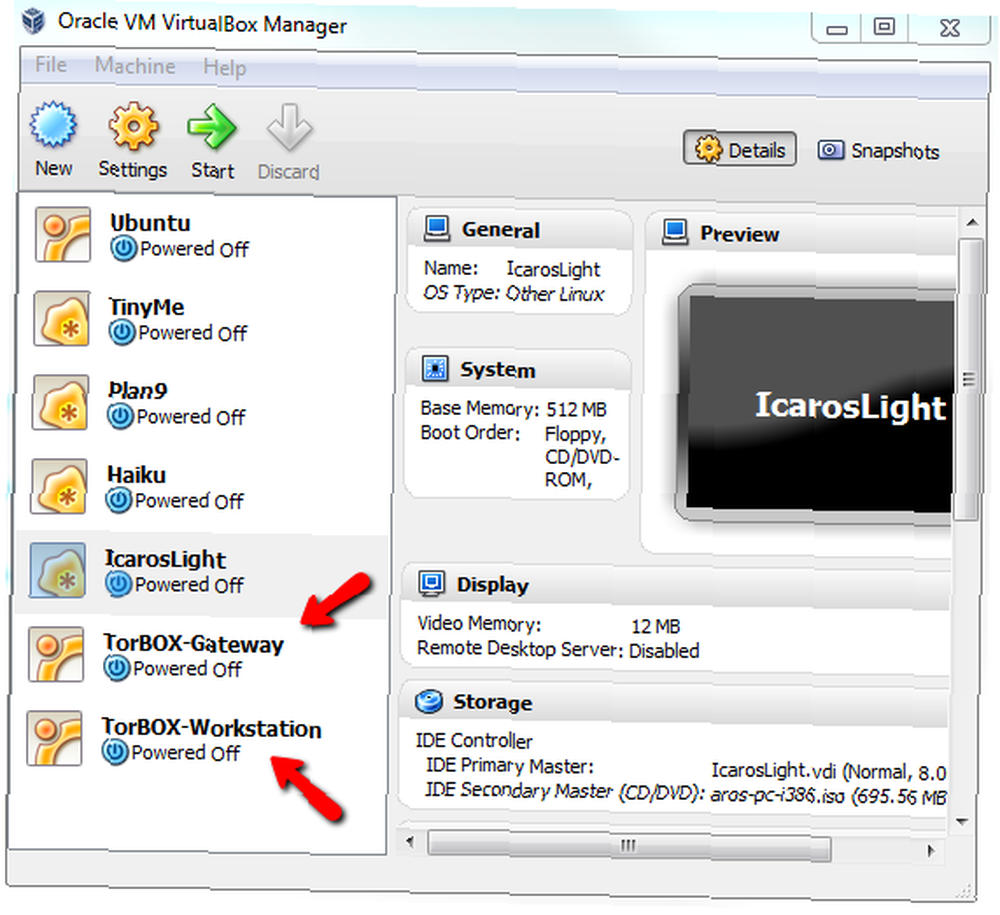

Po zaimportowaniu obu z nich zobaczysz je na liście maszyn wirtualnych. Najpierw uruchom TorBOX Gateway, a następnie uruchom stację roboczą.

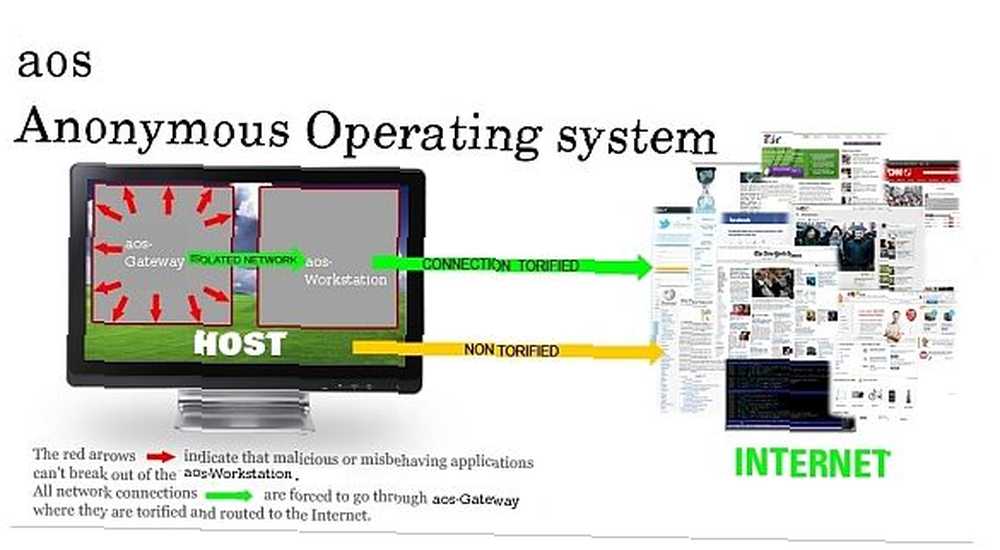

Piękno tej konfiguracji polega na tym, że nie tylko zapewnia ona anonimowość podczas przeglądania Internetu i wysyłania wiadomości e-mail, ale także chroni przed podglądaniem wszelkich programów szpiegujących, które mogą być zainstalowane na komputerze w celu śledzenia Twojego online transmisje.

Widzisz, komponent Gateway instalacji działa we własnej izolowanej sieci, podłączonej tylko do stacji roboczej VM. Gdy uzyskujesz dostęp do Internetu za pośrednictwem tej konfiguracji, jest on przesyłany do Internetu za pośrednictwem “Zdyscyplinowany” połączenie, nie przez twoje “niepotwierdzony” połączenie.

Jeśli wydaje ci się to mylące lub nie wiesz, jak działa Tor, sprawdź wyjaśnienie Jorge Anonimowe surfowanie po Internecie z Tor Tor Anonimowe surfowanie po Internecie z Tor Tor jest swobodnie dostępną siecią, która pozwala na bezpieczny i anonimowy przepływ ruchu internetowego. lub opis Tana autorstwa Danny'ego, w jaki sposób projekt Tor może pomóc Ci chronić swoją prywatność online Jak projekt Tor może pomóc Ci chronić własną prywatność online Prywatność jest stałym problemem praktycznie we wszystkich głównych witrynach, które odwiedzasz dzisiaj, szczególnie tych, które obsługują dane osobowe na bieżąco. Jednak podczas gdy większość wysiłków w zakresie bezpieczeństwa jest obecnie ukierunkowana na… Oba artykuły są świetne.

Najważniejsze jest to, że uruchamiając tę maszynę wirtualną, nie tylko zyskujesz anonimowe bezpieczeństwo Tora, ale także zyskujesz dodatkową ochronę podczas przeglądania na niezależnej maszynie wirtualnej, na której komputer hosta nie może grać. Oznacza to, że żadne złośliwe oprogramowanie zainstalowane na twoim komputerze też nie może tam być odtwarzane.

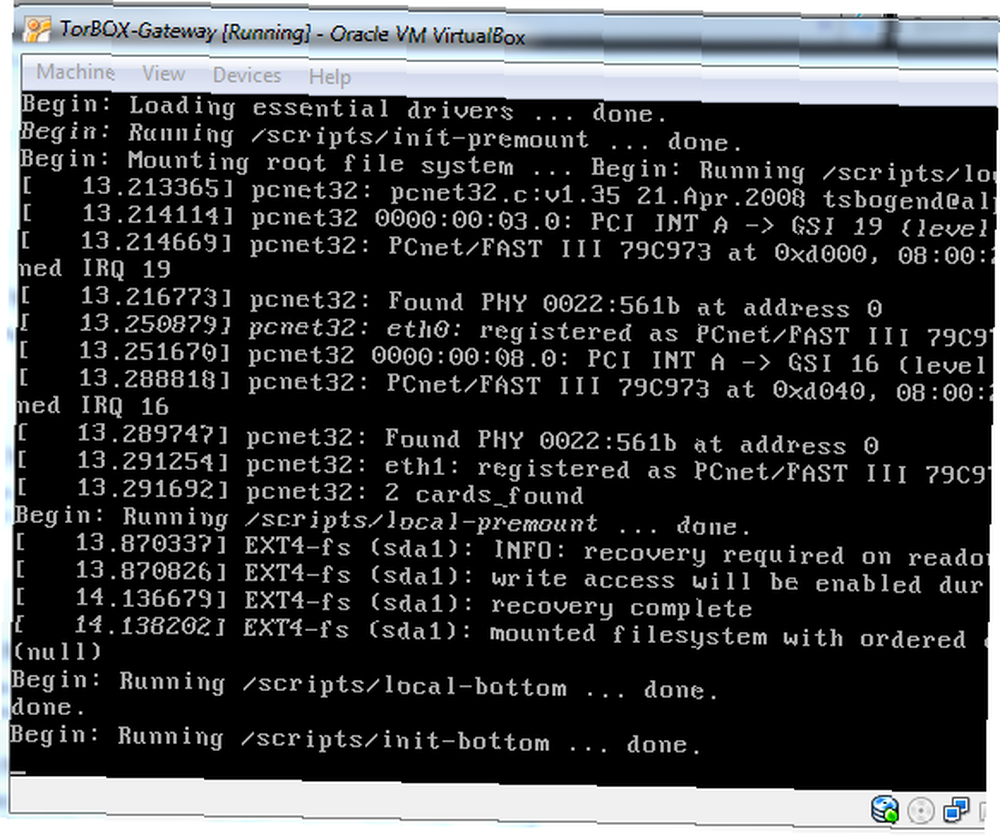

Po uruchomieniu bramy zobaczysz tylko tekst przewijany po ekranie.

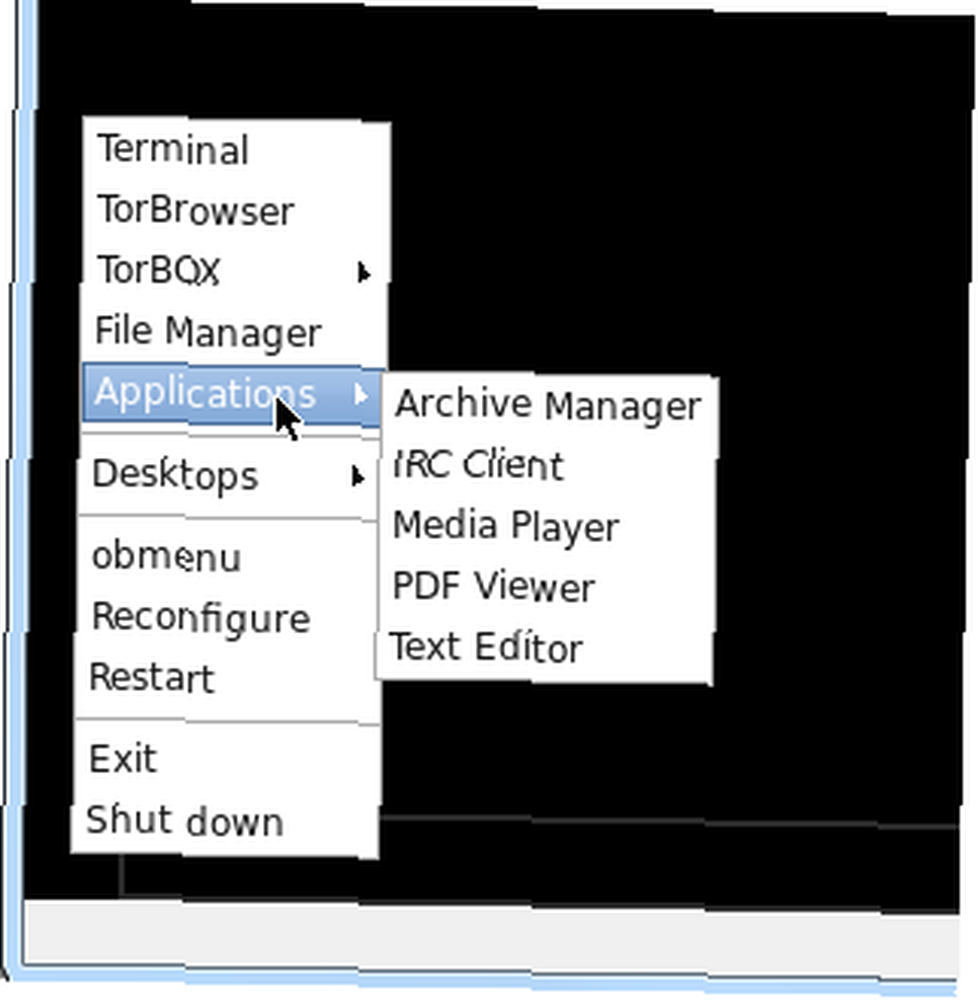

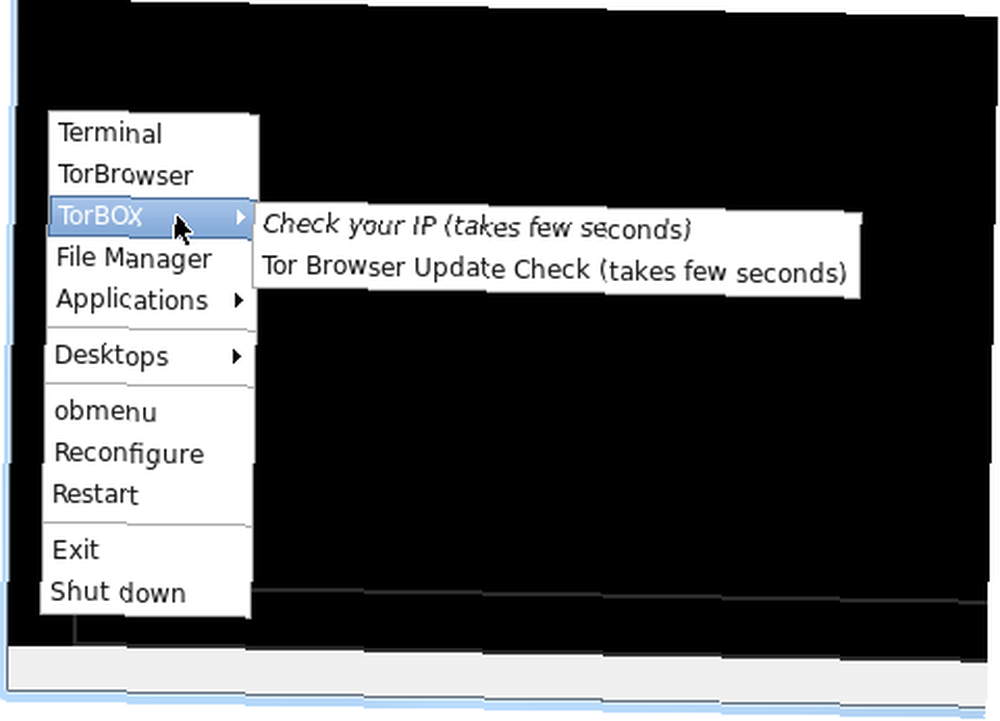

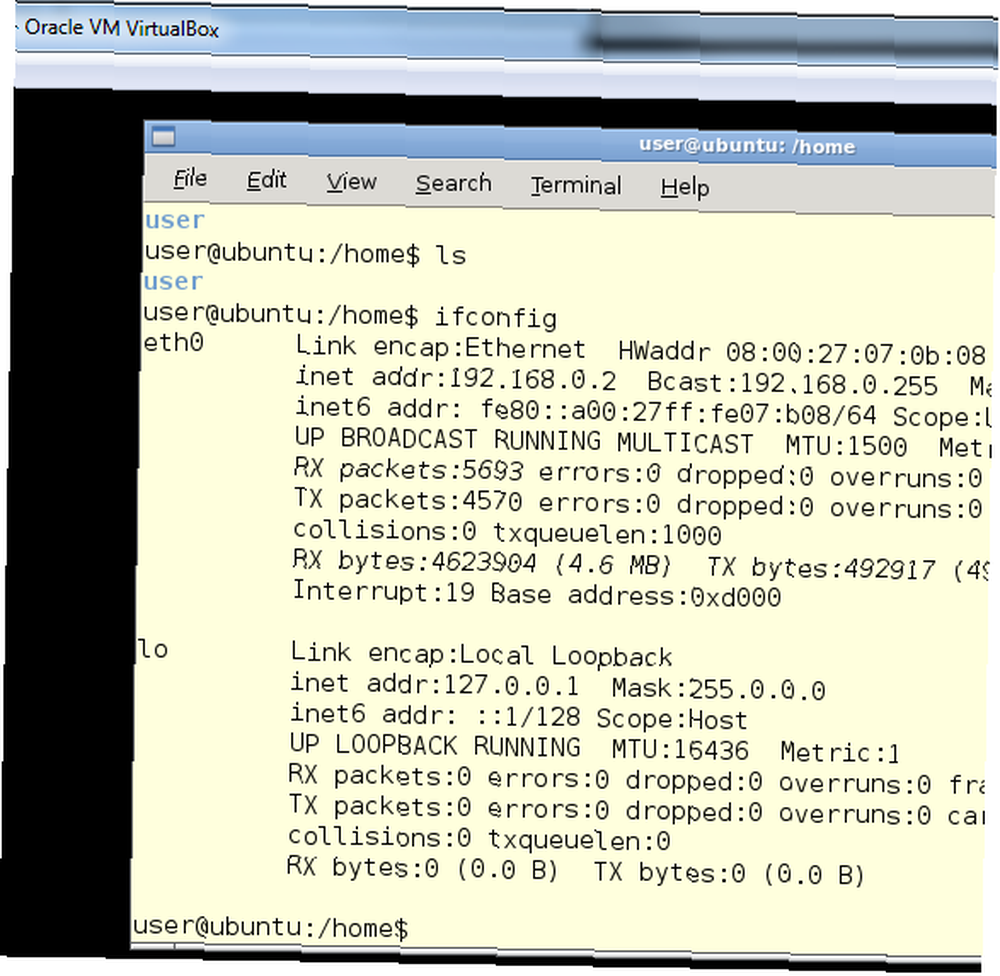

Kiedy się zatrzyma, możesz uruchomić stację roboczą. Jest to system oparty na Ubuntu, który jest bardzo goły. W zależności od schematu kolorów nic nie widać na pasku aplikacji. Kliknij prawym przyciskiem myszy w lewym dolnym rogu, a zobaczysz system menu. Jak widać, zainstalowanych jest już kilka istniejących aplikacji - na przykład prosty odtwarzacz multimediów, czytnik PDF i edytor tekstu.

Jeśli chcesz tego tylko dla bezpiecznego, anonimowego przeglądania stron internetowych, masz tutaj wszystko, czego potrzebujesz. Po prostu kliknij “TorBrowser“, i przeglądarka uruchomi się na maszynie wirtualnej.

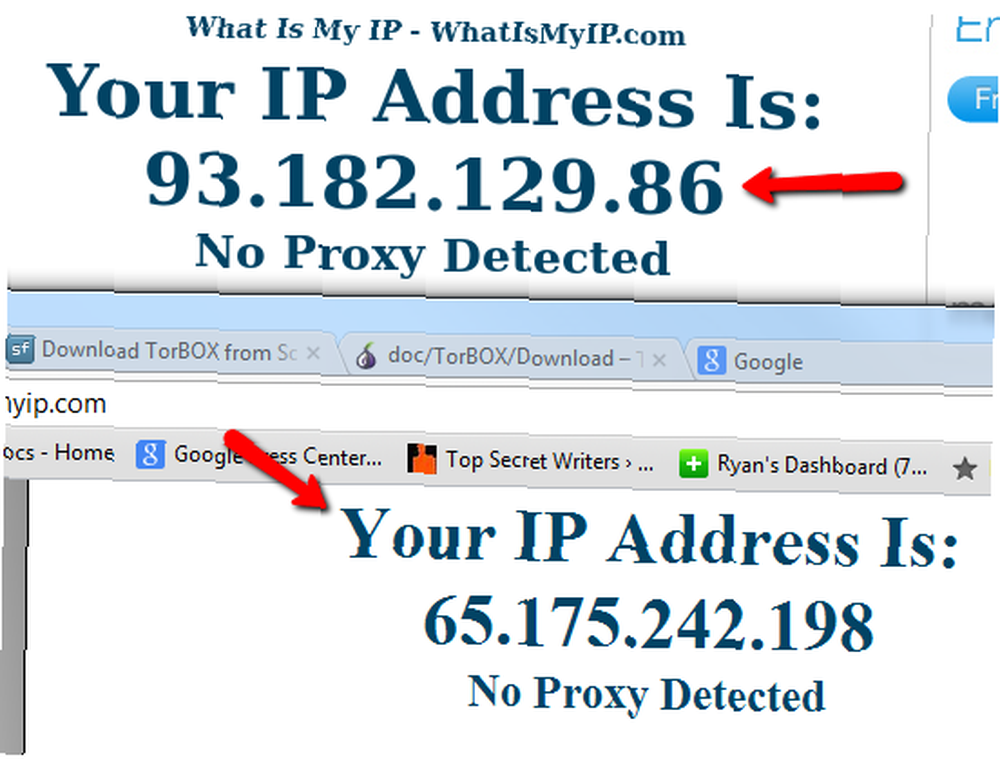

Pierwszą rzeczą, którą zrobiłem, było przejście do WhatIsMyIP.com na moim komputerze-hoście, a także w TorBrowser. Na poniższym obrazku najwyższy adres IP to ten, który używa TorBrowser, podczas gdy dolny to zwykły adres IP hosta.

Co więcej, zdalny serwer nie sądził, że mój ruch TorBOX pochodzi z serwera proxy. Bez względu na cel jestem zwykłym użytkownikiem, co oznacza, że mogę korzystać ze zwykłych internetowych usług e-mail, a nawet forów internetowych, które mogą blokować osoby korzystające z serwera proxy.

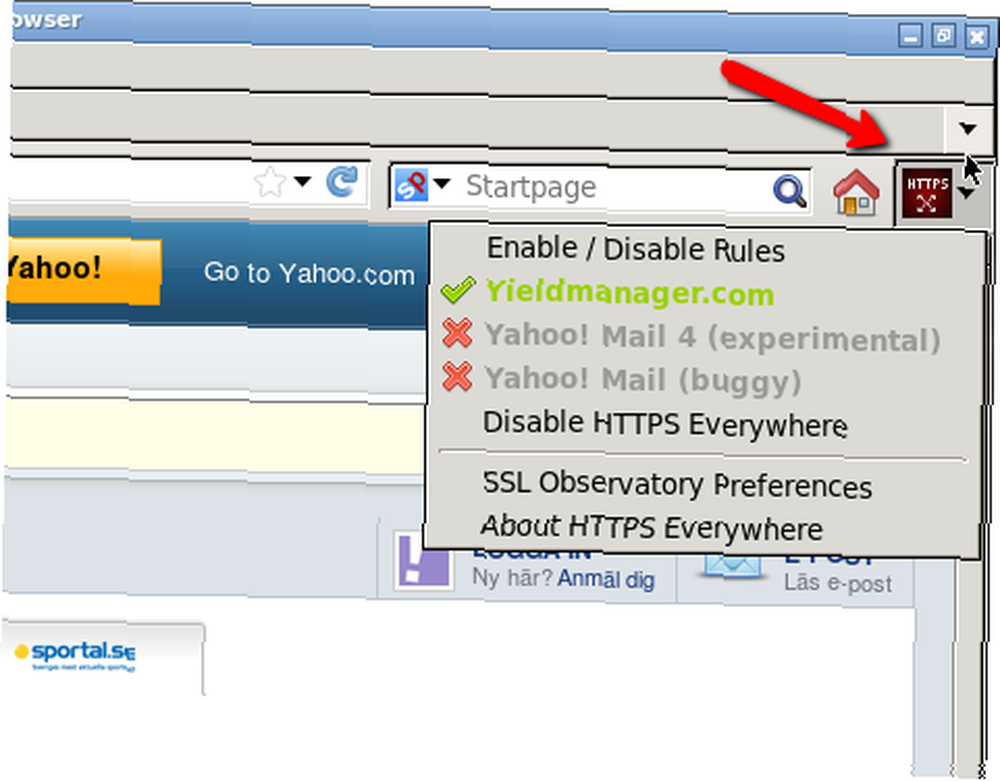

TorBrowser ma również kilka fajnych dodatkowych funkcji bezpieczeństwa. Na przykład klikając ikonę HTTPS w prawym górnym rogu, możesz włączyć HTTPS we wszystkich witrynach, jeśli to możliwe. Domyślnie jest to WŁĄCZONE.

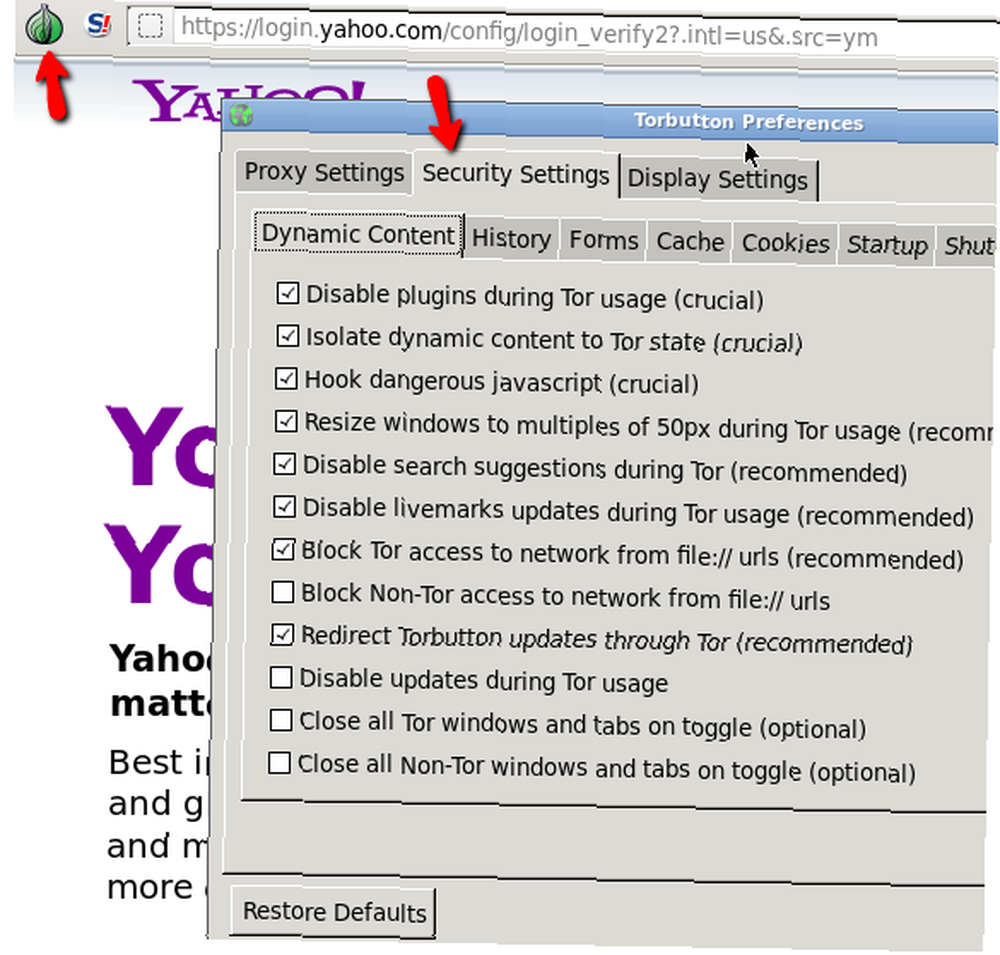

Po kliknięciu ikony Tora zobaczysz wszystkie ustawienia zabezpieczeń, których możesz użyć do zaostrzenia lub poluzowania bezpieczeństwa przeglądania Internetu według własnych upodobań. Niektóre rzeczy, które możesz włączyć, to blokowanie używania wtyczek i izolowanie zawartości dynamicznej.

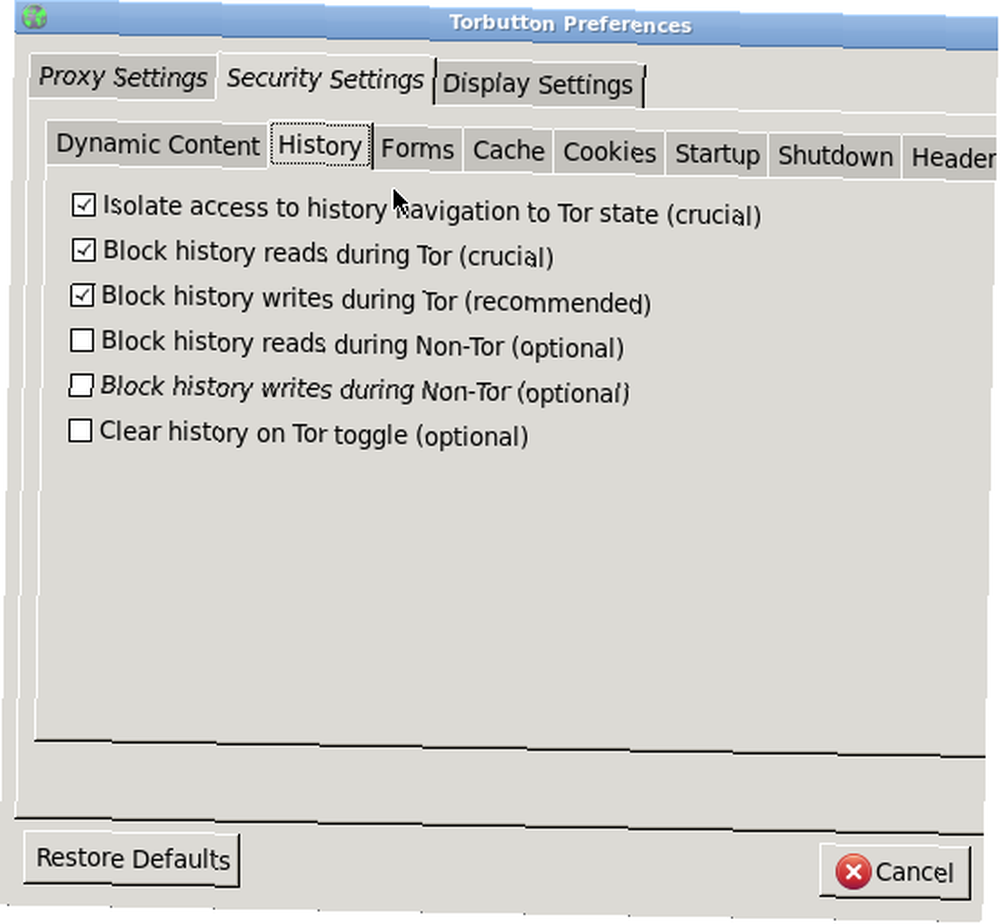

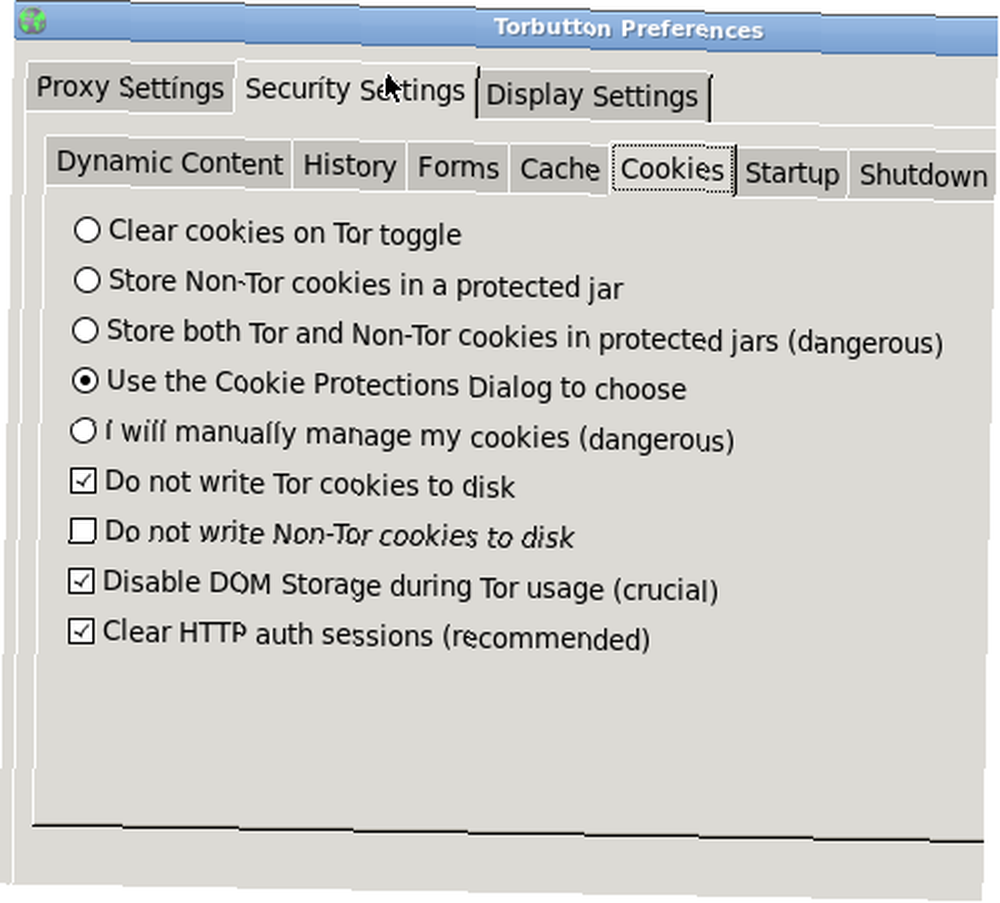

Pod Historia zakładkę, możesz kontrolować sposób obsługi i ochrony historii przeglądania. Przeglądaj formularze, pamięć podręczną, pliki cookie i inne karty, aby zobaczyć, jak możesz zwiększyć bezpieczeństwo również w tych obszarach.

Co fajne w tej przeglądarce jest to, że oferuje tak ścisły poziom bezpieczeństwa w już bezpiecznej konfiguracji maszyny wirtualnej i już na niej “Zdyscyplinowany” sieć, która ma Cię w Internecie pod założonym adresem IP. Nie można prosić o znacznie lepszą anonimowość i bezpieczeństwo niż tego rodzaju konfiguracja.

Po włączeniu i zabezpieczeniu mojej konfiguracji VM, idę o krok dalej i uzyskuję dostęp do Hushmaila, aby skontaktować się z moimi korespondentami na całym świecie. Husmail dodaje jeszcze jeden poziom bezpieczeństwa do już zgromadzonej blokady, którą zapewnia obecnie ta istniejąca konfiguracja.

Oprócz przeglądania stron internetowych można również uzyskać dostęp do konsoli terminali w węźle stacji roboczej.

Nie zapominaj, że jeśli wolisz pracować z klientem poczty e-mail zamiast bezpiecznej poczty e-mail, zawsze możesz pobrać i zainstalować klienta poczty e-mail w systemie Linux Geary: szybki i prosty klient poczty e-mail w systemie Linux z konwersacjami wątkowymi Geary: szybki i prosty Klient poczty e-mail w systemie Linux z wątkowymi rozmowami Jeśli chodzi o klientów poczty e-mail w systemie Linux, Thunderbird i Evolution przychodzą szybko na myśl. Oba te programy są świetne, jeśli potrzebujesz zaawansowanych funkcji. Obaj klienci mogą jednak czasami czuć się ciężko. Odkrywanie ich… na nowej Torified VM.

Ta konfiguracja nie jest idealna - tak naprawdę nie ma żadnej konfiguracji zabezpieczeń. Ktoś może gdzieś wymyślić sposób, aby dowiedzieć się, kim jesteś i gdzie jesteś. Ale jeśli korzystasz z ultra bezpiecznej konfiguracji, uruchamiając TorBOX, możesz przynajmniej mieć pewność, że starałeś się jak najmocniej oddzielić wrażliwą komunikację i ruch internetowy od ciekawskich oczu.

Czy używałeś kiedyś narzędzi Tor? Czy chcesz wypróbować TorBOX? Udostępnij swoją własną konfigurację zabezpieczeń w sekcji komentarzy poniżej, chcielibyśmy usłyszeć, jak chronisz swoją bardzo wrażliwą komunikację przez Internet.

Kredyty obrazkowe: Cyfrowe dane binarne za pośrednictwem Shutterstock