Brian Curtis

0

1060

117

Czarny kapelusz to najnowszy z serii filmów, w których hackowanie stanowi główny punkt fabuły, i przedstawia dość przerażający obraz tego, co potrafią robić niecodzienni geniusze komputerowi. Ale jak dokładne to jest? Czy powinniśmy się martwić? Rozmawiałem z Jeffem Schmidtem, założycielem JAS Global Advisors i Zurich Insurance Cyber-risk Fellow w The Atlantic Council, o filmie, niektórych jego nieścisłościach io tym, czego możemy się nauczyć Czarny kapelusz.

Co jest Czarny kapelusz Wszystko o?

Aby zapewnić podstawy do tej dyskusji, oto krótkie streszczenie filmu. Alert spoilera: jeśli go nie widziałeś i nie chcesz znać fabuły, możesz powrócić do tego artykułu po jego obejrzeniu (chociaż numery kas i mierne recenzje sugerują, że prawdopodobnie nie jest to warte 20 $, trzeba zobaczyć to w teatrze).

Krótko mówiąc, haker Dowiedz się, jak hakować za pomocą 6 najlepszych stron i samouczków hakerów Dowiedz się, jak hackować za pomocą 6 najlepszych stron i samouczków hakerów Sześć stron hakerów w tym artykule może pomóc Ci nauczyć się hakowania. Nasz artykuł wyjaśnia, które strony są najlepsze i dlaczego. Nicholas Hathaway zostaje wyprowadzony z więzienia przez rządy USA i Chin, aby pomóc im wyśledzić źródło cyberataku na elektrownię jądrową w Hongkongu (atak zawierał fragment kodu napisany przez Hathaway wiele lat temu). Po kolejnym ataku na giełdę handlową Mercantile w Chicago, kotu i myszy ze złoczyńcą, walka w koreańskiej restauracji i oblanie konta bankowego, Hathaway i agenci odzyskują dysk twardy z reaktora jądrowego.

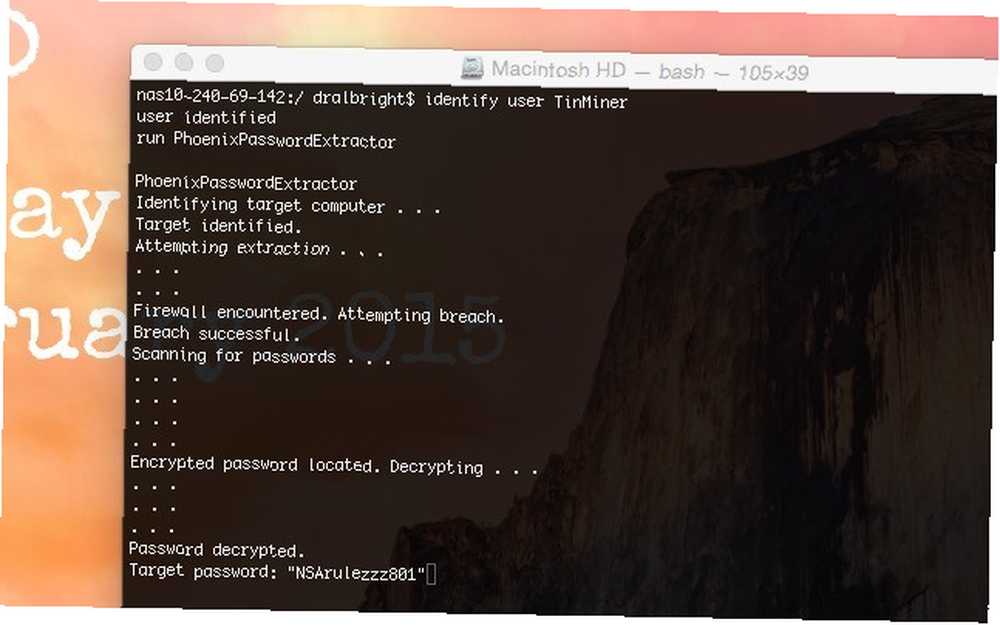

Ze względu na fizyczne uszkodzenie dysku amerykańscy agenci proszą o dostęp do ściśle tajnego narzędzia do odbudowy danych NSA Czym jest odzyskiwanie danych i jak działa? Co to jest odzyskiwanie danych i jak działa? Jeśli kiedykolwiek doświadczyłeś poważnej utraty danych, prawdopodobnie zastanawiałeś się nad odzyskiwaniem danych - jak to działa? o nazwie Czarna Wdowa, ale odmawia się jej. Hathaway włamuje się do NSA i używa narzędzia, aby odkryć lokalizację źródła cyberataków.

W drodze do Dżakarty okazuje się, że haker planuje coś w Malezji. Po przejściu do miejsca następnego ataku dowodzą, że atak na elektrownię jądrową był próbą - haker ma zamiar zalać dolinę rzeczną Malezji, aby zniszczyć szereg kopalni cyny, co umożliwi mu i jego gangowi aby zarobić sporo pieniędzy na rynku cyny, korzystając ze środków, które ukradli z giełdy.

Nie trzeba dodawać, że są tam sceny pościgowe, strzelanina i walka nożem, ale Hathaway, dobry haker Jaka jest różnica między dobrym hackerem a złym hackerem? [Opinia] Jaka jest różnica między dobrym hakerem a złym hackerem? [Opinia] Co jakiś czas słyszymy coś w wiadomościach na temat hakerów, którzy usuwają strony, wykorzystują wiele programów lub grożą przedostaniem się do obszarów o wysokim poziomie bezpieczeństwa, do których nie powinni należeć. Ale jeśli… w końcu zabija złego hakera i zarabia pieniądze.

Jak dokładne to jest?

Ogólnie, Czarny kapelusz otrzymał dość pozytywne odpowiedzi od strony technicznej. Kevin Poulsen, były haker i konsultant ds Czarny kapelusz, powiedział Gizmodo, że jest to prawdopodobnie najbardziej autentyczna rzecz, jaką zrobiono w dziedzinie hakowania filmów. Kiedy rozmawiałem ze Schmidtem, podkreślił, że uważał, że zespół odpowiedzialny za film włożył wiele wysiłku w poprawienie sytuacji i wykonał naprawdę dobrą robotę, pomimo “zbyt skomplikowana fabuła Rube Goldberga,” co - choć nieco wymagające w obszarze zawieszenia - niewiary - uważało za zabawne.

Oprócz ogólnej pozytywnej reakcji Schmidt wskazał kilka interesujących rzeczy w fabule, które spowodowały, że się zatrzymał. Na przykład, jeśli organizacja taka jak NSA opracowała program do rekonstrukcji danych Black Widow, nie udostępniłby go przez Internet, a na pewno chroniłby go za pomocą czegoś silniejszego niż prosta autoryzacja nazwy użytkownika i hasła Zablokuj te usługi Teraz z uwierzytelnianiem dwuskładnikowym Zablokuj te usługi Teraz z uwierzytelnianiem dwuskładnikowym Uwierzytelnianie dwuskładnikowe to inteligentny sposób ochrony kont internetowych. Rzućmy okiem na kilka usług, które możesz zablokować z większym bezpieczeństwem. . Podobnie, kryminalistyka komputerowa Badanie lub rozwiązywanie problemów z systemami komputerowymi za pomocą OSForensics [Windows] Badanie lub rozwiązywanie problemów z systemami komputerowymi za pomocą OSForensics [Windows] nie jest tak proste, jak uruchomienie programu i oczekiwanie na wyskakujące okienko z krytyczną informacją.

Podobnie, przedstawienie narzędzi takich jak whois i talk upraszcza ten proces - nie działają one jak magia. Schmidt tak mówi “dobrzy faceci zwykle rozmawiają ze złymi ludźmi na czymś prostszym, takim jak IRC lub Twitter,” co mnie trochę zaskoczyło; agenci rządowi rozmawiający z cyberprzestępcami przez Twitter brzmią jak coś z filmu!

I oczywiście, aby film był interesujący, autorzy musieli skomplikować fabułę, zaangażować ją i nadać jej ekscytującą tajemnicę. Schmidt powiedział, że gdyby hakerzy byli na tyle zaawansowani, aby zburzyć elektrownię jądrową, nie musieliby się męczyć z zastosowaniem tak skomplikowanych taktyk, jak zalewanie doliny rzecznej Malezji, aby wpłynąć na rynek cyny, przez który infiltrowali atak na giełdę towarów.

Inną taktyką zastosowaną w celu uczynienia filmu bardziej ekscytującym było przekazanie hakerom sztuk walki i szkolenia w zakresie strzelania, czego zwykle nie mają.

Czego możemy się nauczyć Czarny kapelusz?

Jeśli chodzi o to, nawet jeśli Czarny kapelusz nie jest hiperrealistycznym przedstawieniem życia hakerskiego, wciąż możemy się z niego nauczyć kilku rzeczy. Kiedy zapytałem Schmidta, czy prawdopodobnie wzrośnie liczba ataków, takich jak te przedstawione w filmie, powiedział, że podczas gdy reaktory jądrowe, giełdy handlowe i tamy mają elementy komputerowe i mogą zostać zaatakowane, “w rzeczywistości powinniśmy się martwić o bardziej nudne rzeczy… złoczyńcy kradną pieniądze, własność intelektualną i informacje, aby wpływać, szantażować, przekupywać i wymuszać każdego dnia.”

Przyznał, że tego rodzaju działania są o wiele mniej ekscytujące i że prawdopodobnie nie będzie o nich w najbliższym czasie filmu, ale tutaj musimy skupić naszą uwagę. Niestety, najprawdopodobniej zaobserwujemy wzrost tego rodzaju ataków u przyszłych hakerów, którzy stają się coraz bardziej wyrafinowani, metody stają się coraz bardziej złożone i, jak to ujął Schmidt, “obrona stoi za obrazą.” W tej chwili metody hakerów są bardziej skuteczne niż te stosowane przed nimi w obronie i prawdopodobnie pozostaną takie do czasu, aż nowy rozwój techniczny zmieni stół.

Na wynos

Zgodnie z oczekiwaniami, Czarny kapelusz to sensacyjna relacja o tym, jak to jest być hakerem. Ale, podobnie jak w przypadku wielu fikcji, w całej historii można znaleźć ziarno prawdy. Mamy nadzieję, że osoby, które zobaczą ten film, zostaną zainspirowane, aby dowiedzieć się więcej o cyberobronie i cyberbezpieczeństwie, dzięki czemu świadomość dzisiejszych problemów stanie się bardziej rozpowszechniona. Chociaż Czarny kapelusz potrzeba odrobiny wyobraźni, aby docenić, zwraca uwagę na ważną kwestię w dzisiejszym świecie i to zawsze dobrze.

Widziałeś Czarny kapelusz? Co miałeś na myśli? Co sądzisz o przedstawieniu cyberterroryzmu i cyberwojności w filmie? Podziel się swoimi przemyśleniami poniżej!

Zdjęcia: Universal Pictures, bizneswoman trzymający tablet przez Shutterstock.