Lesley Fowler

0

1125

18

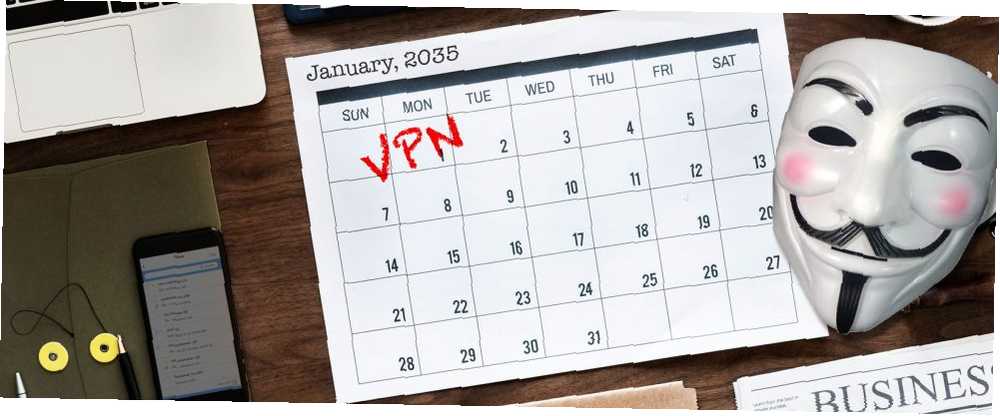

Ostatnio pojawiły się spekulacje, że sieci VPN mogą zbliżać się do końca swojego naturalnego cyklu życia.

Niektóre osoby sugerują nawet, że mogą całkowicie wymrzeć za mniej niż dwa lata. 7 powodów, dla których sieci VPN mogą wyginąć do 2020 r. 7 powodów, dla których sieci VPN mogą wyginąć do 2020 r. Sieci VPN zapewniają ci bezpieczeństwo przez cały czas, prawda? Źle! Oto 7 niepokojących powodów, dla których sieci VPN mogą wygasnąć przed 2020 r. - zabierając ze sobą swoją prywatność. . Argument twierdzi, że problemy związane z rejestrowaniem danych, ograniczeniami ISP, szyfrowaniem i blokowaniem geograficznym podważają zaufanie konsumentów do produktu.

Ale VPN nigdy nie zostały zaprojektowane jako narzędzia do prywatności lub geo, po prostu zmieniły się w te role z czasem.

Co zatem przyniesie przyszłość VPNom? Czy są jakieś technologie, które dostawcy VPN mogą zastosować, aby utrzymać odpowiedni produkt? Co mogą zrobić, aby klienci zachowali swoje subskrypcje?

Dołącz do nas, gdy zajrzymy do kryształowej kuli. Oto spojrzenie na przyszłość VPN.

Sieci VPN dostosowują się do urządzeń mobilnych

Podobnie jak wszystkie firmy internetowe, dostawcy VPN szybko zastanawiają się nad tym, że świat online staje się coraz bardziej mobilny.

Oczywiście większość firm VPN chętnie reklamuje dostępność swoich usług na urządzeniach mobilnych. 5 najlepszych darmowych mobilnych rozwiązań VPN 5 najlepszych darmowych mobilnych rozwiązań VPN Wiele osób korzysta z VPN w domu iw pracy. Ale co z urządzeniami mobilnymi? Spójrzmy na niektóre z najlepszych darmowych mobilnych rozwiązań VPN w ofercie dla Androida i iOS. . Zarówno system operacyjny Android, jak i iOS umożliwiają wprowadzenie poświadczeń VPN i korzystanie z sieci.

To wszystko dobrze i dobrze, ale za kulisami mobilne VPN to inna bestia. Technologia wymagana do obsługi mobilnej sieci VPN różni się bardzo od tej wymaganej w przypadku stacjonarnej sieci VPN.

W przypadku korzystania z urządzeń mobilnych sieć VPN musi zmniejszyć ilość używanej pamięci, przetwarzać dane w krótszych ramach czasowych i stosować techniki kompresji danych w celu poprawy wydajności i zwiększenia przepustowości.

W związku z tym coraz więcej firm przyjmuje standard FIPS 140-2. Standard opublikowany przez National Institute of Standards and Technology wymaga, aby VPN musiały oferować bezpieczny i trwały dostęp bezprzewodowy za pomocą zoptymalizowanego pod kątem urządzeń mobilnych protokołu TLS.

Cztery mobilne technologie VPN są zgodne ze standardem FIPS 140-2. Są to VPNy IPsec, SSL VPN, IKEv2 VPN i MobileIP VPN, chociaż SSL i IPSec zostały zaprojektowane do pracy na komputerze.

Prawdopodobnie w nadchodzących latach coraz więcej firm VPN będzie stosować jedną z czterech technologii. Jeszcze bardziej prawdopodobne, że pojawi się nowy protokół VPN, który został specjalnie zaprojektowany do użytku mobilnego i który eliminuje wady obecnego zbioru protokołów.

Rise of Network Access Control

Chociaż większość ludzi myśli o VPNach jako sposobie dostępu do Netflix US i zapobieganiu ich śledzeniu przez firmy reklamowe Kompletny przewodnik na temat poprawy bezpieczeństwa online i ochrony prywatności Kompletny przewodnik na temat poprawy bezpieczeństwa online i ochrony prywatności Każdy chce twoich danych, godnych zaufania firmy i przestępcy. Jeśli chcesz wzmocnić swoją obronę i chronić się w Internecie, pozwól nam poprowadzić Cię przez proces poprawy bezpieczeństwa i ochrony prywatności. w Internecie są także niezbędnym narzędziem dla firm.

Sieci VPN pozwalają pracownikom zalogować się do sieci firmowej i uzyskać dostęp do danych w niej zawartych. Umożliwia im to wykonywanie kluczowych zadań biznesowych podczas pracy w domu lub w podróży.

Ale praktyka wprowadza również element ryzyka. W jaki sposób firma może być pewna, że urządzenie używane do logowania się do sieci jest bezpieczne? Czy to jest wolne od wirusów? Czy działa najnowsza wersja systemu operacyjnego? I czy jest on wolny od aplikacji, które mogłyby ukraść dane firmy? Ostatecznie VPN to jeden z najbardziej wrażliwych punktów dostępu w całej sieci firmy.

I tu właśnie wchodzi w grę Network Access Control (NAC). Ogólnie rzecz biorąc, niezawodny system NAC nie zapewni dostępu do żadnego urządzenia, chyba że spełni określone kryteria. Kryteriami mogą być wszystko, od ochrony antywirusowej po ustawienia systemowe.

Zwiększone wykorzystanie “Przynieś własne urządzenie” Dlaczego pracodawcy i pracownicy powinni być ostrożni z BYOD Dlaczego pracodawcy i pracownicy powinni być ostrożni z BYOD Czy Twój pracodawca wspiera przyniesienie własnego urządzenia? Może zaoszczędzić pieniądze i poprawić wydajność… ale czy BYOD jest bezpieczny? Czy Twój pracodawca jest zagrożony nowymi problemami bezpieczeństwa? Jak BYOD może wpłynąć na twoje bezpieczeństwo? (BYOD) i przejście na gadżety mobilne sprawiły, że zasady NAC są trudniejsze do wdrożenia.

Dlatego wielu ekspertów spekuluje, że dostawcy VPN zaczną oferować rozwiązania NAC w standardzie. VPN może ocenić urządzenie i ustalić, czy połączenie było prawidłowe, zanim użytkownik wprowadzi nawet swoje poświadczenia.

Umożliwiłoby to również pracownikowi zalogowanie się do sieci biznesowej z dowolnego komputera publicznego, nawet jeśli nie został zweryfikowany przez dział IT firmy. Na papierze powinno to usunąć przeszkody, które utrudniają pracownikom wykonywanie pracy, a tym samym przyczyniają się do zwiększenia wydajności.

Przechowywanie w chmurze w standardzie

Wiele firm zaczyna korzystać z rozwiązań chmurowych zamiast VPN. Dla początkujących lub małych i średnich przedsiębiorstw, które mogą nie mieć dedykowanego specjalisty IT, chmura oferuje prostszy sposób udostępniania i uzyskiwania dostępu do danych o kluczowym znaczeniu dla firmy.

Widzę bezpłatne usługi VPN jako kolejne duże pole bitwy dla Google, Amazon, Microsoft i Apple. Darmowa sieć VPN stanie się nową „bezpłatną pamięcią w chmurze”. Pozwoli to Big Data na zebranie wielu danych konsumenckich.

- Xerø (@Ecksearoh) 20 stycznia 2018 r

Google, Microsoft, a nawet Amazon celują teraz w duży sposób w sektor przedsiębiorstw. Przedsiębiorstwa to uwielbiają; zwinność oferowana przez rozwiązania w chmurze w połączeniu z charakterem planów subskrypcyjnych typu „pay-as-you-grow” kuszą korporacje ubogie w gotówkę.

Dostawcy VPN powoli zaczynają odpowiadać. Niektóre zaczęły oferować zintegrowane usługi chmury publicznej, które działają w tandemie z samą siecią VPN. Celem dostawców jest oferowanie bezpiecznego rozwiązania z jedną usługą dla pamięci w chmurze i VPN.

Inteligentne trasowanie

Inteligentny routing, nazywany również routingiem opartym na sztucznej inteligencji, stanie się coraz bardziej popularny w ciągu najbliższych kilku lat.

VPN będzie wystarczająco inteligentny, aby kierować każde indywidualne żądanie do serwera VPN najbliższego serwerowi docelowemu. Na przykład, jeśli odwiedzisz witrynę z siedzibą w Brazylii, Twój ruch zostanie wysłany na jeden z serwerów VPN w Rio. Jeśli następnie odwiedzisz witrynę hostowaną we Francji na innej karcie, ruch zostanie skierowany na serwer w Paryżu.

Inteligentne routing ma trzy główne zalety. Po pierwsze, ruch pozostanie w sieci VPN tak długo, jak to możliwe. Po drugie, wystąpią najniższe możliwe opóźnienia. Po trzecie (i być może najbardziej imponujące), oznacza to, że każda odwiedzana witryna zobaczy inny adres IP. Znacznie utrudniłoby firmom śledzenie cię w Internecie.

Protokół zaciemniania

W ostatnich latach wiele stron internetowych i usług odmawia dostępu do ruchu pochodzącego z VPN Dlaczego Crackdown Netflix na VPNach ostatecznie nie powiedzie się Dlaczego Crackdown Netflix na VPNach ostatecznie się nie powiedzie Netflix jest ustawiony na kradzież VPNów, aby zadowolić posiadaczy praw z od kogo pochodzi jego treść. Jak więc działa ban Netflix? A jak będzie to skuteczne? . Najbardziej godne uwagi są Netflix i BBC iPlayer.

Podobnie niektórzy dostawcy usług internetowych zostali złapani na blokowaniu ruchu z sieci VPN. Dostawcy usług internetowych zdają sobie sprawę, że wiele osób korzysta z sieci VPN do pobierania torrentów i innych nielegalnych treści, dlatego postanawiają przyjąć ogólne podejście. Istnieją nawet doniesienia o akademikach i blokach mieszkalnych ograniczających dostęp.

We wszystkich tych sytuacjach rozwiązaniem jest zaciemnienie protokołu VPN. Celem jest zmiana charakterystyki ruchu sieciowego, aby strony nie mogły zidentyfikować go jako pochodzącego z VPN.

Istnieją już sposoby obejścia tego celu. Na przykład można użyć narzędzia proxy wiersza polecenia o nazwie Shapeshifter Dispatcher. Wykorzystuje wtykowe transporty, aby ominąć filtrowanie głębokiej inspekcji pakietów. Jednak narzędzie jest skomplikowane w konfiguracji i nie nadaje się dla początkujących.

Na szczęście technologia zaciemniania protokołu stanie się bardziej powszechna w sieciach VPN dla konsumentów. Wyeliminuje to potrzebę stosowania zaawansowanych narzędzi innych firm i pomoże przywrócić VPN do stanu sprzed kilku lat.

Fragmentacja usług wśród dostawców VPN

Nie tak dawno temu komercyjne sieci VPN były w dużej mierze znaczące. Obiecali większą prywatność i sposób na obejście ograniczeń geograficznych, ale niewiele więcej.

Ale już widzimy, że rynek zaczyna się rozpadać. Największe nazwy sektora - takie jak ExpressVPN i prywatny dostęp do Internetu - starają się zaoferować ogólne rozwiązanie VPN, które obejmuje prawie każdy przypadek użycia, o jakim można pomyśleć na dowolnej platformie. Jednocześnie wiele bezpłatnych usług próbuje znaleźć dla siebie niszę, oferując coś, czego nie dadzą duzi gracze.

Tendencja ta powinna się utrzymywać. Wraz ze wzrostem cenzury w krajach takich jak Chiny, Rosja i Iran, przewiduje się, że rosnąca liczba małych dostawców VPN pojawi się, aby przejąć rynki cenzurowane.

Potrzebujesz renomowanej sieci VPN? Zacznij od 3 bezpłatnych miesięcy ExpressVPN, dostawcy VPN, któremu najbardziej ufamy. Darmowe VPN są pełne problemów związanych z prywatnością i użytecznością, dlatego zawsze korzystaj z płatnej sieci VPN!