Edmund Richardson

0

2786

139

Ransomware to rodzaj złośliwego oprogramowania, które uniemożliwia normalny dostęp do systemu lub plików, chyba że ofiara płaci okup. Większość ludzi zna warianty oprogramowania crypto-ransomware, w których pliki są szyfrowane w sposób uniemożliwiający szyfrowanie, ale paradygmat jest w rzeczywistości znacznie starszy.

W rzeczywistości oprogramowanie ransomware pochodzi z prawie dziesięciu lat. Podobnie jak wiele zagrożeń bezpieczeństwa komputerowego, pochodzi z Rosji i krajów sąsiadujących. Od pierwszego odkrycia oprogramowanie Ransomware ewoluowało, stając się coraz silniejszym zagrożeniem, zdolnym do wyciągania coraz większych okupów.

Wczesne ransomware: z Rosji z nienawiścią

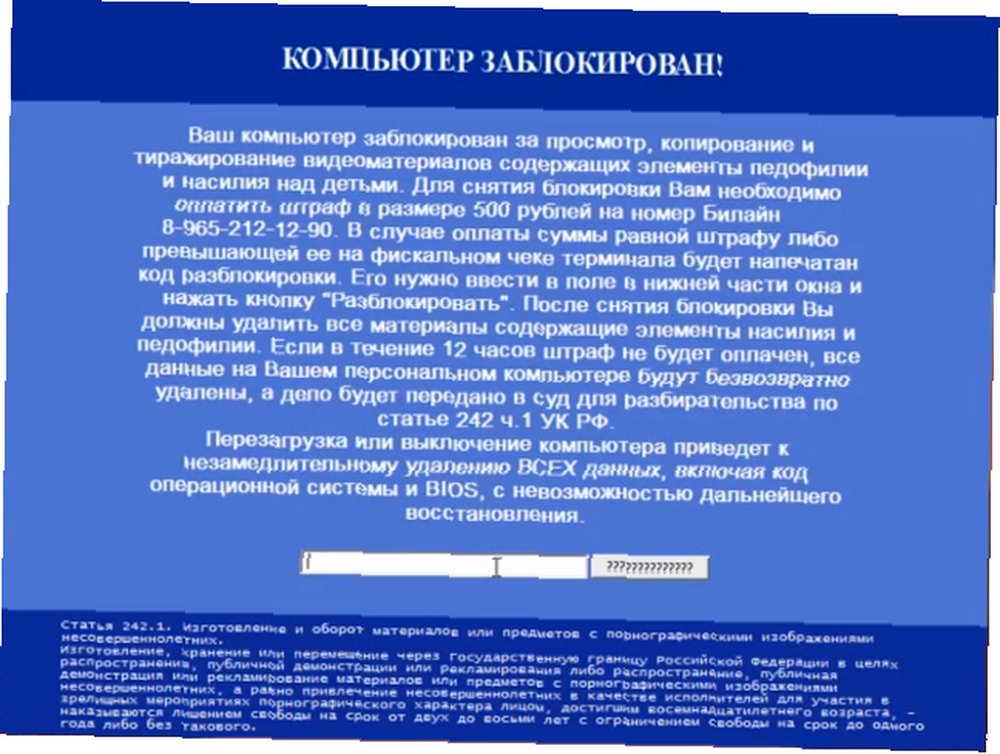

Pierwsze okazy oprogramowania ransomware zostały odkryte w Rosji w latach 2005–2006. Zostały one stworzone przez rosyjskich przestępców zorganizowanych i skierowane głównie do rosyjskich ofiar, a także osób zamieszkujących w krajach sąsiadujących z Rosją, takich jak Białoruś, Ukraina i Kazachstan..

Jeden z tych wariantów oprogramowania ransomware nazwano TROJ_CRYZIP.A. Zostało to odkryte w 2006 roku, na długo przed stworzeniem tego terminu. W dużej mierze wpłynęło to na komputery z systemem Windows 98, ME, NT, 2000, XP i Server 2003. Po pobraniu i uruchomieniu zidentyfikowałby pliki o określonym typie pliku i przeniósł je do chronionego hasłem folderu ZIP, usuwając plik oryginały. Aby ofiara mogła odzyskać swoje pliki, musiałaby przelać 300 USD na konto E-Gold.

E-Gold można opisać jako duchowego poprzednika BitCoin. Anonimowa, cyfrowa waluta oparta na złocie, zarządzana przez firmę z Florydy, ale zarejestrowana w Saint Kitts i Nevis, oferowała względną anonimowość, ale szybko stała się faworyzowana przez zorganizowanych przestępców jako metodę prania brudnych pieniędzy. Doprowadziło to rząd USA do zawieszenia go w 2009 r., A firma szybko się położyła.

Późniejsze warianty ransomware używałyby anonimowych kryptowalut, takich jak Bitcoin, przedpłacone karty debetowe, a nawet numery telefonów o podwyższonej opłacie jako metoda płatności.

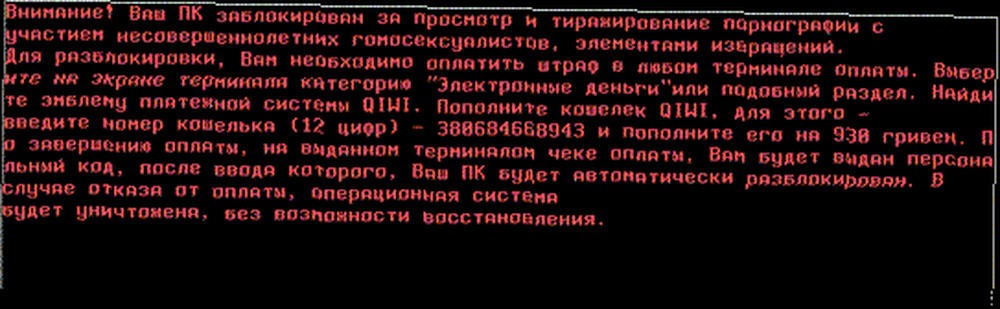

TROJ_RANSOM.AQB to kolejny wariant oprogramowania ransomware zidentyfikowanego przez Trend Micro w 2012 r. Jego metodą infekcji było zastąpienie głównego rekordu rozruchowego (MBR) systemu Windows własnym złośliwym kodem. Po uruchomieniu komputera użytkownik zobaczył wiadomość o okupie napisaną w języku rosyjskim, która wymagała od ofiary zapłaty 920 hrywny ukraińskiej za pośrednictwem QIWI - rosyjskiego systemu płatności z siedzibą na Cyprze. Po zapłaceniu ofiara otrzyma kod, który pozwoli jej przywrócić komputer do normy.

Ponieważ wielu zidentyfikowanych operatorów oprogramowania ransomware jest identyfikowanych z Rosji, można argumentować, że doświadczenie zdobyte w celu atakowania rynku krajowego pozwoliło im lepiej dotrzeć do użytkowników międzynarodowych.

Stop, policja!

Pod koniec 2000 r. I na początku 2010 r. Oprogramowanie ransomware było coraz częściej uznawane za zagrożenie dla międzynarodowych użytkowników. Ale zanim jeszcze ujednolicono go do potężnego wariantu oprogramowania kryptowalutowego, który widzimy dzisiaj, była jeszcze długa droga..

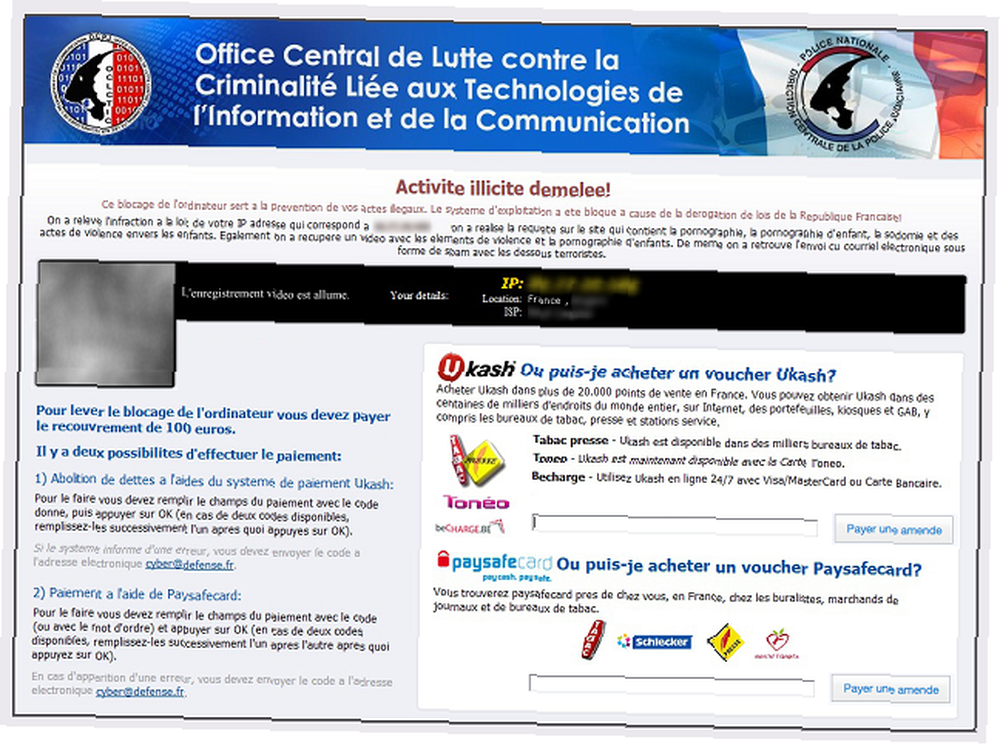

W tym czasie ransomware często podszywa się pod organy ścigania w celu wyodrębnienia okupu. Zarzuciliby ofierze udział w przestępstwie - od zwykłego naruszenia praw autorskich, po nielegalną pornografię - i twierdzą, że ich komputer jest badany i został zablokowany.

Następnie dali ofierze wybór. Ofiara może zapłacić “w porządku”. Spowodowałoby to usunięcie (nieistniejących) opłat i przywrócenie dostępu do komputera. Jeśli ofiara opóźni się, grzywna podwoi się. Gdyby ofiara odmówiła całkowitej zapłaty, oprogramowanie ransomware zagroziłoby jej aresztowaniem, rozprawą i potencjalnym uwięzieniem.

Najbardziej rozpowszechnionym wariantem policyjnego oprogramowania ransomware był Reveton. Tym, co sprawiło, że Reveton był tak skuteczny, było to, że użył lokalizacji, aby wyglądać na bardziej uzasadnioną. Sprawdziłby, gdzie ma siedzibę użytkownik, a następnie podszywał się pod odpowiednie lokalne organy ścigania.

Tak więc, jeśli ofiara ma siedzibę w Stanach Zjednoczonych, nota okupu wydaje się pochodzić z Departamentu Sprawiedliwości. Jeśli użytkownik był Włochem, przyjąłby styl Guardia di Finanza. Brytyjscy użytkownicy zobaczyliby wiadomość od londyńskiej policji metropolitalnej lub policji Strathclyde.

Twórcy Reveton objęli wszystkie swoje bazy. Lokalizowano go w praktycznie każdym kraju europejskim, a także w Australii, Kanadzie, Nowej Zelandii i Stanach Zjednoczonych. Ale miał wadę. Ponieważ nie szyfrował plików użytkownika, można go usunąć bez żadnych negatywnych skutków. Można to osiągnąć za pomocą antywirusowego dysku CD na żywo lub poprzez uruchomienie w trybie awaryjnym.

CryptoLocker: The First Big Crypto-Ransomware

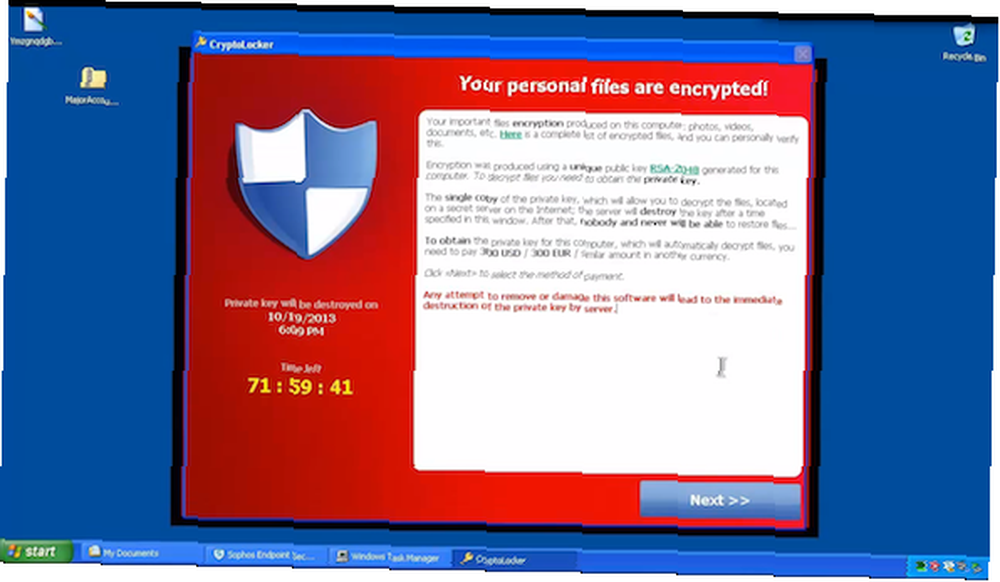

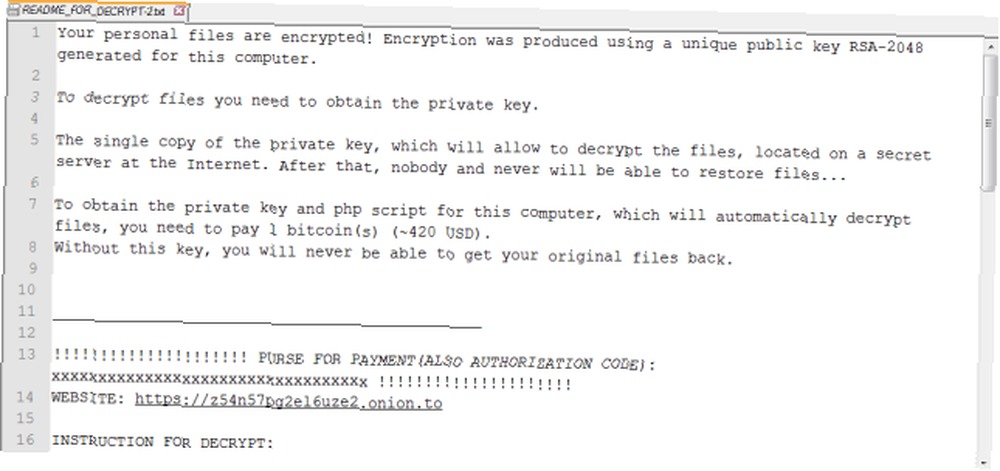

Crypto-ransomware nie ma takiej wady. Wykorzystuje prawie nie do złamania szyfrowanie w celu zakopania plików użytkownika. Nawet jeśli złośliwe oprogramowanie zostało usunięte, pliki pozostają zablokowane. Wywiera to ogromną presję na ofiarę, by zapłaciła.

CryptoLocker był pierwszym powszechnie rozpoznawalnym oprogramowaniem do szyfrowania ransomów CryptoLocker to najgorsze złośliwe oprogramowanie w historii i oto, co możesz zrobić CryptoLocker to najgorsze złośliwe oprogramowanie w historii i oto, co możesz zrobić twoich plików. Następnie żąda płatności pieniężnej przed zwróceniem dostępu do komputera. i pojawił się pod koniec 2013 roku. Trudno jest oszacować skalę zainfekowanych użytkowników z jakimkolwiek stopniem dokładności. ZDNet, bardzo szanowany czasopismo technologiczne, prześledził cztery adresy bitcoinów wykorzystywane przez szkodliwe oprogramowanie i odkrył, że otrzymali około 27 milionów dolarów płatności.

Był dystrybuowany za pośrednictwem zainfekowanych załączników e-mail, które były propagowane przez rozległe sieci spamowe, a także przez botnet Gameover ZeuS. Po skompromitowaniu systemu będzie następnie systematycznie szyfrować dokumenty i pliki multimedialne za pomocą silnej kryptografii klucza publicznego RSA.

Ofiara miałaby wówczas krótki czas na zapłacenie okupu w wysokości 400 USD lub 400 EUR, albo przez Bitcoin, albo przez GreenDot MoneyPak - system kuponów z góry opłacany przez cyberprzestępców. Jeśli ofiara nie zapłaci w ciągu 72 godzin, operatorzy zagrozili, że usuną klucz prywatny, uniemożliwiając odszyfrowanie.

W czerwcu 2014 r. Serwery dystrybucyjne CryptoLocker zostały zlikwidowane przez koalicję naukowców, dostawców zabezpieczeń i organów ścigania w operacji Tovar. Dwóch dostawców - FireEye i Fox-IT - miało dostęp do bazy danych kluczy prywatnych używanych przez CryptoLocker. Następnie wydali usługę, która umożliwiła ofiarom odszyfrowanie ich plików za darmo. CryptoLocker Is Dead: oto jak możesz odzyskać swoje pliki! CryptoLocker Is Dead: oto jak możesz odzyskać swoje pliki!

Chociaż CryptoLocker był krótkotrwały, ostatecznie udowodnił, że model oprogramowania krypto-ransomware może być dochodowy i doprowadził do quasi-cyfrowego wyścigu zbrojeń. Podczas gdy dostawcy bezpieczeństwa przygotowywali środki łagodzące, przestępcy wypuszczali coraz bardziej wyrafinowane warianty oprogramowania ransomware.

TorrentLocker i CryptoWall: Ransomware staje się mądrzejszy

Jednym z tych ulepszonych wariantów oprogramowania ransomware był TorrentLocker, który pojawił się wkrótce po upadku CryptoLocker.

Jest to raczej zwykła forma oprogramowania krypto-ransomware. Podobnie jak większość form krypto-ransomware, jego wektor ataku to złośliwe załączniki wiadomości e-mail, zwłaszcza dokumenty programu Word ze złośliwymi makrami Jak się chronić przed złośliwym oprogramowaniem Microsoft Word Jak się chronić przed złośliwym oprogramowaniem Microsoft Word Czy wiesz, że komputer może zostać zainfekowany przez złośliwe oprogramowanie Microsoft Dokumenty biurowe lub że możesz zostać oszukany, aby włączyć ustawienia potrzebne do zainfekowania komputera? . Gdy maszyna zostanie zainfekowana, zaszyfruje zwykły asortyment plików multimedialnych i biurowych przy użyciu szyfrowania AES.

Największa różnica dotyczyła wyświetlonych banknotów z okupem. TorrentLocker wyświetlałby okup wymagany w lokalnej walucie ofiary. Więc jeśli zainfekowana maszyna ma siedzibę w Australii, TorrentLocker wyświetli cenę w dolarach australijskich TorrentLocker Is A New Ransomware Down Under. I to zło. TorrentLocker to nowe oprogramowanie typu ransomware. I to zło. , płatne w BitCoin. Wymienia nawet lokalne wymiany BitCoin.

Wprowadzono nawet innowacje w procesie infekcji i zaciemniania. Weźmy na przykład CryptoWall 4.0, najnowszy szczep budzącej obawy rodziny programów kryptowalutowych.

Zmieniło to sposób, w jaki infekuje systemy, i teraz zmienia nazwy wszystkich zainfekowanych plików, zapobiegając w ten sposób określeniu, co zostało zaszyfrowane, i utrudniając przywrócenie z kopii zapasowej.

Ransomware teraz atakuje platformy niszowe

W przeważającej mierze ransomware atakuje komputery z systemem Windows, aw mniejszym stopniu smartfony z systemem Android. Powód, dla którego można przypisać głównie udział w rynku. O wiele więcej osób korzysta z systemu Windows niż Linux. To sprawia, że Windows jest bardziej atrakcyjnym celem dla twórców szkodliwego oprogramowania.

Ale w ciągu ostatniego roku tendencja ta zaczęła się odwracać - choć powoli - i zaczynamy widzieć, że oprogramowanie kryptograficzne jest ukierunkowane na użytkowników komputerów Mac i Linux.

Linux.Encoder.1 został odkryty w listopadzie 2015 r. Przez Dr.Web - dużą rosyjską firmę zajmującą się cyberbezpieczeństwem. Jest wykonywany zdalnie przez lukę w Magento CMS i szyfruje wiele typów plików (pliki biurowe i multimedialne, a także typy plików związane z aplikacjami internetowymi) przy użyciu kryptografii klucza publicznego AES i RSA. Aby odszyfrować pliki, ofiara będzie musiała zapłacić okup w wysokości jednego bitcoina.

Na początku tego roku pojawiło się oprogramowanie ransomware KeRanger, które atakowało użytkowników komputerów Mac. Jakie zagrożenia bezpieczeństwa dotyczą użytkowników komputerów Mac w 2016 roku? Jakie zagrożenia bezpieczeństwa dotykają użytkowników komputerów Mac w 2016 r.? Zasłużony czy nie, Mac OS X ma reputację bardziej bezpieczną niż Windows. Ale czy ta reputacja wciąż jest zasłużona? Jakie zagrożenia bezpieczeństwa istnieją dla platformy Apple i jak wpływają one na użytkowników? . Miał niecodzienny wektor ataku, gdy wszedł do systemów poprzez infiltrację aktualizacji oprogramowania Transmission - popularnego i legalnego klienta BitTorrent.

Chociaż zagrożenie ze strony oprogramowania ransomware dla tych platform jest niewielkie, niezaprzeczalnie rośnie i nie można go zignorować.

Przyszłość oprogramowania Ransomware: Destruction as a Service

Jak więc wygląda przyszłość oprogramowania ransomware? Gdybym musiał to wyrazić słowami: marki i franczyzy.

Najpierw porozmawiajmy o franczyzach. Interesujący trend pojawił się w ciągu ostatnich kilku lat, w związku z tym, że rozwój oprogramowania ransomware stał się niezwykle utowarowiony. Dzisiaj, jeśli zostaniesz zainfekowany oprogramowaniem ransomware, jest całkowicie prawdopodobne, że osoba, która go rozpowszechniła, nie jest osobą, która go stworzyła.

Potem jest branding. Podczas gdy wiele odmian oprogramowania ransomware zyskało uznanie dzięki niszczycielskiej mocy, którą posiadają, niektórzy producenci starają się, aby ich produkty były jak najbardziej anonimowe i ogólne.

Wartość białego oprogramowania ransomware polega na tym, że można go zmienić. Z jednego głównego szczepu oprogramowania ransomware może powstać setki innych. Być może z tego powodu w pierwszym kwartale 2015 r. McAfee Labs zebrał ponad 725 000 próbek ransomware. Oznacza to kwartalny wzrost o prawie 165%.

Wydaje się niezwykle mało prawdopodobne, aby organy ścigania i branża bezpieczeństwa były w stanie powstrzymać tę falę.

Czy zostałeś dotknięty przez oprogramowanie ransomware? Czy zapłaciłeś, straciłeś dane lub udało Ci się rozwiązać problem w inny sposób (być może kopię zapasową)? Opowiedz nam o tym w komentarzach!

Kredyty graficzne: prywatność i bezpieczeństwo dzięki Nicescene za pośrednictwem Shutterstock