Brian Curtis

0

2148

116

Słowo “wirus” a jego związek z komputerami został umieszczony przez amerykańskiego informatyka Fredericka Cohena, który użył go do opisania “program, który może „infekować” inne programy, modyfikując je tak, aby zawierały ewoluującą kopię samego siebie” w 1983 roku. Występują we wszystkich odmianach, od problematycznych robaków, które rozprzestrzeniają się jak pożar, po wejścia backdoorów spowodowane przez oszustów koni trojańskich.

Słowo “wirus” a jego związek z komputerami został umieszczony przez amerykańskiego informatyka Fredericka Cohena, który użył go do opisania “program, który może „infekować” inne programy, modyfikując je tak, aby zawierały ewoluującą kopię samego siebie” w 1983 roku. Występują we wszystkich odmianach, od problematycznych robaków, które rozprzestrzeniają się jak pożar, po wejścia backdoorów spowodowane przez oszustów koni trojańskich.

Przez lata pojawiły się bardzo głośne powiadomienia o wirusach Otrzymuj natychmiastowe powiadomienia o nowych wirusach komputerowych i wiadomościach typu phishing Otrzymuj natychmiastowe powiadomienia o nowych wirusach komputerowych i wiadomościach typu phishing, z których wiele przyciągnęło uwagę mediów głównego nurtu. W tym artykule zajmę się historią wirusów komputerowych - 5 najgorszych (najlepszych?) Wirusów komputerowych, jakie kiedykolwiek zostały skompilowane i uruchomione w Internecie. Spray na robaki w pogotowiu…

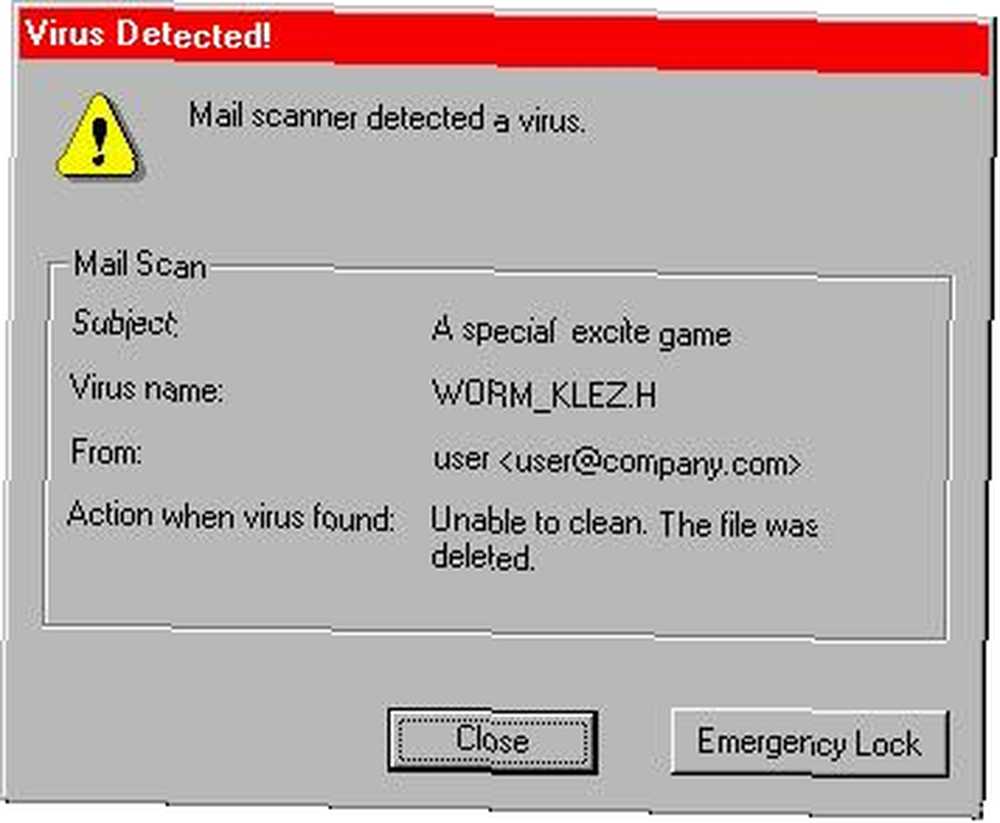

Październik 2001: Klez

Przed 2001 r. I wirusem Klez wszystkie wirusy rozprzestrzeniające się za pośrednictwem poczty e-mail były wysyłane z adresu e-mail zainfekowanego odbiorcy. Chociaż było to nadal bardzo problematyczne, ponieważ sieć dostosowywała się do słów takich jak “trojański” i “robak”, Klez podkręcił ciepło o dodatkowy stopień.

Klez był w rzeczywistości pierwszym wirusem, który mógł sfałszować adresy e-mail, zastępując adres w “Z” pole z kimkolwiek innym to podobało. Utrudniało to uniknięcie wykrycia, a gdy użytkownik został zainfekowany 3 najważniejsze sposoby zarażenia wirusem wiadomości e-mail 3 najważniejsze sposoby zarażenia wirusem wiadomości e-mail infekcja została szybko przekazana za pośrednictwem książek adresowych.

W niektórych wersjach, w tym robaku i koniu trojańskim, niektóre wersje sprawiły, że zainfekowane komputery były bezużyteczne bez ponownej instalacji systemu Windows. Klez wykorzystał lukę w agencie renderującym Trident programu Internet Explorer (używanym także w programach Outlook i Outlook Explress), aby siać spustoszenie.

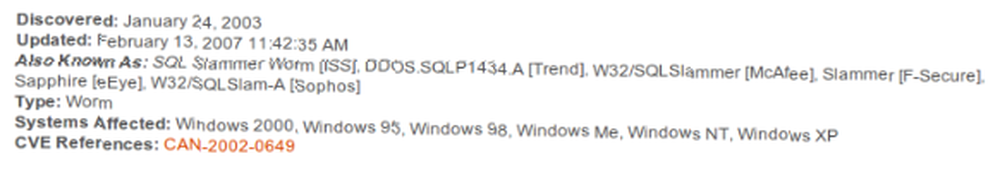

Styczeń 2003: SQL Slammer / Sapphire

SQL Slammer, znany również jako Sapphire, celował w oprogramowanie bazodanowe Microsoft SQL Server i Desktop Engine, inicjując rozproszoną odmowę usługi Jak atak DoS może zdjąć Twitter? [Wyjaśniona technologia] Jak atak DoS może zdjąć Twittera? Ataki [Technology Explained] (DDoS) na różne cele. W ciągu kilku minut od zainfekowania pierwszego serwera Slammer zaczął podwoić liczbę zainfekowanych komputerów co kilka sekund.

Skutki tego wirusa wpłynęły na sytuacje w świecie rzeczywistym. Bank of America doznał awarii bankomatów, miasto Seattle nie było w stanie odebrać 911 połączeń przez pewien okres, a klienci podróżujący za pośrednictwem Continental Airlines mieli problemy z biletami i odprawą. Szacuje się, że wirus spowodował łącznie około 1 miliarda dolarów szkód.

Styczeń 2004: MyDoom

MyDoom zaczął pojawiać się w skrzynkach odbiorczych na całym świecie w styczniu 2004 roku i wkrótce stał się najszybciej rozprzestrzeniającym się robakiem, jaki kiedykolwiek trafił do sieci. Wiadomości e-mail zawierające robaka były często maskowane jako nieudane dostarczenie, co skłoniło wielu do otwarcia i zbadania wiadomości. Po uruchomieniu załączonego pliku robak wyśle się na adresy e-mail znajdujące się w lokalnej książce adresowej, a także umieści kopię w folderze współdzielonym KaZaA.

Podobnie jak Klez, MyDoom może fałszować wiadomości e-mail, ale ma także możliwość wyszukiwania adresów e-mail za pomocą wyszukiwarek internetowych. Z tego powodu kolejnym efektem domina wirusa było znaczne obciążenie usług takich jak Yahoo i Google, co spowolniło wyszukiwanie w sieci.

Robak posiadał dwa ładunki - jedno było wejściem od tyłu, umożliwiając intruzowi kontrolowanie zainfekowanego komputera, a drugie atakiem DDoS na grupę SCO. Wielu pytało, skąd pochodzi wirus, a wiele raportów sugeruje Rosję. MyDoom zawierał tekst “andy; Po prostu wykonuję swoją pracę, nic osobistego, przepraszam,” co doprowadziło wielu do przekonania, że wirus został zbudowany za opłatą, choć nie jest to rozstrzygające.

2004: Sasser i Netsky

Sasser i Netsky to jeden z najsłynniejszych wybuchów epidemii w historii, który słynie nie tylko ze swojej zadziwiającej skuteczności, ale także z faktu, że wywodzi się od 17-letniego niemieckiego nastolatka Svena Jaschana. Sasser i Netsky to osobne wirusy, a podobieństwa w kodzie początkowo łączyły je oba z tą samą osobą.

Robak Sasser nie rozprzestrzeniał się za pośrednictwem poczty e-mail, ale zamiast tego skanował wrażliwe adresy IP i odkładał w ten sposób swoją ładowność. Sasser wykorzystał przepełnienie bufora w usłudze LSSASS (Local Security Authority Subsystem Service) systemu Windows XP, która została załatana przed wydaniem robaka. To skłoniło niektórych do przypuszczenia, że poprawka Microsoftu została poddana inżynierii wstecznej, co doprowadziło do budowy wirusa.

Netsky rozprzestrzeniał się za pośrednictwem poczty e-mail jak bardziej konwencjonalne wirusy i pojawiał się w wielu różnych smakach z różnymi wynikami. Autor obu został wydany przez znajomego, gdy Microsoft wydał nagrodę w wysokości 250 000 USD za informacje o wybuchu epidemii. Został osądzony jako nieletni i otrzymał 21-miesięczny wyrok w zawieszeniu (i oczywiście mnóstwo ofert pracy od firm ochroniarskich).

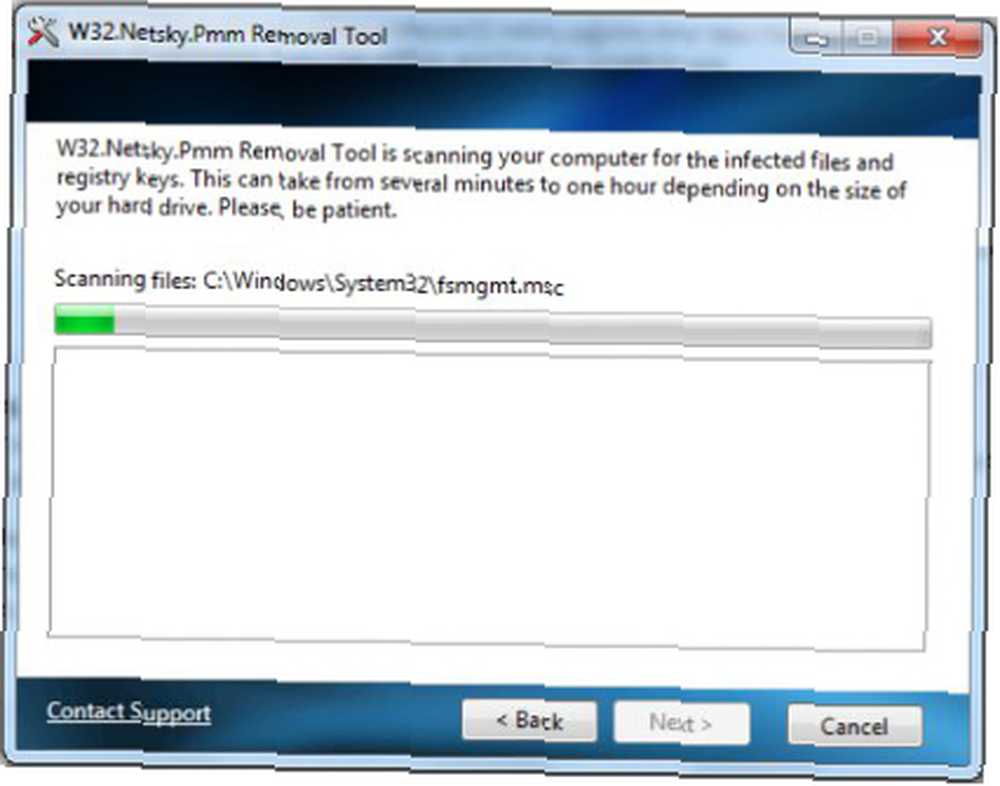

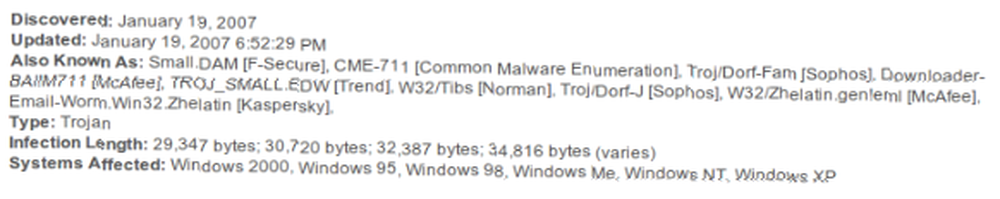

Styczeń 2007: Storm Worm (Peacomm / Nuwar)

Pierwotnie rozpowszechniany w wiadomościach e-mail zawierających temat “230 zabitych, gdy burza pada na Europę”, Storm Worm (jak to się stało) to paskudny koń trojański, który zaraziłby komputer użytkownika złośliwym oprogramowaniem, gdy byłby aktywny. Podczas “Storm Worm” to nazwa, która utknęła, a wirus był maskowany za innymi tematami inspirowanymi wiadomościami.

Wiadomości e-mail zainfekowane robakiem zawierały plik wykonywalny. Po uruchomieniu może zostać zainstalowane kolejne złośliwe oprogramowanie, a zainfekowany komputer stanie się częścią botnetu - sieci komputerów zdalnie sterowanych. Do września 2007 roku uważano, że 1-10 milionów komputerów zostało zainfekowanych i stanowi część botnetu Storm, ale ze względu na sposób komunikacji komputerów pomiar rozmiaru jest niemożliwy bez dostępu do serwera kontrolnego.

Chociaż robak Storm nie jest obecnie trudny do wykrycia lub usunięcia, w tym czasie w całej historii wirusów komputerowych był szczególnie odporny ze względu na ewolucję każdej infekcji. W szczytowym momencie wirus rozprzestrzeniał się w niewiarygodnym tempie, a jeden analityk Postini zauważył, że firma wykryła ponad 200 000 wiadomości e-mail zawierających odsyłacze do wirusa w ciągu zaledwie kilku dni.

Wniosek

Chociaż bezpieczeństwo wydaje się być obecnie modnym hasłem numer jeden w sieci, wciąż nie możesz być zbyt ostrożny. Zdecydowanie najważniejszymi krokami, które można podjąć, aby uniknąć przyszłej infekcji, są terminowe wykonywanie wszystkich aktualizacji systemu. Minimalistyczne podejście do narzędzi bezpieczeństwa na komputerze [Windows] Minimalistyczne podejście do narzędzi bezpieczeństwa na komputerze [Windows] Kilka lat temu, kiedy Windows Wybrano system operacyjny Vista, zdecydowałem się nie używać programu antywirusowego. Zamiast tego polegałem na kilku rozwiązaniach antyspyware, zaporze routera i starej dobrej wspólnej… i oczywiście za pomocą skanera antywirusowego 10 najlepszych darmowych programów antywirusowych 10 najlepszych darmowych programów antywirusowych Bez względu na to, jakiego komputera używasz, potrzebujesz ochrona antywirusowa. Oto najlepsze bezpłatne narzędzia antywirusowe, których możesz użyć. .

Minęły wieki, odkąd mam wirusa, a ty? Przepraszam, jeśli tęskniłem za tobą “ulubiony” wirus - podaj nam szczegóły w komentarzach poniżej.

Źródło zdjęcia: Shutterstock