Michael Cain

0

2836

253

Bezpieczeństwo danych i prywatność są coraz trudniejsze do zrozumienia. Jak możemy być naprawdę pewni, że wysyłane przez nas wiadomości nie wpadają w niepowołane ręce, a przesłane przez nas zdjęcia nie są niewłaściwie wykorzystywane?

Aby zrozumieć luki w bezpieczeństwie danych i sposoby ich uniknięcia, MakeUseOf rozmawiał z Shaunem Murphym. Murphy jest byłym rządowym konsultantem ds. Bezpieczeństwa i założycielem Sndr, bezpłatnej aplikacji do przesyłania wiadomości i udostępniania plików, która, jak twierdzi, rozwiązuje najczęstsze problemy z zaszyfrowanymi danymi i bezpieczeństwem online.

Problem z kryptografią i zaszyfrowanymi wiadomościami e-mail

Często słyszymy o tym, jak rząd czyta nasze e-maile i że cała nasza komunikacja tekstowa nie jest bezpieczna. Najczęściej stosowanym rozwiązaniem jest szyfrowanie wiadomości e-mail. Rozwiązania te działają jak warstwa na wierzchu wiadomości e-mail, w postaci wtyczek kryptograficznych. Jednak zwykle nie jest to praktyczne rozwiązanie.

“Nakłada na odbiorców obowiązek posiadania tej samej wtyczki, wymiany wspólnego tajnego kodu / klucza do czytania wiadomości,” Murphy mówi. “Warstwy te zwykle powodują tak duże tarcie w komunikacji ze wszystkimi, których już znasz, że ludzie w ogóle rezygnują z tego.”

Kryptografia jest jednak trudna. Jak działa szyfrowanie i czy jest naprawdę bezpieczne? Jak działa szyfrowanie i czy jest naprawdę bezpieczne? rozwijać; trudno jest przekonać ludzi do korzystania z niego; i bardzo trudno firmom zrezygnować z możliwości wydobywania danych z wszystkich wiadomości i danych, dodaje.

“Żaden podmiot lub żaden podmiot nie powinien mieć dostępu do wiadomości i danych prywatnych obywateli, które nie były wyraźnie przeznaczone do publicznego spożycia. W tym celu potrzebujemy szerokiego zastosowania usług kryptograficznych między nadawcą a odbiorcami we wszystkim - e-mail, wiadomości, media społecznościowe, udostępnianie plików. Zbyt ryzykowne jest pozostawienie tych rzeczy bez ochrony na serwerach rozsianych po całym świecie. Właśnie tam wkracza Sndr, umieszczając to wszystko w jednym miejscu.”

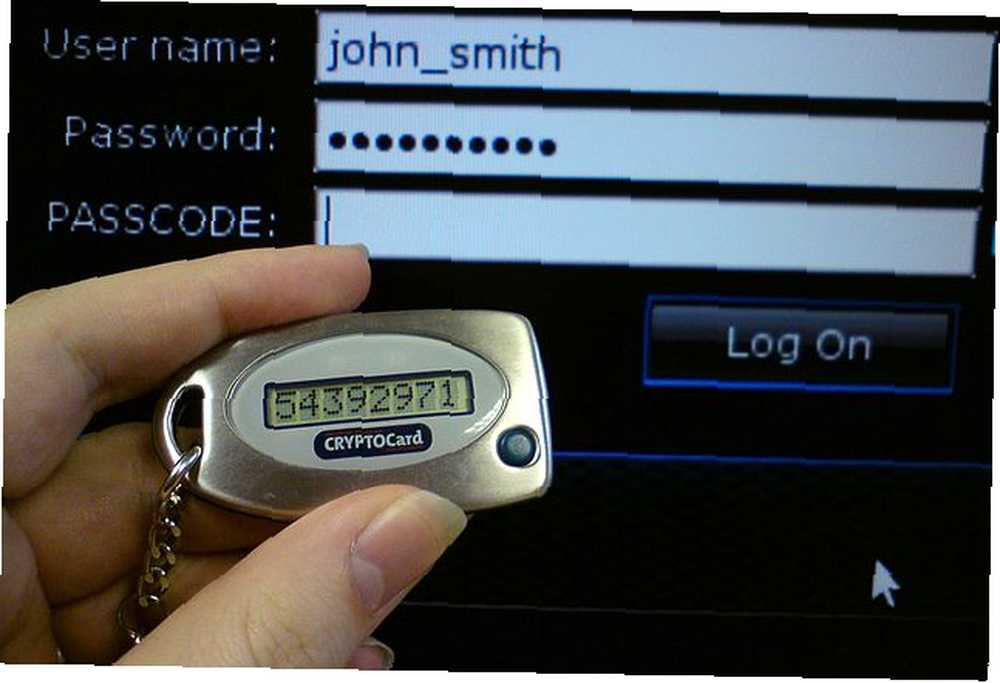

Najlepsza wskazówka dotycząca zabezpieczenia skrzynki odbiorczej: 2FA

Murphy zaleca uwierzytelnianie dwuskładnikowe Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Uwierzytelnianie dwuskładnikowe (2FA) to metoda zabezpieczeń, która wymaga dwóch różnych sposobów udowodnienia Twoja tożsamość. Jest powszechnie stosowany w życiu codziennym. Na przykład płatność kartą kredytową wymaga nie tylko karty… (zwanej również weryfikacją 2FA lub weryfikacji dwuetapowej) jako najlepszego sposobu zabezpieczenia skrzynki odbiorczej przed intruzami. 2FA to dwustopniowy protokół bezpieczeństwa, dostępny dla najbardziej znanych usług internetowych Zablokuj te usługi teraz z uwierzytelnianiem dwuskładnikowym Zablokuj te usługi teraz z uwierzytelnieniem dwuskładnikowym Uwierzytelnianie dwuskładnikowe to inteligentny sposób ochrony kont internetowych. Rzućmy okiem na kilka usług, które możesz zablokować z większym bezpieczeństwem. . Po wprowadzeniu hasła usługa wysyła drugi kod, zwykle SMS-em, aby upewnić się, że to naprawdę Ty.

“Jest to bardzo silny mechanizm uwierzytelniania, ponieważ wymaga czegoś, co znasz (hasło) i czegoś, co masz (urządzenie mobilne) - zwykle ktoś o złych zamiarach nie będzie miał dostępu do obu,” Murphy mówi. “Uwierzytelnianie jest niezbędne, aby zabezpieczyć komunikację. Pamiętaj, że jeśli ktoś dostanie się na Twój e-mail, może zresetować WSZYSTKIE inne konta, które masz za pośrednictwem “zresetować moje hasło” linki w mediach społecznościowych i większości innych witryn… przerażające rzeczy!”

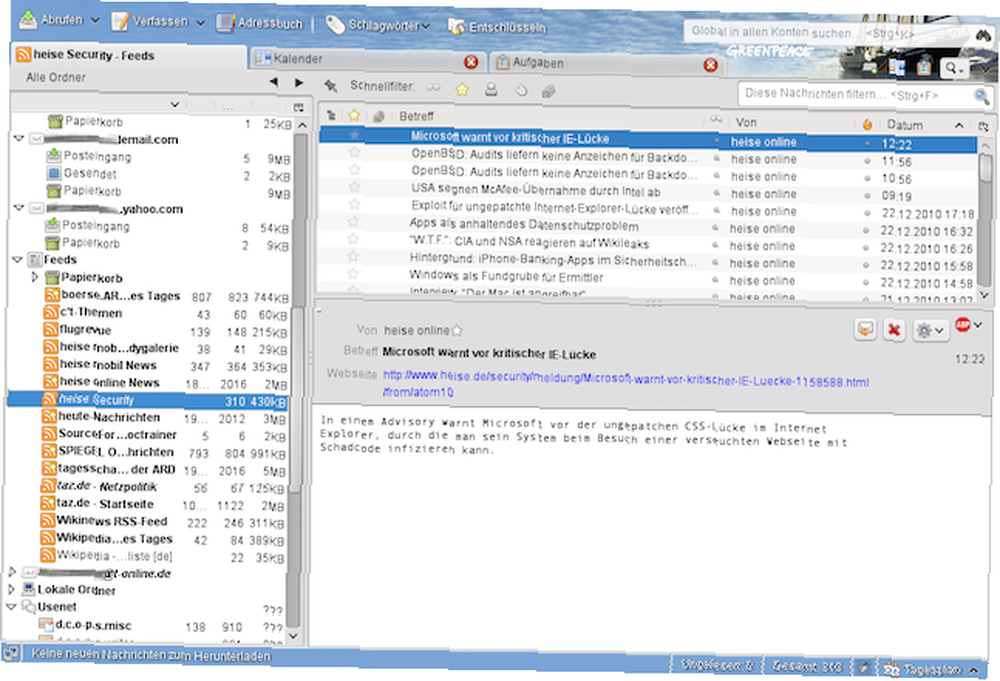

Korzystaj z klientów e-mail offline, zwłaszcza podczas podróży

Biorąc pod uwagę, jak potężne są teraz Gmail, Outlook lub inne internetowe klienty poczty e-mail, prawdopodobnie nie masz klienta offline, takiego jak Outlook Express lub Thunderbird. Ale według Murphy'ego to błąd. Korzystanie z klienta e-mail w trybie offline wymaga korzystania z poczty e-mail w przypadku stacjonarnego klienta poczty e-mail, jeśli… Należy odrzucić pocztę w trybie e-mail w przypadku klienta poczty e-mail, jeśli… Kilka lat temu poczta internetowa była zachwycona. Zastanawiasz się, czy nadszedł czas, aby wrócić do stacjonarnego klienta poczty e-mail? Nie szukaj dalej. Pokażemy zalety lokalnej usługi pocztowej. jak Thunderbird zamiast uzyskiwać dostęp do Gmaila lub Outlooka z przeglądarki.

“Twoje naciśnięcia klawiszy nie zostaną przechwycone (ponieważ jakiś gigant społecznościowy został ostatnio przyłapany) podczas pisania wiadomości,” on mówi. “Masz czas na przejrzenie wiadomości i treści pod kątem wszelkich poufnych informacji, zanim zostaną one przesłane do niektórych połączonych usług. I nie spiesz się, aby upewnić się, że łączysz się z bezpieczną siecią.”

Murphy szczególnie zaleca używanie klientów e-maili offline podczas podróży. Gdy nie korzystasz z domowej sieci Wi-Fi w domu lub biurze, nie możesz być pewien, jak bezpieczne jest. “Korzystam z klientów offline podczas podróży tylko z tego prostego powodu, że większość punktów dostępowych Wi-Fi nie jest bezpieczna, nawet jeśli używasz wielu warstw, aby je chronić,” Murphy mówi.

Twórz hasła o długości 30 znaków lub więcej

Murphy mówi, że komiks XKCD przykuwa tajemnicę bezpieczeństwa do haseł. Im dłuższy i bardziej złożony, tym trudniej jest go złamać algorytmowi komputerowemu. Ma więc dwie złote zasady dotyczące haseł:

- Użytkownik powinien być w stanie je zapamiętać. 6 wskazówek dotyczących tworzenia niezniszczalnego hasła, które możesz zapamiętać. 6 wskazówek dotyczących tworzenia niezniszczalnego hasła, które możesz zapamiętać. Jeśli hasła nie są unikalne i niezniszczalne, równie dobrze możesz otworzyć drzwi wejściowe i zaprosić rabusie na lunch. (bez ich zapisywania).

- Powinny być na tyle złożone, że komputer nie może tego łatwo zrozumieć.

Złożoność można osiągnąć za pomocą znaków specjalnych, wielkich liter, cyfr itp., Mówi Murphy, oferując przykład naprawdę silnego hasła:

Ye8ufrUbruq @ n = se

“Cóż, to narusza zasadę nr 1: Muszę to jakoś zapamiętać. Zapomnij, po prostu zapiszę lub włożę program do zapamiętywania haseł… i to nie jest tak świetne dla bezpieczeństwa,” on mówi. “Co jeśli mielibyśmy naprawdę długie hasło, ale sprawiło, że stało się ono bardziej niezapomniane?” Na przykład:

TodayIsGoing2BeTheBestDayEver!

“Kluczem tutaj jest to, że pamiętam, że jest to długie hasło i jest bardzo złożone i, zgodnie z niektórymi standardami, bezpieczniejsze niż pierwsze ze względu na liczbę znaków.”

Dołącz ważne dokumenty jako pliki PDF lub pliki 7-Zip

E-maile są często używane do przesyłania ważnych plików, od informacji zwrotnych po wrażliwe zdjęcia. Ponieważ już wykryliśmy błędy bezpieczeństwa w poczcie e-mail, musisz mieć podwójną pewność co do tych dokumentów. Murphy mówi, że najpierw umieść je w zaszyfrowanym, zablokowanym formacie, a następnie wyślij e-mailem.

- Użyj formatu dokumentu, takiego jak PDF, który pozwala na szyfrowanie dokumentów 4 Wskazówki dotyczące zabezpieczania dokumentów PDF 4 Wskazówki dotyczące zabezpieczania dokumentów PDF Podczas tworzenia plików PDF w celach biznesowych możesz mieć wiele problemów związanych z bezpieczeństwem, od tego, kto może je przeglądać do jak można ponownie wykorzystać treść. Dlatego ważne jest, aby zrozumieć… z co najmniej kluczem AES-256 z dużym hasłem (ponad 30 znaków), który będzie wymagany do otwarcia pliku, a następnie jeszcze bardziej ograniczyć odbiorcę końcowego do drukowania, zaznaczania tekstu itp. To dobrze ponieważ większość ludzi ma przeglądarkę plików PDF.?

- Użyj pewnego rodzaju formatu kontenera, który pozwala na co najmniej klucz AES-256 i ogromne hasło (ponad 30 znaków) szyfrowania danych. 7Zip to dobry program do szyfrowania typu open source 5 Skuteczne narzędzia do szyfrowania tajnych plików 5 Skuteczne narzędzia do szyfrowania tajnych plików Musimy bardziej niż kiedykolwiek wcześniej zwracać uwagę na narzędzia szyfrujące i wszystko, co ma na celu ochronę naszej prywatności. Dzięki odpowiednim narzędziom bezpieczeństwo danych jest łatwe. które okazało się przyzwoite pod względem bezpieczeństwa, ale nie zostało poddane szerokim audytom. Ale znowu druga osoba musi mieć oprogramowanie.

Po wykonaniu jednej (lub obu) tych opcji możesz swobodnie wysyłać ten plik bez większego zmartwienia.

To podejście nadal wymaga wysłania tego hasła do drugiej osoby. Dla bezpieczeństwa Murphy zaleca dzwonienie do nich i mówienie hasła na głos; nigdzie nie zapisuj tego. I wykorzystaj zasady 30-znakowej sztuczki hasłem, aby była niezapomniana i bezpieczna.

Zagrożenia bezpieczeństwa są różne na komputerach osobistych i telefonach

Podczas gdy nasze smartfony powoli zastępują nasze komputery, nie można traktować ich jako tego samego typu urządzenia, jeśli chodzi o praktyki bezpieczeństwa. Ryzyko jest różne, dlatego musisz podejść do problemu inaczej. Oto jak Murphy różnicuje ryzyko:

Zagrożenia dla komputerów PC: Ogólnie rzecz biorąc, PC jest tak skonfigurowany, aby programy mogły robić, co chcą, z wyjątkiem kilku gorących elementów (działać jako serwer sieciowy, system dostępu lub inne pliki użytkownika itp.) Dzisiejsze zagrożenia na komputerach PC obejmują oprogramowanie ransomware Don't Pay Up - Jak pokonać Ransomware! Don't Pay Up - How Beat Ransomware! Wyobraź sobie, że ktoś pojawił się u twojego progu i powiedział: „Hej, w twoim domu są myszy, o których nie wiedziałeś. Daj nam 100 $, a my się ich pozbędziemy”. To jest Ransomware… - program, który szyfruje wszystkie potrzebne pliki i zmusza do zapłacenia im pieniędzy, aby je odblokować, ale biggie to cicha sprawa. Niektóre programy siedzą na twoim komputerze, przeszukują sieć w poszukiwaniu soczystych rzeczy i cicho przesyłają te pliki za granicę.

Zagrożenia dla telefonów: Problemy związane z bezpieczeństwem telefonu Co naprawdę musisz wiedzieć o bezpieczeństwie smartfona Co naprawdę musisz wiedzieć o bezpieczeństwie smartfona Zazwyczaj są one bardziej ograniczone niż komputer, ponieważ telefony nie są skonfigurowane tak, aby programy mogły robić, co chcą. Istnieją jednak inne problemy. Telefony zazwyczaj wiedzą, gdzie jesteś przy wieży telefonii komórkowej, z którą jest połączony, w pobliżu Wi-Fi i jeśli masz włączony moduł GPS. Pobrane aplikacje mogą mieć zbyt wiele uprawnień i mogą przechwytywać zbyt wiele informacji o Tobie (np. Uzyskiwanie dostępu do listy kontaktów i przesyłanie ich gdzieś na serwer).

Porada Murphy'ego: Zaszyfruj swój telefon. W Androidzie musisz to zrobić wyraźnie w ustawieniach telefonu. Najnowsze telefony iPhone są dostarczane w ten sposób, gdy masz hasło. Oto jak to zrobić Jak zaszyfrować dane na smartfonie Jak zaszyfrować dane na smartfonie Dzięki skandalowi Prism-Verizon rzekomo dzieje się tak, że Narodowa Agencja Bezpieczeństwa Stanów Zjednoczonych (NSA) zajmowała się wydobywaniem danych. Oznacza to, że przeglądali rejestry połączeń… .

Ponadto faktyczna technologia, która umożliwia komunikację telefonu komórkowego z wieżami komórkowymi, jest na ogół czarną skrzynką, w której społeczność ds. Bezpieczeństwa nie ma wglądu w wewnętrzne funkcjonowanie. Czy jest w stanie zdalnie sterować telefonem, włączać go lub aktywować aparat?

Porada Murphy'ego: Użyj hasła do logowania. Prosty 4-cyfrowy PIN nie wystarcza, 6-cyfrowy PIN jest dobry, hasło jest najlepsze. I zamki wzorów nie wchodzą w rachubę. Które jest bezpieczniejsze, hasło czy wzór? Które jest bezpieczniejsze, hasło lub blokada wzoru? Nasze smartfony zawierają wiele danych osobowych. Wszystkie Twoje wiadomości tekstowe, e-maile, notatki, aplikacje, dane aplikacji, muzyka, zdjęcia i wiele innych są dostępne. Jest to bardzo wygodna funkcja… .

Skanery linii papilarnych są coraz lepsze, ale nie są dobrym zamiennikiem haseł. Odciski palców i inne dane biometryczne lepiej nadają się do zastąpienia nazwy użytkownika niż hasła, ponieważ hasło powinno być czymś znanym. Powiedziawszy to, skanery linii papilarnych do odblokowywania telefonów są lepsze niż nic.

Wreszcie rozmiar telefonu zwiększa prawdopodobieństwo jego kradzieży. A ponieważ wszystkie Twoje konta są zalogowane, złodziej musi po prostu zresetować hasła, aby Cię zablokować.

Porada Murphy'ego: Włącz zdalne zarządzanie urządzeniem. Dla użytkowników Apple jest Find My iPhone Jak korzystać Find My iPhone, aby odzyskać skradzionego iPhone'a Jak używać Find My iPhone, aby odzyskać skradzionego iPhone'a Krótka historia: moja żona skradziła swojego iPhone'a, gdy zgubiła go w pracy dzień. Byłem w stanie zalogować się na jej konto iCloud i ostatecznie odzyskać urządzenie. a w Androidzie użyj Menedżera urządzeń Znajdź mój iPhone na Androida? Poznaj Menedżera urządzeń Android Znajdź mój iPhone na Androida? Poznaj Menedżera urządzeń Android Zazdrosny o aplikację Find My iPhone na iPhonie? Cóż, na szczęście dla Ciebie jest równie niesamowita aplikacja na Androida o nazwie Android Device Manager! Spójrzmy na to. . Umożliwi to zdalne usunięcie wrażliwych danych z urządzenia, jeśli zostanie skradzione.?

Kiedy korzystać z logowania Google / Facebook do witryn

Kilka witryn prosi o zalogowanie się przy użyciu kont społecznościowych. Powinieneś to zrobić Czy powinieneś pomyśleć dwa razy przed zalogowaniem się przy użyciu kont społecznościowych? Powinieneś pomyśleć dwa razy przed zalogowaniem się przy użyciu kont społecznościowych?

“To naprawdę zależy od tego, ile dostępu do stron żąda twoich informacji,” Murphy mówi. “Jeśli strona po prostu chce, abyś uwierzytelnił się, abyś mógł zostawić komentarz, wypróbować swoje usługi itp. I poprosić o twoją tożsamość, prawdopodobnie nie ma problemu.”

“Jeśli poprosą o wszelkiego rodzaju uprawnienia do wysyłania wiadomości do Twojej sieci, wysyłają wiadomości w Twoim imieniu, uzyskują dostęp do kontaktów? Uważaj!”

Z jakich usług należy skorzystać?

Na koniec zapewne zastanawiasz się, z której z wielu popularnych usług możesz korzystać, a jednocześnie być pewnym swojego bezpieczeństwa. Czy Gmail jest bezpieczny? Czy powinieneś przechowywać swoje dane w Dropbox? Co z usługami ukierunkowanymi na bezpieczeństwo?

Murphy nie zaleca żadnej obecnej aplikacji w chmurze. Mówi, że popularne, wygodne i proste nie mają prawdziwej prywatności i bezpieczeństwa, podczas gdy te, które zapewniają prawdziwą prywatność i bezpieczeństwo, są skomplikowane w użyciu i mają za dużo wyżej wspomnianego tarcia.

Więc jakie są zalecenia Murphy'ego?

Na e-mail: “E-mail to rodzaj utraconej przyczyny. Nawet jeśli masz najbezpieczniejszego dostawcę, Twoi odbiorcy zawsze będą słabym łączem.”

Do przechowywania w chmurze: “Najlepszy jest serwer, który kontrolujesz, może zablokować na poziomie systemu plików i upewnić się, że każdy plik jest szyfrowany za pomocą unikalnego klucza na plik.”

W przypadku biur: “Nadal możesz kupować narzędzia biurowe offline lub korzystać z opcji open source. Współpraca w czasie rzeczywistym jest hitem, ale zaczynają pojawiać się pewne bezpieczne / otwarte rozwiązania dla tej funkcjonalności.”

Dla zdjęć: “Chodzę z tym do starej szkoły, łączę się z urządzeniem w moim domu, przesyłam zdjęcia z mojego urządzenia na dysk długoterminowy (nie flash, dane nie przetrwają wielu lat bez podłączenia) i mam zautomatyzowany program szyfrujący i przesyłający te informacje do kontrolowanego przeze mnie serwera. Nie jest to wygodne, ale bezpieczne, nie tylko od wścibskich oczu, ale także od usług, które za kilka miesięcy, rok temu staną się coraz bardziej popularne.”

Zapytaj Shauna!

Masz wątpliwości dotyczące bezpieczeństwa danych? Może masz pytania dotyczące tego, jak Sndr może pomóc rozwiązać te problemy? Odpowiadaj na pytania w komentarzach, poprosimy Shauna o zważenie!