Michael Cain

0

2599

198

Tor jest jednym z najpotężniejszych narzędzi do ochrony Twojej prywatności w Internecie. Ale, jak widać w ostatnich latach, moc Tora ma ograniczenia. Dzisiaj przyjrzymy się, jak Tor działa, co robi i czego nie robi oraz jak zachować bezpieczeństwo podczas korzystania z niego.

Czytaj dalej, aby dowiedzieć się, w jaki sposób możesz być bezpieczny przed nieuczciwymi lub złymi węzłami wyjściowymi Tora.

Tor in a Nutshell: What Is Tor?

Tor działa w ten sposób: gdy wysyłasz wiadomość za pośrednictwem Tora, jest ona wysyłana losowym kursem w całej sieci Tora. Robi to za pomocą technologii znanej jako “frezowanie cebuli.” Trasowanie cebuli przypomina trochę wysyłanie wiadomości zamkniętej w szeregu kopert, z których każda jest zabezpieczona kłódką.

Każdy węzeł w sieci odszyfrowuje wiadomość, otwierając najbardziej zewnętrzną kopertę w celu odczytania następnego miejsca docelowego, a następnie wysyłając wciąż zapieczętowane (zaszyfrowane) koperty wewnętrzne na następny adres.

W rezultacie żaden pojedynczy węzeł sieci Tor nie widzi więcej niż jednego łącza w łańcuchu, a ścieżka komunikatu staje się niezwykle trudna do prześledzenia.

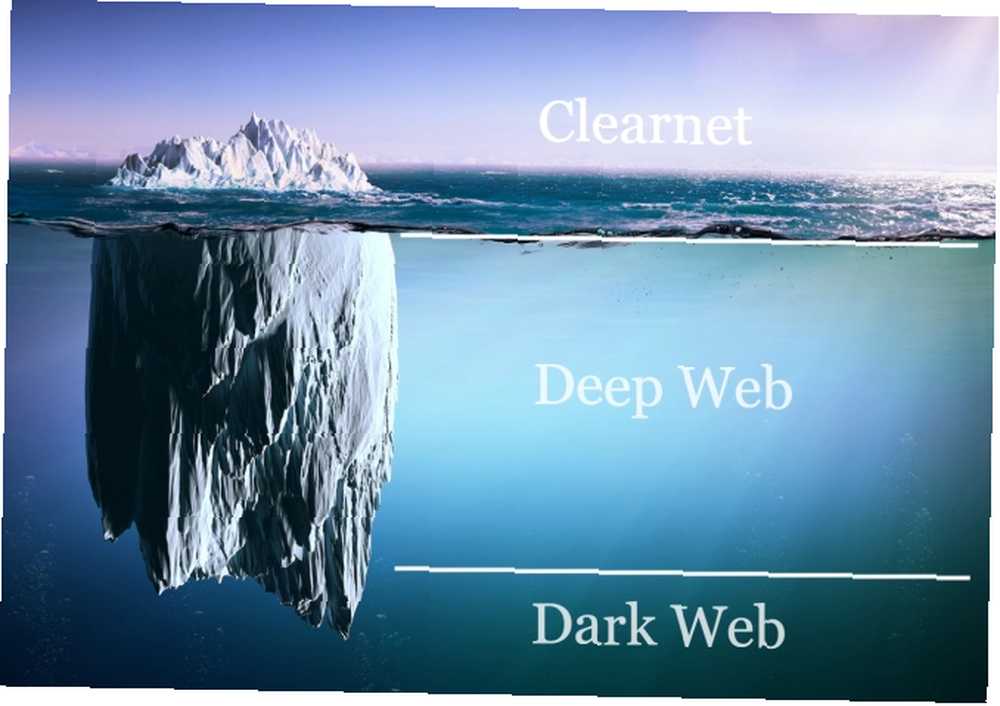

Jednak w końcu wiadomość musi gdzieś skończyć. Jeśli to idzie do “Ukryta usługa Tor,” twoje dane pozostają w sieci Tor. Usługa ukryta Tora to serwer z bezpośrednim połączeniem z siecią Tor i bez połączenia ze zwykłym Internetem (czasami określanym jako clearnet).

Ale jeśli używasz przeglądarki Tor i sieci Tor jako serwera proxy do clearnet, staje się to nieco bardziej skomplikowane. Twój ruch musi przejść przez “węzeł wyjściowy.” Węzeł wyjściowy jest specjalnym rodzajem węzła Tor, który przekazuje ruch internetowy z powrotem do clearnet.

Chociaż większość węzłów wyjściowych Tora jest w porządku, niektóre stanowią problem. Twój ruch internetowy jest podatny na szpiegowanie z węzła wyjściowego. Należy jednak zauważyć, że daleko im do wszystkich. Jak zły jest problem? Czy możesz uniknąć złośliwych węzłów wyjściowych?

Jak łapać węzły wyjściowe Bad Tor

Szwedzki badacz bezpieczeństwa, używając nazwy “Chloe,” opracował technikę oszukiwania uszkodzonych węzłów wyjściowych Tora w ujawnianiu się [link do Archiwum Internetowego; oryginalny blog nie jest już aktywny]. Technika ta znana jest jako plaster miodu i oto jak ona działa.

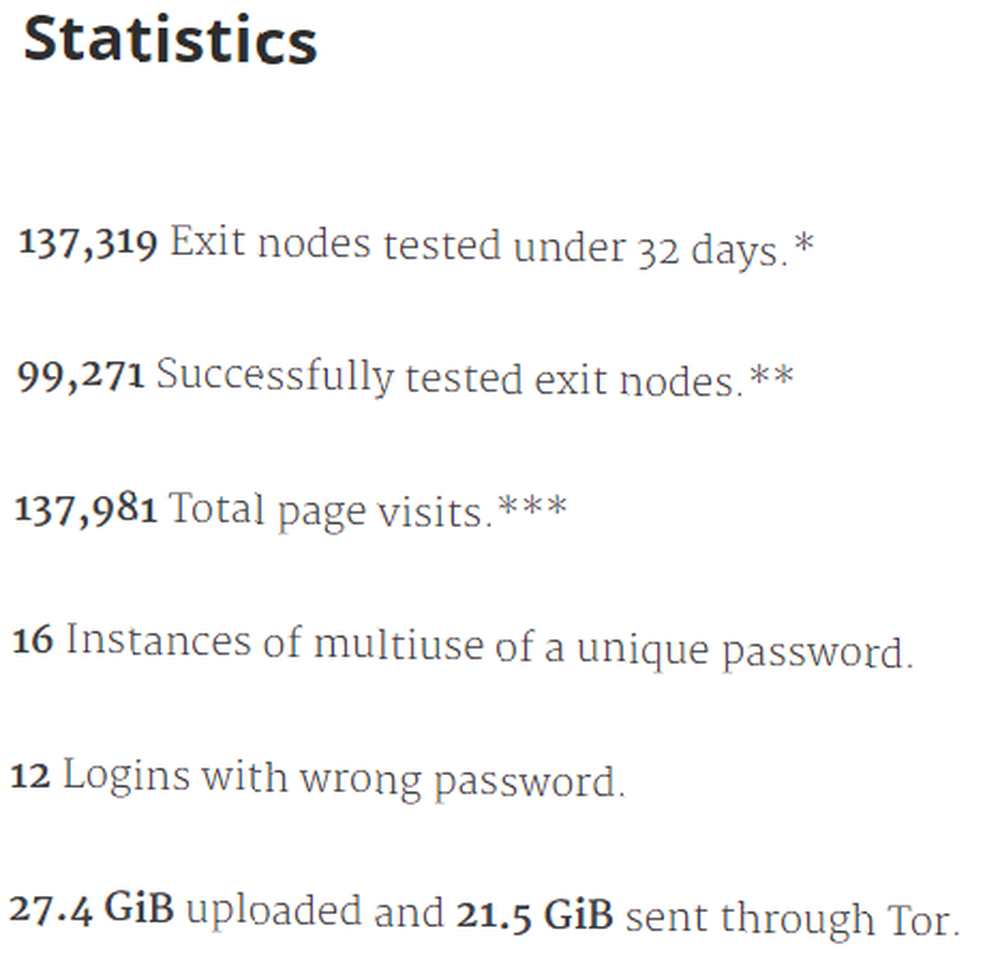

Po pierwsze, Chloe założyła stronę internetową, używając legalnie wyglądającej nazwy domeny i projektu internetowego, aby służyć jako plaster miodu. Do konkretnego testu Chloe utworzyła domenę przypominającą kupca Bitcoin. Następnie Chloe pobrała listę wszystkich aktywnych węzłów wyjściowych Tora w tym czasie, zalogowała się do Tora i z kolei wykorzystała każdy węzeł wyjściowy Tora do zalogowania się na stronie.

Aby utrzymać wyniki w czystości, wykorzystała unikalne konto dla każdego rozpatrywanego węzła wyjściowego (około 1400 w momencie badania).

Potem Chloe usiadła i czekała przez miesiąc. Każdy węzeł wyjściowy, który próbował ukraść dane logowania z wychodzącego ruchu Tora, zobaczyłby unikalne dane logowania, ukradł nazwę użytkownika i hasło i próbował go użyć. Witryna handlowa Bitcoin o strukturze plastra miodu odnotowuje próby zalogowania się i robi notatkę.

Ponieważ każda kombinacja nazwy użytkownika i hasła była unikalna dla każdego węzła wyjściowego, Chloe szybko odkryła kilka złośliwych węzłów wyjściowych Tora.

Spośród 1400 węzłów 16 próbowało ukraść dane logowania. Nie wygląda na wiele, ale nawet jeden to za dużo.

Czy węzły wyjściowe Tor są niebezpieczne?

Eksperyment Honeypota z węzłem wyjściowym Tora Chloe był pouczający. Pokazało, że złośliwe węzły wyjściowe Tora skorzystają z okazji, aby wykorzystać wszelkie dane, które mogą zdobyć.

W tym przypadku badanie plastra miodu obejmowało jedynie węzły wyjściowe Tora, których operatorzy są zainteresowani szybką kradzieżą kilku Bitcoinów. Musisz wziąć pod uwagę, że bardziej ambitny przestępca prawdopodobnie nie pojawiłby się w tak prostym honeypocie.

Jest to jednak niepokojąca demonstracja szkód, jakie złośliwy węzeł wyjściowy Tor może wyrządzić, biorąc pod uwagę taką możliwość.

W 2007 roku badacz bezpieczeństwa Dan Egerstad prowadził eksperymentalnie pięć zainfekowanych węzłów wyjściowych Tora. Egerstad szybko znalazł się w posiadaniu danych logowania do tysięcy serwerów na całym świecie, w tym serwerów należących do ambasad Australii, Indii, Iranu, Japonii i Rosji. Zrozumiałe, że zawierają ogromną ilość niezwykle wrażliwych informacji.

Egerstad szacuje, że 95% ruchu przechodzącego przez jego węzły wyjściowe Tora nie zostało zaszyfrowane, przy użyciu standardowego protokołu HTTP, co daje mu pełny dostęp do treści.

Po tym, jak opublikował swoje badania online, Egerstad został zaatakowany przez szwedzką policję i umieszczony w areszcie. Twierdzi, że jeden z funkcjonariuszy policji powiedział mu, że aresztowanie było spowodowane międzynarodową presją otaczającą wyciek.

5 sposobów na uniknięcie złośliwych węzłów wyjściowych Tor

Obce mocarstwa, których informacje zostały naruszone, popełniły podstawowy błąd; źle zrozumieli, jak działa Tor i do czego to służy. Zakłada się, że Tor jest kompleksowym narzędziem szyfrującym. To nie jest Tor anonimizuje pochodzenie twojego przeglądania i wiadomości, ale nie treść.

Jeśli używasz Tora do przeglądania zwykłego Internetu, węzeł wyjściowy może węszyć podczas sesji przeglądania. Stanowi to silną zachętę dla pozbawionych skrupułów osób do konfigurowania węzłów wyjściowych wyłącznie w celu szpiegostwa, kradzieży lub szantażu.

Dobra wiadomość jest taka, że istnieje kilka prostych sztuczek, których możesz użyć, aby chronić swoją prywatność i bezpieczeństwo podczas korzystania z Tora.

1. Pozostań na Darkweb

Najłatwiejszym sposobem na zachowanie bezpieczeństwa przed złymi węzłami wyjściowymi jest ich nie używanie. Jeśli będziesz trzymać się ukrytych usług Tora, możesz zachować całą swoją komunikację w postaci zaszyfrowanej, bez wychodzenia z sieci. Działa to dobrze, jeśli to możliwe. Ale to nie zawsze jest praktyczne.

Biorąc pod uwagę sieć Tor (czasami nazywaną “darkweb”) jest tysiące razy mniejszy niż zwykły internet, nie zawsze znajdziesz to, czego szukasz. Ponadto, jeśli chcesz korzystać z dowolnej witryny społecznościowej (pasek Facebooka, który obsługuje witrynę cebulową Tor) Jak przeglądać Facebook Over Tor w 5 krokach Jak przeglądać Facebook Over Tor w 5 krokach Chcesz być bezpieczny podczas korzystania z Facebooka? sieć uruchomiła adres .onion! Oto jak korzystać z Facebooka na Tor.), użyjesz węzła wyjściowego.

2. Użyj HTTPS

Innym sposobem na zwiększenie bezpieczeństwa Tora jest stosowanie szyfrowania end-to-end. Więcej stron niż kiedykolwiek używa HTTPS do zabezpieczenia komunikacji Google czyni HTTPS domyślnym Chrome Google czyni HTTPS domyślnym Chrome Ponieważ ponad połowa wszystkich stron internetowych jest teraz zaszyfrowanych, czas pomyśleć o HTTPS jako o opcji domyślnej, a nie o wyjątku. Tak przynajmniej twierdzi Google. , zamiast starego, niepewnego standardu HTTP. HTTPS jest domyślnym ustawieniem w Tora dla witryn, które go obsługują. Zauważ też, że strony .onion nie używają HTTPS jako standardu, ponieważ komunikacja w sieci Tor za pomocą ukrytych usług Tora jest z natury zaszyfrowana.

Ale jeśli włączysz HTTPS, kiedy twój ruch opuszcza sieć Tor przez węzeł wyjściowy, zachowujesz swoją prywatność. Sprawdź interaktywny przewodnik Tor i HTTPS Electronic Frontier Foundation, aby dowiedzieć się więcej o tym, jak HTTPS chroni Twój ruch internetowy.

W każdym razie, jeśli łączysz się ze zwykłą witryną internetową za pomocą przeglądarki Tor, upewnij się, że przycisk HTTPS jest zielony przed przesłaniem jakichkolwiek poufnych informacji.

3. Użyj usług anonimowych

Trzecim sposobem na poprawę bezpieczeństwa Tora jest korzystanie ze stron internetowych i usług, które oczywiście nie informują o twoich działaniach. Łatwiej to powiedzieć niż zrobić w dzisiejszych czasach, ale kilka drobnych korekt może mieć znaczący wpływ.

Na przykład przejście z wyszukiwania Google na DuckDuckGo zmniejsza ślad danych. Przejście na szyfrowane usługi przesyłania wiadomości, takie jak Ricochet (które można kierować przez sieć Tor), również poprawia twoją anonimowość.

4. Unikaj używania danych osobowych

Oprócz korzystania z narzędzi do zwiększania anonimowości, powinieneś również powstrzymać się od wysyłania lub wykorzystywania jakichkolwiek danych osobowych w Tora. Używanie Tora do badań jest w porządku. Ale jeśli angażujesz się w fora lub wchodzisz w interakcję z innymi ukrytymi usługami Tora, nie używaj żadnych danych osobowych.

5. Unikaj logowania, subskrypcji i płatności

Powinieneś unikać stron i usług, które wymagają logowania. Mam na myśli to, że wysyłanie danych logowania przez złośliwy węzeł wyjściowy Tora może mieć tragiczne konsekwencje. Plaster miodu Chloe jest tego doskonałym przykładem.

Ponadto, jeśli zalogujesz się do usługi za pomocą Tora, możesz zacząć używać identyfikowalnych informacji o koncie. Na przykład, jeśli logujesz się na swoje zwykłe konto Reddit za pomocą Tora, musisz rozważyć, czy masz już powiązane informacje identyfikacyjne.

Podobnie, strona cebulowa Facebooka zwiększa bezpieczeństwo i prywatność, ale kiedy logujesz się i publikujesz za pomocą zwykłego konta, nie jest on ukryty i każdy może go wyśledzić (chociaż nie byłby w stanie zobaczyć lokalizacji wysłałeś to z).

Tor nie jest magią. Jeśli zalogujesz się na konto, pozostawia ślad.

6. Użyj VPN

Na koniec użyj VPN. Wirtualna sieć prywatna (VPN) chroni Cię przed złośliwymi węzłami wyjściowymi, kontynuując szyfrowanie danych po opuszczeniu sieci Tor. Jeśli dane pozostaną zaszyfrowane, złośliwy węzeł wyjściowy nie będzie miał szansy przechwycić ich i spróbować ustalić, kim jesteś.

Dwoma ulubionymi dostawcami VPN MakeUseOf są ExpressVPN (czytniki MakeUseOf otrzymują 49% zniżki) i CyberGhost (nasi czytelnicy mogą zaoszczędzić 80% dzięki trzyletniej rejestracji). Oba mają długą, szanowaną historię zachowania poufności danych, gdy ma to znaczenie.

Bezpieczeństwo podczas korzystania z Tora

Tor, a co za tym idzie, darkweb, nie muszą być niebezpieczne. Jeśli zastosujesz się do wskazówek bezpieczeństwa zawartych w tym artykule, Twoje szanse na drastycznie spadną. Najważniejszą rzeczą do zapamiętania jest powolne poruszanie się!

Chcesz dowiedzieć się więcej o Tor i ciemnej sieci? Zapisz się na bezpłatny kurs e-mail MakeUseOf wyjaśniający, w jaki sposób możesz odkrywać ukryty internet - zapewni ci bezpieczeństwo podczas przemierzania ukrytego świata internetowego. W przeciwnym razie zapoznaj się z moim nieoficjalnym podręcznikiem użytkownika do Tora, aby uzyskać więcej wskazówek i wskazówek dotyczących bezpieczeństwa Naprawdę prywatne przeglądanie: Nieoficjalny przewodnik użytkownika do Tor Naprawdę prywatne przeglądanie: Nieoficjalny przewodnik użytkownika do Tor Tor zapewnia naprawdę anonimowe i niewykrywalne przeglądanie i wysyłanie wiadomości, a także dostęp do tzw “Głęboka sieć”. Tor nie może zostać złamany przez żadną organizację na tej planecie. .