Edmund Richardson

0

2618

362

Przez dziesięciolecia biometria była postrzegana jako futurystyczna i niepraktyczna. Dopiero w ostatnim dziesięcioleciu technologia dorównała fantazji, obniżając koszty do punktu, w którym możemy realistycznie rozpocząć identyfikację biometryczną w życiu codziennym Historia bezpieczeństwa biometrycznego i jak jest dziś używana Historia bezpieczeństwa biometrycznego, i jak jest on dzisiaj używany Biometryczne urządzenia zabezpieczające od dawna są ideałami w filmach science fiction, które wydawały się wystarczająco prawdopodobne, aby się wydarzyły, ale były trochę zbyt daleko idące, aby można je było zastosować w prawdziwym świecie. .

Apple ma za sobą doświadczenie w zakresie wprowadzania nowych technologii do głównego nurtu, więc nie było zaskoczeniem, kiedy wprowadził identyfikację biometryczną w 2014 roku na iPhony i rozpoczął “wyścig biometryczny”. Funkcja Touch ID ułatwiła odblokowanie telefonu poprzez zeskanowanie odcisku palca - nie jest wymagane hasło.

Ale skanowanie odcisków palców to tylko wierzchołek góry lodowej.

Podstawowe typy biometrii

Według Dictionary.com biometria jest “proces, w którym unikalne cechy fizyczne i inne osoby są wykrywane i rejestrowane przez urządzenie elektroniczne lub system jako sposób potwierdzenia tożsamości”.

Ponieważ każda osoba jest wyjątkowa, wynika z tego, że najlepszym sposobem na identyfikację osoby są jej cechy fizyczne. Chociaż istnieje wiele cech fizycznych, które można zastosować, niektóre z najczęściej używanych to rozpoznawanie odcisków palców, rozpoznawanie głosu, rozpoznawanie twarzy i weryfikacja DNA.

Rozpoznawanie odcisków palców: Najbardziej rozpowszechnioną formą identyfikacji biometrycznej jest pobieranie odcisków palców. Jego zatrudnienie w organach ścigania sięga 1901 r. W brytyjskiej Metropolitan Police Service, a jego stosowanie zrewolucjonizowało dochodzenia karne.

Rozpoznawanie głosu: Rozpoznawanie głosu służy do weryfikacji tożsamości na podstawie cech Twojego głosu. Jest to powszechnie mylone z rozpoznawaniem mowy, co polega na rozpoznaniu tego, co zostało powiedziane Alexa: Jak działa Siri? Kontrola głosowa wyjaśniła Alexa, jak działa Siri? Wyjaśnienie sterowania głosowego Świat zmierza w kierunku poleceń głosowych do wszystkiego, ale jak dokładnie działa sterowanie głosowe? Dlaczego jest tak glitchy i ograniczony? Oto, co musisz wiedzieć jako laik. zamiast tego, kto to powiedział.

Rozpoznawanie twarzy: Podczas gdy rozpoznawanie głosu korzysta z danych audio, rozpoznawanie twarzy wykorzystuje informacje wizualne do weryfikacji Twojej tożsamości. Markery wizualne dotyczące wielkości i kształtu twarzy są porównywane ze zweryfikowanym obrazem.

Weryfikacja DNA: Weryfikacja DNA nie jest czymś, czego prawdopodobnie użyłbyś do odblokowania telefonu. Weryfikacja DNA, szeroko rozpowszechniona w programach takich jak CSI, jest najczęściej stosowana w organach ścigania. DNA każdej osoby jest unikalne, więc nawet niewielka próbka może wystarczyć do zweryfikowania tożsamości danej osoby na podstawie znanej próbki.

Co jest na horyzoncie?

Skanowanie tęczówki i siatkówki oka są już używane w środowiskach o wysokim poziomie bezpieczeństwa, takich jak bezpieczne obszary w budynkach rządowych lub w kontroli granicznej lotniska. Jednak wraz ze spadkiem kosztów wdrożenia tej technologii istnieje większe prawdopodobieństwo, że trafią one na nasze urządzenia mobilne, potencjalnie otwierając technologię skanowania oczu dla znacznie większej liczby odbiorców. Czy skanery siatkówki / tęczówki to kolejny poziom bezpieczeństwa mobilnego? Czy skanery siatkówki / tęczówki to kolejny poziom bezpieczeństwa mobilnego? Krąży plotka, że Samsung Galaxy Note 4 może mieć wbudowany skaner siatkówki lub tęczówki oka. Brzmi jak film science fiction, ale tego rodzaju spersonalizowane mechanizmy blokowania nie zawsze są idealne.

Podczas weryfikacja podpisu istnieje już od dłuższego czasu, cyfrowy odpowiednik zaczyna być coraz bardziej rozwijany, ponieważ jest więcej ludzi, którzy próbują ukryć, kim są online, i często nie zdają sobie sprawy, że ujawniają swoją tożsamość w unikalny sposób, w jaki piszą.

Co powstrzymuje biometrię??

1. Strach przed nadzorem

Obecnie jednym z największych zastosowań identyfikacji biometrycznej jest egzekwowanie prawa.

W szczególności rozpoznawanie twarzy staje się standardową praktyką w proaktywnym postępowaniu policyjnym, a policja w Anglii używa go na festiwalu muzycznym w 2014 r. Do skanowania twarzy każdego uczestnika i porównywania go z bazą danych znanych przestępców.

Z pewnością nie był to pierwszy raz, kiedy rozpoznawanie twarzy było stosowane na dużą skalę, ale było to jedno z najbardziej inwazyjnych, ponieważ w tamtym czasie niewiele uzasadniono, dlaczego ten konkretny festiwal był celowany.

Jednym z najczęstszych uzasadnień tego rodzaju inwigilacji jest ochrona przed terroryzmem. Jednak, jak wyjaśnił George Orwell w swojej książce 1984, totalna inwigilacja rządowa może prowadzić do ucisku obywateli danego kraju, co wszyscy uważamy za coś złego. Twoje zainteresowanie prywatnością zapewni, że będziesz atakowany przez NSA Twoje zainteresowanie prywatnością zagwarantuje, że będziesz atakowany przez NSA Tak, Zgadza się. Jeśli zależy Ci na prywatności, możesz zostać dodany do listy. .

Jednym z najnowszych kontrowersji dotyczących wykorzystania danych biometrycznych przez rząd jest baza danych FBI (Next Generation Identifier Identifier - NGI). Grupa ds. Prywatności EFF prowadzi kampanię na rzecz większej przejrzystości w zakresie wykorzystywania tych informacji, zwłaszcza aspektu rozpoznawania twarzy.

2. Lęk przed naruszeniem prywatności

Chociaż możesz zgodzić się na nadzór rządowy, ale większość ludzi nadal czuje się niekomfortowo z pomysłem, że prywatne firmy śledzą ich lokalizację i zachowanie, głównie dlatego, że sposób, w jaki te informacje są przechowywane i wykorzystywane, jest niewielki.

Bezpieczne przechowywanie danych stało się poważnym problemem w ostatnich latach, ponieważ większość firm pozwoliła słabym lub nieistniejącym zabezpieczeniom na zapewnienie hakerom dostępu do bezpiecznych danych osobowych. 3 Wskazówki dotyczące zapobiegania oszustwom online, które musisz znać w 2014 r. 3 Wskazówki dotyczące zapobiegania oszustwom internetowym, których potrzebujesz Know In 2014. Jeśli nie możemy im ufać w zakresie ochrony naszych danych osobowych, dlaczego mielibyśmy im ufać naszymi niezastąpionymi informacjami biometrycznymi?

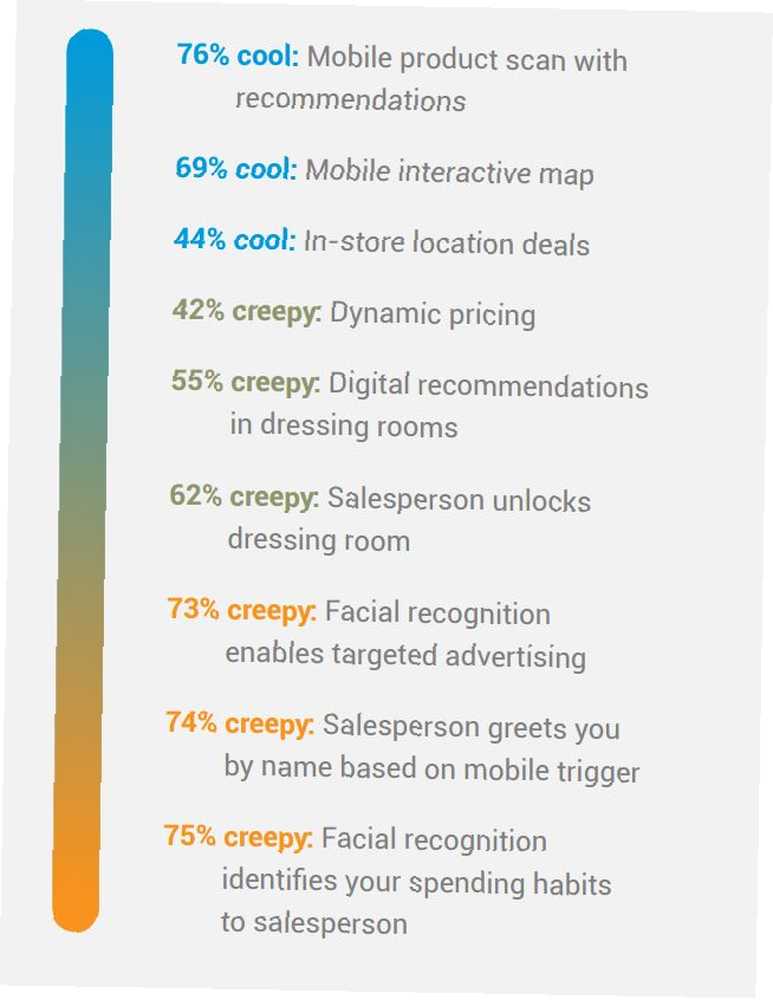

Podczas gdy istnieją obawy dotyczące inwigilacji rządu, pomysł prywatnych firm śledzących każdy nasz ruch powoduje, że ludzie są jeszcze bardziej zdenerwowani. Specjaliści od personalizacji detalicznej RichRelevance przeprowadzili ostatnio badania na temat opinii klientów na temat śledzenia i personalizacji:

Z tych wyników jasno wynika, że erozja prywatności jest głównie tym, co ludzie znajdują “przerażający”, z rozpoznawaniem twarzy na szczycie tej listy. Jeśli klienci nie lubią określonego rodzaju identyfikacji biometrycznej, sklepy raczej nie przyjmą jej z obawy przed utratą działalności.

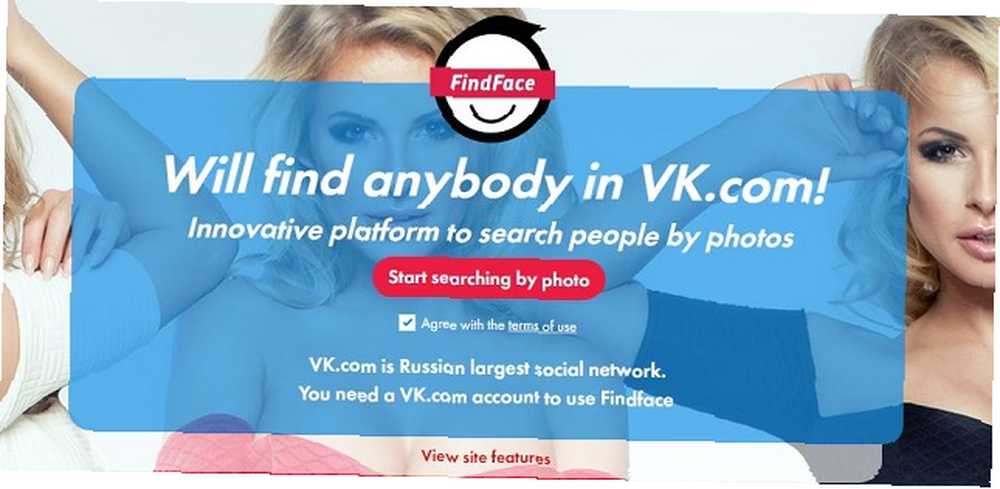

Ostatnio w Rosji doszło do poruszenia wokół strony o nazwie FindFace, który wykorzystuje rozpoznawanie twarzy do indeksowania profili w rosyjskiej sieci społecznościowej VKontakte, aby znaleźć osobę, której szukasz. To tylko jeden z wielu przykładów.

Chociaż wiele informacji jest jawnych, to sposób, w jaki dane są wykorzystywane, powoduje wielki niepokój.

3. Niewiarygodność ID

Skanery linii papilarnych stały się powszechną formą identyfikacji biometrycznej głównego nurtu ze względu na ich niezawodność w porównaniu z innymi metodami. Na przykład rozpoznawanie twarzy wymaga obecnie dobrego oświetlenia i ustawienia w celu uzyskania dokładnych wyników.

Z drugiej strony rozpoznawanie głosu cierpi na zbyt duży hałas. Może działać dobrze w bardzo cichych warunkach, absolutnie nie działa, gdy jesteś na ruchliwej drodze lub w głośnym klubie nocnym. Wyniki są co najwyżej niespójne, ale w większości po prostu złe.

Te czynniki środowiskowe ograniczają możliwość wiarygodnego potwierdzenia uwierzytelnienia, ograniczając ich wygodę i użyteczność. Porównaj to z hasłami, których można użyć w dowolnym momencie na dowolnym urządzeniu i pod dowolnymi warunkami.

4. Kradzież tożsamości

Kradzież tożsamości to jedna z najbardziej stresujących i niepokojących rzeczy, które mogą się zdarzyć. Kradzież tożsamości może być trudna do udowodnienia, a pogarsza ją fakt, że wskaźniki kradzieży tożsamości rosną na całym świecie.

Hacki stanowią dużą przeszkodę dla każdego systemu weryfikacji tożsamości, ponieważ po ujawnieniu twoich danych uwierzytelniających każdy może użyć tych informacji, by udawać, że jesteś tobą.

Ale co, jeśli twoje unikalne atrybuty fizyczne zostaną skradzione podczas włamania? To nie jest tak, że możesz udać się do lokalnego DMV i poprosić o nową twarz lub odcisk palca. O wiele łatwiej jest po prostu zalogować się na Twitterze lub Facebooku i zmienić hasło.

Innym komplikującym czynnikiem jest to, że zmiana hasła w wielu witrynach jest względnie trywialna i możesz zwiększyć swoje bezpieczeństwo, używając różnych haseł na każdym koncie 8 Wskazówki dotyczące bezpieczeństwa w Internecie używane przez ekspertów ds. Bezpieczeństwa 8 Wskazówki dotyczące bezpieczeństwa w Internecie używane przez ekspertów ds. Bezpieczeństwa Chcesz zachować bezpieczeństwo online? Następnie zapomnij o wszystkim, co wiesz o hasłach, programach antywirusowych i zabezpieczeniach online, ponieważ nadszedł czas na ponowne przeszkolenie. Oto, co faktycznie robią eksperci. .

Z drugiej strony Twoje dane biometryczne będą takie same we wszystkich witrynach - jedynym sposobem zapobiegania niechcianemu dostępowi będzie całkowita zmiana metody uwierzytelniania.

Gdyby doszło do włamania na dużą skalę do danych biometrycznych, naprawdę trudno byłoby ludziom zweryfikować ich prawdziwą tożsamość, szczególnie w przypadku coraz powszechniejszego łączenia danych (tj. Wszelkich form identyfikacji, w tym nawyków przeglądania, danych biometrycznych, haseł i reklamy profile są powiązane).

5. Złe standardy

Standardy cyfrowe są powodem, dla którego możemy korzystać z dowolnej przeglądarki internetowej w celu uzyskania dostępu do Internetu lub dowolnego telefonu w celu wykonania połączenia telefonicznego - zapewniają, że wszystko działa bezproblemowo.

Tego samego nie można powiedzieć o biometrii. Do tej pory żaden rząd nie stworzył standardów tworzenia, wykorzystywania lub przechowywania informacji biometrycznych. Fast Identity Online (FIDO) jest w trakcie opracowywania niektórych standardów, ale przy obecnej szybkiej proliferacji biometrycznych urządzeń konsumenckich może okazać się, że jest za mało, za późno.

Można również zastosować normy, aby upewnić się, że metody identyfikacji biometrycznej są spójne. Odciski palców mogą się zmieniać w zależności od ilości oleju w skórze lub nacięcia na palcu. Zwykle odcisk palca jest zamieniany w mały segment danych, ale nie pozwala na zmiany odcisku palca.

6. Same dane biometryczne to za mało

Indie są obecnie w trakcie realizacji niezwykle ambitnego projektu polegającego na katalogowaniu informacji identyfikacyjnych na temat każdego z 1,2 miliarda obywateli. System, znany jako Aadhaar, zawiera informacje biometryczne wraz z informacjami tekstowymi, takimi jak imię, data urodzenia i adres.

Ideą programu jest znacznie szybsze i łatwiejsze identyfikowanie osób w celu uzyskania świadczeń i usług rządowych.

Jednym ze sposobów radzenia sobie z problemami biometrycznymi jest stosowanie uwierzytelniania wieloskładnikowego, w którym identyfikuje się użytkownika “kim jesteś” (biometria) i “co masz” (urządzenie mobilne, laptop itp.). Korzystając z tego systemu, stworzyli dwuskładnikowe uwierzytelnianie informacji biometrycznych.

Rozwiązanie nadal cierpi z powodu pułapki zwykłej weryfikacji dwuetapowej: jeśli dana osoba jest specjalnie ukierunkowana, może być możliwe ominięcie obu uwierzytelnień.

Gdyby jednak doszło do włamania i ujawnienia danych, przestępcom byłoby z pewnością znacznie trudniej wykorzystać te informacje w celu uzyskania dostępu do informacji prywatnych, ponieważ brakuje im drugiego kroku wymaganego do weryfikacji.

Zbyt wiele problemów, od samego rdzenia

Chociaż biometria może nie być długoterminową alternatywą dla haseł, jest bezpieczniejsza w użyciu. Zamiast postrzegać je jako osobne metody identyfikowania, że jesteś tym, za kogo się podajesz, należy je postrzegać jako metody uzupełniające, których można użyć razem do weryfikacji osoby.

Czy biometria jest na zawsze identyfikacją osobistą? Prawdopodobnie nie. Jest zbyt wiele podstawowych problemów do rozwiązania.

Chociaż kwestia weryfikacji tożsamości będzie istnieć w dającej się przewidzieć przyszłości, tymczasem najlepszym, co możemy zrobić, jest proaktywna ochrona naszego bezpieczeństwa za pomocą silnych haseł, uwierzytelnianie dwuskładnikowe Czym jest uwierzytelnianie dwuskładnikowe i dlaczego warto Używaj tego, czym jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Uwierzytelnianie dwuskładnikowe (2FA) to metoda bezpieczeństwa, która wymaga dwóch różnych sposobów potwierdzenia tożsamości. Jest powszechnie stosowany w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty… i dobrej higieny bezpieczeństwa Chroń się dzięki corocznej kontroli bezpieczeństwa i prywatności Chroń się dzięki corocznej kontroli bezpieczeństwa i prywatności Mamy prawie dwa miesiące do nowego roku, ale wciąż mamy czas na pozytywne rozstrzygnięcie. Zapomnij o piciu mniejszej ilości kofeiny - mówimy o podjęciu kroków w celu zapewnienia bezpieczeństwa i prywatności online. .

Co sądzisz o biometrii - ekscytujące lub przesadzone? Jak myślisz, co zastąpi hasła w przyszłości? A może uważasz, że hasła wymagają wymiany? Omówmy w komentarzach poniżej.

Kredyt na zdjęcia: miliardy zdjęć przez Shutterstock.com, pixinoo przez Shutterstock.com, Anton Watman przez Shutterstock.com, ra2studio przez Shutterstock.com