Brian Curtis

0

3220

15

Niewiele rzeczy może zrujnować Twój dzień, jak zhakowanie konta e-mail. Rzeczywiście trudno jest prowadzić cyfrowe życie bez adresu e-mail, co spowodowało, że większość ludzi umieściła wszystkie jajka w jednym, kuszącym koszu.

To znaczy, powinno być oczywiste, że jest tak wiele do zrobienia. Zakupy. Media społecznościowe. Magazyn online. Hosting. Mając to na uwadze, przedstawiamy zestawienie szkód, które mogą wystąpić w przypadku zhakowania konta e-mail. Nie miej koszmarów.

Idą za Twoimi przyjaciółmi

“Wszystko w porządku? Co się stało człowieku?”

Po trzech szalonych próbach mój przyjaciel w końcu podniósł swój telefon. Martwiłem się o jego bezpieczeństwo. A potem podniósł słuchawkę, jak zwykle swobodnie. “Hej Matt, co słychać??”.

Kilka godzin wcześniej otrzymałem od niego wiadomość e-mail. Był w Madrycie w interesach i miał wypadek. Jego portfel został skradziony, a także wszystkie jego karty kredytowe i debetowe. Potrzebował, żebym przelał mu 500 funtów na opłacenie jego hotelu, a także wydatków na pozostałe dni jego podróży.

Podczas gdy jego kart brakowało, byłby w stanie odebrać fundusze ze swojego paszportu. Wszystko, co musiałem zrobić, to wysłać to z Western Union: popularne usługi przekazów pieniężnych, z których często korzystają osoby wysyłające przekazy pieniężne, które omijają powolny i drogi system bankowy, a także oszuści i oszustów. Prawie zostałem połączony z oszustwem polegającym na transferze Western Union Oto krótka historia o najnowszym „oszustwie nigeryjskim”, które jest zbyt oczywiste z perspektywy czasu, a jednocześnie tak wiarygodne, gdy jesteś na haczyku. . Pomyśl o tym jak o oryginalnym systemie PayPal, oferującym niedrogie usługi międzynarodowych przekazów pieniężnych dla mas.

Tyle że nic z tego nie było prawdą. Nie było go w Madrycie. Nie został obrabowany. Jego portfel nie został skradziony i nie potrzebował, żebym wysłał mu gotówkę. Jego e-mail został zhakowany, a napastnik wykorzystywał go, aby skorzystać z życzliwości swoich przyjaciół.

Twoje konto Gmail to Twój Rolodex. Jeśli ktoś to zdobędzie, może skorzystać z każdego kontaktu i związku.

Czyści twój komputer

“W ciągu godziny całe moje cyfrowe życie zostało zniszczone. Najpierw moje konto Google zostało przejęte, a następnie usunięte. Następnie moje konto na Twitterze zostało przejęte i wykorzystane jako platforma do nadawania rasistowskich i homofobicznych wiadomości. Co najgorsze, moje konto AppleID zostało włamane, a moi hakerzy użyli go do zdalnego usunięcia wszystkich danych na moim iPhonie, iPadzie i MacBooku.”

Dwa lata temu Mat Honan miał naprawdę bardzo zły dzień.

Po przeprowadzeniu wielu przebiegłych inżynierii społecznych Czym jest inżynieria społeczna? [MakeUseOf wyjaśnia] Co to jest inżynieria społeczna? [MakeUseOf wyjaśnia] Możesz zainstalować najsilniejszą i najdroższą zaporę ogniową w branży. Możesz edukować pracowników na temat podstawowych procedur bezpieczeństwa i znaczenia wyboru silnych haseł. Możesz nawet zablokować serwerownię - ale jak… ataki Mat Honan widział, jak wypędzono cały jego świat. Czy to może ci się przydarzyć? No tak. Jak większość ludzi, urządzenia, które posiadam, są ściśle zintegrowane z usługami w chmurze, w tym moim MacBookiem Pro i Blackberry Q10. I, oczywiście, są to urządzenia, które można zdalnie wyczyścić.

Jeśli osoba atakująca przejmie kontrolę nad Twoją pocztą e-mail, może ona uzyskać dostęp do usług takich jak iCloud, Moje urządzenia Google Play i Blackberry Protect. I to nie może być dobre.

Zniszczą twoją reputację

Hunter Moore prawdopodobnie zajmie celę więzienną w dającej się przewidzieć przyszłości. Wątpliwe jest, aby wielu ludziom było przykro, widząc, jak odchodzi. Zbyt długo tak zwany król zemsty pornograficznej zbudował zwolenników (i fortunę) na podstawie publikowania lubieżnych zdjęć młodych kobiet bez ich zgody.

Same zdjęcia nigdy nie miały trafić na IsAnyoneUp.com. Ta (od momentu usunięcia) witryna zawierała większość tych zdjęć, które w większości pochodziły z zhakowanych kont PhotoBucket i kont e-mail, oprócz niezliczonych zdjęć przesłanych przez porzuconych kochanków i byłych partnerów.

Spojrzmy prawdzie w oczy. Coraz bardziej powszechne staje się wysyłanie nagich zdjęć innym osobom. Jest nawet czasownik na to. Sexting. Jeśli wyślesz potencjalnie szkodliwe zdjęcia na swoje konto e-mail, można je wykorzystać, jeśli ktoś się w to dostanie. Wystarczy użyć SnapChat.

W celu uzyskania kolejnego niepokojącego oszustwa upewnij się, że znasz oszustwo e-mail dla dorosłych dla dorosłych Oszustwo e-mail dla dorosłych: Nie daj Bitcoin Thieves Oszustwo e-mail dla dorosłych: Nie daj Bitcoin Thieves Otrzymałeś e-mail od osoby, która twierdzi, że ma dostęp na Twoje konto? Oto rozkład oszustw związanych z witrynami dla dorosłych. .

Kup towary i usługi

To powinno być dość oczywiste. Wiele stron internetowych, które akceptują płatności, często przechowują informacje o karcie kredytowej, aby zaoferować bardziej usprawnioną obsługę. I chociaż niektóre - jak Amazon - wymagają ponownego wpisania numeru karty kredytowej, gdy wysyłasz na nowy adres, inne nie.

I oczywiście twoje konta w tych witrynach są powiązane z twoim adresem e-mail, prawda? Wystarczy zresetować kilka haseł, a ktoś może iść do miasta na twoje konto bankowe. Nie śmieszne.

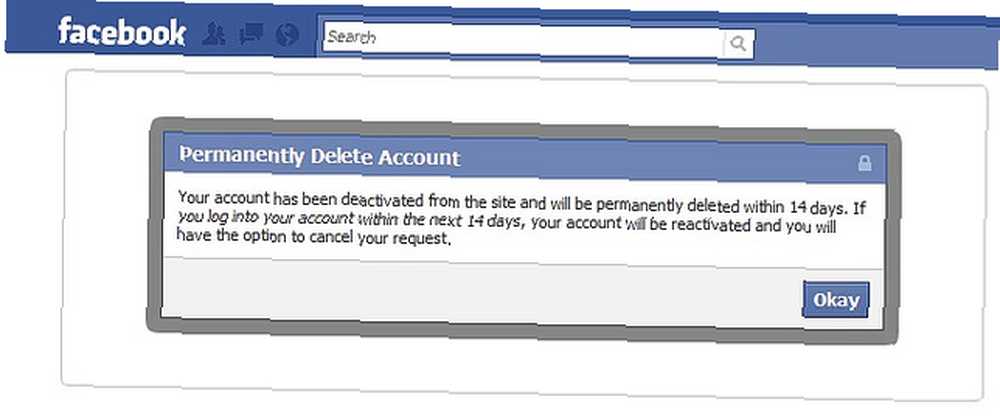

Usuń swoje konta

Wyobraź sobie, że logujesz się na Facebooku lub Twitterze, ale okazało się, że twoje konto jest… Cóż? Odszedł. Napisałem o tym, co się dzieje Zbanowany: Co się dzieje, gdy Facebook cię nie lubi [Feature] Zbanowany: Co się dzieje, gdy Facebook cię nie lubi [Cecha] Kiedy przeprowadziłem wywiad z Markiem S. Zuckerbergiem, myślałem, że był uroczy uprzejmy facet. Kiedy rozmawiał, robił to z typowym dla środkowo-zachodniej części świata. Wychował dużą rodzinę i ma… kiedy twoja obecność społeczna jest wypatroszona z dnia na dzień. To jest straszne. Okropny.

Bądźmy szczerzy, konto e-mail jest bramą do innych kont. A jeśli ktoś był tak skłonny. mogą łatwo przejść do miasta, usuwając każdy aspekt cyfrowego życia, od Facebooka po Dropbox. Przestraszony? Na szczęście można się zabezpieczyć.

Zakryj plecy

Istnieje kilka świetnych sposobów ochrony konta e-mail. Najlepszym i najprostszym jest skonfigurowanie uwierzytelniania dwuskładnikowego wraz z silnym, złożonym hasłem. Możesz również rozważyć użycie innego adresu e-mail dla swoich kont społecznościowych, zakupów i osobistej komunikacji.

Możesz również użyć jednorazowego adresu e-mail jako środka ochrony prywatności. A jeśli naprawdę martwisz się o skradzione informacje, dowiedz się, czy skanowanie ciemnych stron internetowych jest warte kosztów. Experian Dark Web Scan: Czy potrzebujesz tego i czy możesz mu zaufać? Experian Dark Web Scan: Czy potrzebujesz i czy możesz mu zaufać? Czy potrzebujesz skanu ciemnej strony Experian i co on tak naprawdę robi? Badamy skany ciemnych stron internetowych i czy są warte swojej ceny. .

Zdjęcie: pułapka na myszy Via Shutterstock, Western Union (Seth Anderson), Zakupy (Milkey Jones), Konto Facebooka trwale usunięte (Stephen Edgar), OS X Mavericks (Seth Anderson), Snapchat (Ryan Nagelmann)