Gabriel Brooks

0

1993

463

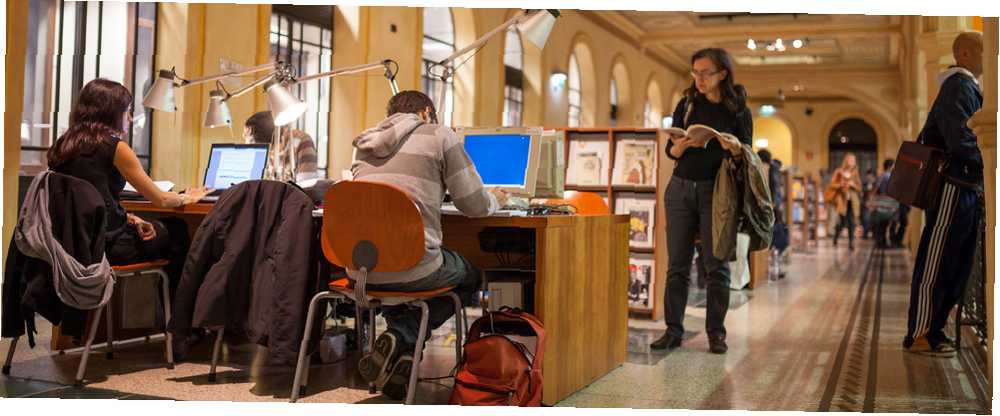

Obecnie większość ludzi ma własne komputery. Pomiędzy smartfonami, tabletami, laptopami i komputerami stacjonarnymi zapewne masz prawie cały czas dostęp do Internetu. Czasami jednak zdarza się, że używasz komputera, który nie jest twój - być może odwiedzasz przyjaciela, używasz zasobów publicznych w bibliotece lub twoja praca wymaga zalogowania się do różnych systemów przez cały dzień.

Publiczne Wi-Fi jest niebezpieczne 3 Niebezpieczeństwa zalogowania się do publicznej sieci Wi-Fi 3 Niebezpieczeństwa zalogowania się do publicznej sieci Wi-Fi Słyszałeś, że nie powinieneś otwierać PayPal, konta bankowego, a nawet poczty e-mail podczas korzystania z publicznej sieci Wi-Fi. Ale jakie są rzeczywiste zagrożenia? bez względu na to, na jakim komputerze jesteś, ale zagraniczne maszyny wymagają jeszcze większej ostrożności. Ilekroć musisz korzystać z komputera, który jest ogólnodostępny, upewnij się, że postępujesz zgodnie z tymi wytycznymi, aby zapewnić prywatność i bezpieczeństwo.

Nie zapisuj danych logowania

Wiele witryn ma wygodne pole wyboru, które pozwala pozostać zalogowanym nawet po zamknięciu przeglądarki. Chociaż ułatwia to osobiste surfowanie, zapisywanie informacji osobistych w przeglądarce to zły pomysł. Dlaczego warto korzystać z przeglądarek do przeglądania, nie zapisywać informacji. Dlaczego należy korzystać z przeglądarek do przeglądania, nie zapisywać informacji i nigdy nie chcesz tego robić komputer, do którego inna osoba może się zalogować.

Ponadto wyloguj się, gdy skończysz pracę na stronie, która wymaga zalogowania się. Nie zakładaj, że tylko po zamknięciu okna przeglądarki sesja nie zostanie zachowana dla następnej osoby, która się pojawi. Nawet jeśli nie zapiszesz hasła, pozostawienie wiadomości e-mail innym osobom do przejrzenia może prowadzić do spamu lub innych niedogodności. Co wszyscy powinni wiedzieć o postępowaniu ze spamem e-mail Co wszyscy powinni wiedzieć o postępowaniu ze spamem e-mail niemożliwe jest całkowite powstrzymanie spamu, ale z pewnością można ograniczyć jego przepływ do strużki. Przedstawiamy niektóre z różnych środków, które możesz podjąć. .

Jeśli przypadkowo powiesz przeglądarce, aby zachowała twoje informacje, musisz wyczyścić pliki cookie, aby zapomniała. Co prowadzi nas do…

Wyczyść historię przeglądarki

To, co robisz online, wiele o tobie mówi, a podczas korzystania z publicznego komputera nie chcesz pozostawiać śladów, aby inni mogli je odkryć. Po zakończeniu pracy pamiętaj, aby całkowicie wyczyścić historię. Jak ręcznie i automatycznie wyczyścić historię przeglądarki. Jak ręcznie i automatycznie wyczyścić historię przeglądarki. Odwiedzane witryny pozostawiają ślady na komputerze. Pokazujemy, jak usunąć historię przeglądania w Firefox, Chrome, Edge i Internet Explorer. . Powinieneś przejść nuklearnie i wyczyścić wszystkie ustawienia, które przeglądarka pozwala usunąć - nie zatrzymuj się tylko na liście historii, ale pozbądź się plików cookie przeglądarki. Co to jest plik cookie i co ma wspólnego z moją prywatnością? [MakeUseOf wyjaśnia] Co to jest plik cookie i co ma wspólnego z moją prywatnością? [MakeUseOf wyjaśnia] Większość ludzi wie, że w Internecie są porozrzucane ciasteczka, gotowe i chętne do zjedzenia przez każdego, kto pierwszy je znajdzie. Czekaj, co? To nie może być prawda. Tak, są też pliki cookie…, pamięć podręczna i wypełnione dane formularza. Spowoduje to zresetowanie wszystkich danych logowania, które mogły zostać przypadkowo zapisane, i zapewni, że ktoś nie zobaczy Twojego e-maila, gdy wpisze kilka pierwszych liter w polu tekstowym.

Alternatywą dla usunięcia historii (i prawdopodobnie prostszej metody) jest użycie trybu incognito. Każda nowoczesna przeglądarka ma jedno i ma wiele zastosowań w trybie incognito Nie tylko w przypadku pornografii: inne zastosowania do prywatnego przeglądania Nie tylko w przypadku pornografii: inne zastosowania do przeglądania prywatnego Tryb przeglądania prywatnego ma wiele innych nazw, w tym „tryb incognito” w Chrome i „Przeglądanie InPrivate” w Internet Explorerze. Niektóre osoby nazywają tryb przeglądania prywatnego „trybem pornograficznym”, ale nie jest to tylko uzależnienie od pornografii. Może… - oprócz zachowania prywatności, możesz także zalogować się na stronie internetowej za pomocą dwóch różnych kont lub zobaczyć, jak strony wyglądają dla ogółu społeczeństwa. Nic, co robisz podczas prywatnego przeglądania, nie jest zapisywane, ale jeśli poprawi Ci humor, możesz nadal usuwać pliki cookie, aby zachować bezpieczeństwo.

Uważaj na to, co robisz

Ta zasada nie jest twardą i szybką zasadą, ale raczej ogólną zasadą. Podczas korzystania z komputera, którego nie lubisz, dostosuj swój komputer do swoich osobistych narzędzi dzięki tym najlepszym narzędziom do dostosowywania Spraw, aby Twój komputer był naprawdę osobisty przy użyciu tych najlepszych narzędzi do personalizacji Co to znaczy dostosować komputer? Czy to oznacza, że masz najfajniej wyglądający pulpit? Cóż, to część tego, ale nie do końca. Po pierwsze, chcesz, aby Twój pulpit działał. Nie… nie ma sposobu, aby się upewnić, że nie został zmieniony. Z tego powodu musisz być czujny w stosunku do swoich działań na maszynie. Prawdopodobnie nie powinieneś logować się na nic, co dotyczy finansów, takie jak bank lub PayPal. Unikaj wpisywania haseł, jeśli możesz sobie z tym poradzić.

Programy, które rejestrują każdy wpisany znak, nazywane są keyloggerami; podczas gdy mogą zostać pokonani Nie padaj ofiarą keyloggerów: użyj tych ważnych narzędzi anty-keyloggerowych Nie padaj ofiarą keyloggerów: użyj tych ważnych narzędzi anti-keylogger W przypadku kradzieży tożsamości w Internecie keyloggery odgrywają jedną z najważniejszych ról w faktycznym kradzieży. Jeśli kiedykolwiek skradziono Ci konto internetowe - bez względu na to, czy dotyczyło to… prawdopodobnie nie będziesz mieć czasu ani uprawnień do zainstalowania środków ochronnych na losowym komputerze, więc zróżnicuj potencjalne naruszenia bezpieczeństwa. Możesz używać klawiatury ekranowej Naucz się nawigować w systemie Windows bez myszy, klawiatury lub ekranu Naucz się nawigować w systemie Windows bez myszy, klawiatury lub ekranu Po prostu spędzasz godziny pracując nad ważnym dokumentem, gdy twoja klawiatura umiera na tobie. Czy wiesz, jak zapisać swoją pracę, wyjść z programów i zamknąć komputer? Pokażemy ci. dla dodatkowej ochrony, ale jeśli jest wrażliwa, prawdopodobnie może poczekać, aż wrócisz do domu.

Rozważ alternatywne uruchomienie

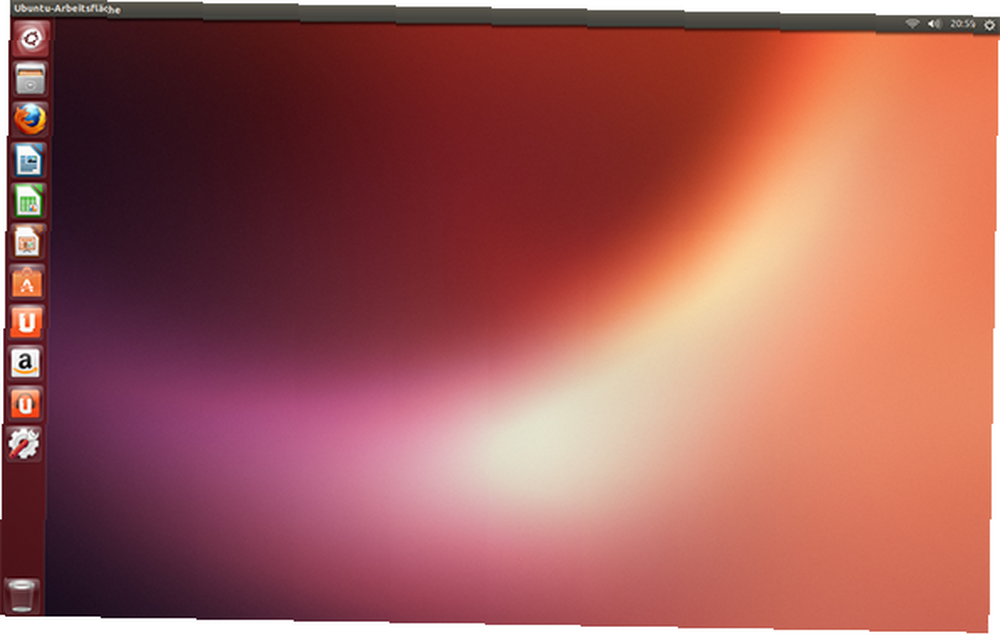

Ponieważ większość komputerów działa w systemie Windows 8 na 10 komputerach stacjonarnych z systemem Windows i tak powinieneś 8 na 10 komputerach stacjonarnych z systemem Windows i tak powinieneś dostać nowy komputer? Jeden diabeł zachęca do zakupu komputera Mac lub Chromebooka, a drugi nalega na wypróbowanie Linuksa. A oto ja wyjaśniam, dlaczego warto trzymać się urządzenia z systemem Windows. , najprawdopodobniej jednym z nich będzie komputer w bibliotece lub szkole. Na szczęście, tak jak w przypadku systemu Windows 8 z podwójnym uruchomieniem? Jak uruchomić dwa systemy Windows i Ubuntu Tired Of Windows 8? Jak podwójny rozruch systemu Windows i Ubuntu Jeśli odkryjesz, że Windows 8 nie jest do końca twoją filiżanką herbaty i nie masz żadnej możliwej ścieżki do przejścia na niższą wersję, dobrym pomysłem może być podwójne uruchomienie systemu Linux, aby mieć alternatywę ... to proste uruchamiać się w innym systemie operacyjnym (takim jak Linux) na dowolnym komputerze, który nie ma zablokowanego systemu BIOS (co jest mało prawdopodobne).

Danny pokazał ci, jak nosić Ubuntu gdziekolwiek jesteś Zachowaj przenośną instalację Ubuntu ze sobą, dokądkolwiek się udajesz Zachowaj przenośną instalację Ubuntu ze sobą, dokądkolwiek się udajesz Z instalacją Ubuntu można wiele zrobić. Ale co, jeśli możesz wziąć tę samą instalację Ubuntu i uczynić ją przenośną, abyś mógł ją mieć przy sobie, gdziekolwiek jesteś? , co jest doskonałym narzędziem, jeśli często korzystasz z nieznanych maszyn. Korzystanie ze spersonalizowanego systemu operacyjnego oznacza, że będziesz odporny na wszelkie złośliwe oprogramowanie, które może znajdować się w głównej instalacji systemu Windows. Jednak nadal nie ma gwarancji, że publiczny Internet jest bezpieczny, więc korzystanie z Linuksa na dysku flash jest świetnym pomysłem i lepszym niż korzystanie z systemu operacyjnego hosta, nie jest to w 100% bezpieczne rozwiązanie.

Upewnij się, że prawidłowo skonfigurowałeś dysk USB. Uruchamianie systemu Linux z USB: czy robisz to dobrze? Uruchamianie Linuksa z USB: czy robisz to dobrze? Czy wiesz, że może to utrwalić dane, a nawet przeprowadzić pełną instalację systemu Linux na dysku USB? Komputer jest całkowicie mobilny - włóż komputer z systemem Linux USB do kieszeni! kiedy zaczynasz pracę z Linuksem, więc nie napotykasz żadnych problemów.

Być praktycznym

Powyższe porady techniczne są ważne, ale nie porzucaj zdrowego rozsądku. Korzystając ze wspólnego komputera, prawdopodobnie wokół ciebie będą inni. Upewnij się, że nie odejdziesz od maszyny i nie pozostawiasz jej bez opieki podczas pracy, i uważaj na tych, którzy mogą patrzeć przez ramię.

Przed otwarciem upewnij się, że wiesz, co zawiera dokument lub witryna internetowa; nie chcesz pokazywać dużego dokumentu z informacjami finansowymi ani nieumyślnie otwierać nieodpowiedniej strony internetowej do zobaczenia wokół ciebie. W przypadku linków sprawdź je za pomocą narzędzia, takiego jak VariablySFW, które pozwala zerknąć na strony potencjalnie niebezpieczne dla pracy (NSFW). VariablySFW: Peek NSFW strony internetowe przed ich otwarciem VariablySFW: Peek NSFW strony internetowe przed ich otwarciem przed ich pełnym załadowaniem.

Przede wszystkim pamiętaj, że tak naprawdę nie ma sposobu, aby dowiedzieć się, jak bezpieczny jest komputer publiczny. Może to być całkowicie w porządku lub może być wypełnione nieprzyjemnym adware 3 Najważniejsze kroki, aby pozbyć się porywaczy Chrome w kilka minut 3 Niezbędne kroki, aby pozbyć się porywaczy Chrome w kilka minut Czy kiedykolwiek otworzyłeś wybraną przeglądarkę i przywitałeś się z dziwnym wyglądająca strona początkowa lub nieestetyczny pasek narzędzi przyklejony do góry strony? Przywróć przeglądarkę do najwyższej formy. i keylogger śledzący każdy twój ruch. Znajomość zagrożeń bezpieczeństwa i stosowanie tych wskazówek zmniejszy ryzyko wystąpienia problemu z komputerem, który nie jest twój.

W drugą stronę jest również prawda: masz obowiązek chronić komputer przed infekcją. Masz obowiązek dbać o bezpieczeństwo swojego sprzętu i złośliwego oprogramowania. Dlaczego masz obowiązek dbać o bezpieczeństwo swojego sprzętu i złośliwego oprogramowania. po prostu sprytny: to twój obywatelski obowiązek. Komputer zainfekowany złośliwym oprogramowaniem nie tylko spowalnia, ale także infekuje komputery znajomych i rodziny, narażając je na ryzyko. , więc upewnij się, że używasz silnych, niezapomnianych haseł. 6 porad dotyczących tworzenia niezniszczalnego hasła, które możesz zapamiętać. 6 wskazówek dotyczących tworzenia niezniszczalnego hasła, które możesz zapamiętać. Jeśli twoje hasła nie są unikalne i niezniszczalne, równie dobrze możesz otworzyć front drzwi i zaproś złodziei na lunch. i znać kroki, które należy podjąć przy usuwaniu złośliwego oprogramowania 10 kroków, które należy podjąć, gdy wykryje się złośliwe oprogramowanie na komputerze 10 kroków, które należy podjąć, gdy wykryje się złośliwe oprogramowanie na komputerze Chcielibyśmy myśleć, że Internet jest bezpiecznym miejscem do spędzania czasu (kaszel) , ale wszyscy wiemy, że za każdym rogiem istnieje ryzyko. E-mail, media społecznościowe, złośliwe strony, które działały… .

Jakie są wskazówki dotyczące bezpieczeństwa podczas przeglądania na komputerach publicznych? Czy kiedykolwiek miałeś problemy z korzystaniem ze wspólnego komputera? Upuść linię w komentarzach poniżej!

Marco Prati / Shutterstock.com