Gabriel Brooks

0

4606

406

Masz hasło i wiesz, jak ważne jest zablokowanie komputera lub smartfona. Ale czy to wystarczy? Czy naprawdę rozumiesz różnorodne zagrożenia, które mogą mieć wpływ na bezpieczeństwo danych i prywatność, czy po prostu przechodzisz przez ruchy na wypadek, gdyby złapali Cię oszuści?

Nie wystarczy po prostu chcieć być bezpiecznym; musisz aktywnie dbać o swoje bezpieczeństwo cyfrowe, każdego dnia. Oprócz ustawiania haseł i urządzeń blokujących musisz zapewnić, że bezpieczeństwo stanie się tak instynktowne, jak przygotowywanie posiłków, prowadzenie samochodu, a nawet oddychanie.

Pięć poniższych wskazówek dotyczących bezpieczeństwa pomoże Ci skoncentrować się na bezpieczeństwie cyfrowym.

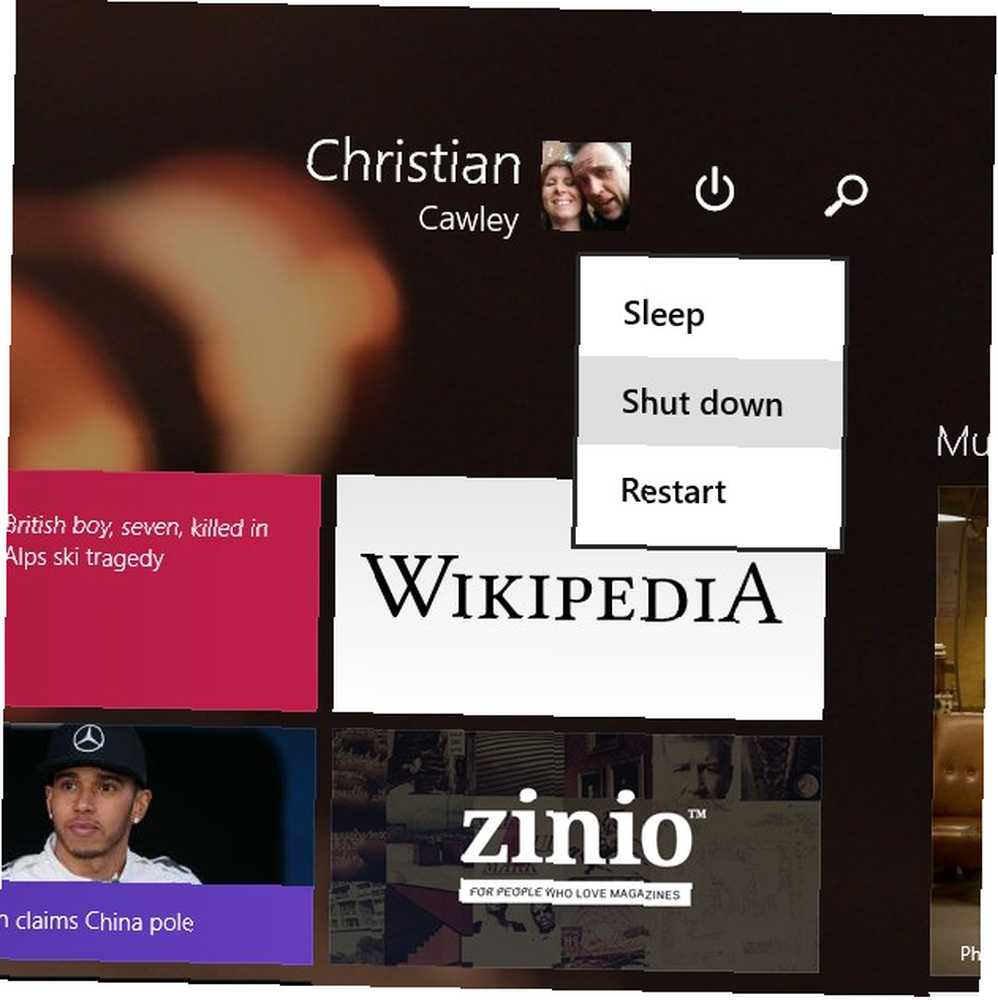

Nie blokuj: wyłącz!

Zablokowanie komputera jest wygodne, prawda? Użytkownicy systemu Windows mogą po prostu nacisnąć WINDOWS + L, aby zablokować swoją stację roboczą (jeden z wielu przydatnych skrótów klawiaturowych Windows Skróty klawiaturowe 101: The Ultimate Guide Skróty klawiaturowe Windows 101: The Ultimate Guide Skróty klawiaturowe mogą zaoszczędzić wiele godzin. Opanuj uniwersalne skróty klawiaturowe Windows , sztuczki na klawiaturze dla określonych programów i kilka innych wskazówek, aby przyspieszyć pracę). Idź i napraw filiżankę herbaty, a nawet pozwól urządzeniu iść spać, jeśli ustawienia zarządzania energią są odpowiednio skonfigurowane.

Jednak podczas gdy komputer pozostaje podłączony do Internetu, pozostaje celem atakujących w Internecie. Chociaż systemy operacyjne mają zabezpieczenia przed nieautoryzowanymi instalacjami plików, przeglądarki, które zostały przejęte przez podejrzane rozszerzenia, nie mają takiej możliwości.

Jednym ze sposobów uniknięcia problemów jest wyłączenie komputera po zakończeniu pracy. Jeśli martwisz się o czas potrzebny do ponownego uruchomienia, nie przejmuj się. System Windows 8 i nowszy ma szybszy rozruch niż poprzednie systemy operacyjne Windows. (Problemy z uruchamianiem można zazwyczaj powiązać z awariami sprzętu lub obecnością złośliwego oprogramowania).

Pamiętajcie o zasadzie najmniejszych przywilejów

Czy używasz konta administratora na swoim komputerze do codziennego logowania??

Wiele osób to robi i, jak można się domyślać, nie jest to wcale dobry pomysł. Takie postępowanie naraża twoją maszynę na ryzyko i exploity; w przypadku pominięcia czegoś oczywistego (na przykład fałszywego wyskakującego okienka informującego o wirusach na komputerze i nalegającego na pobranie narzędzia do usuwania) lub odwiedzenia niezabezpieczonej witryny internetowej, istnieje możliwość zdalnych skryptów w tej witrynie, które mogą powodować problemy.

Pliki mogą zostać usunięte, a dyski można sformatować. Nowe tajne konto administracyjne może nawet zostać utworzone bez Twojej wiedzy i wykorzystane przez osobę atakującą do monitorowania Twojej aktywności, rejestrowania naciśnięć klawiszy (dostępne są narzędzia zapobiegające keyloggowaniu Nie padaj ofiarą keyloggerów: używaj tych ważnych narzędzi Anti-Keylogger Padnij ofiarą keyloggerów: użyj tych ważnych narzędzi anty-keyloggerowych W przypadku kradzieży tożsamości w Internecie keyloggery odgrywają jedną z najważniejszych ról w faktycznym kradzieży. Jeśli kiedykolwiek skradziono ci konto internetowe - czy to było dla…), kradnij swoje dane, a nawet swoją tożsamość. Ostateczny atak złośliwego oprogramowania.

O ile nie potrzebujesz uprawnień administratora do określonego zadania (takiego jak instalacja sprzętu lub oprogramowania), upewnij się, że logujesz się na komputerze za pomocą standardowego konta użytkownika. Nie martw się utratą hasła administratora w wyniku jego niepełnego wykorzystania - często można je odzyskać. Zgubiłeś hasło administratora systemu Windows? Oto jak to naprawić Utracono hasło administratora systemu Windows? Oto jak to naprawić Szukasz domyślnego hasła administratora w systemie Windows? Chcesz odzyskać hasło do konta? Oto jak to zrobić. .

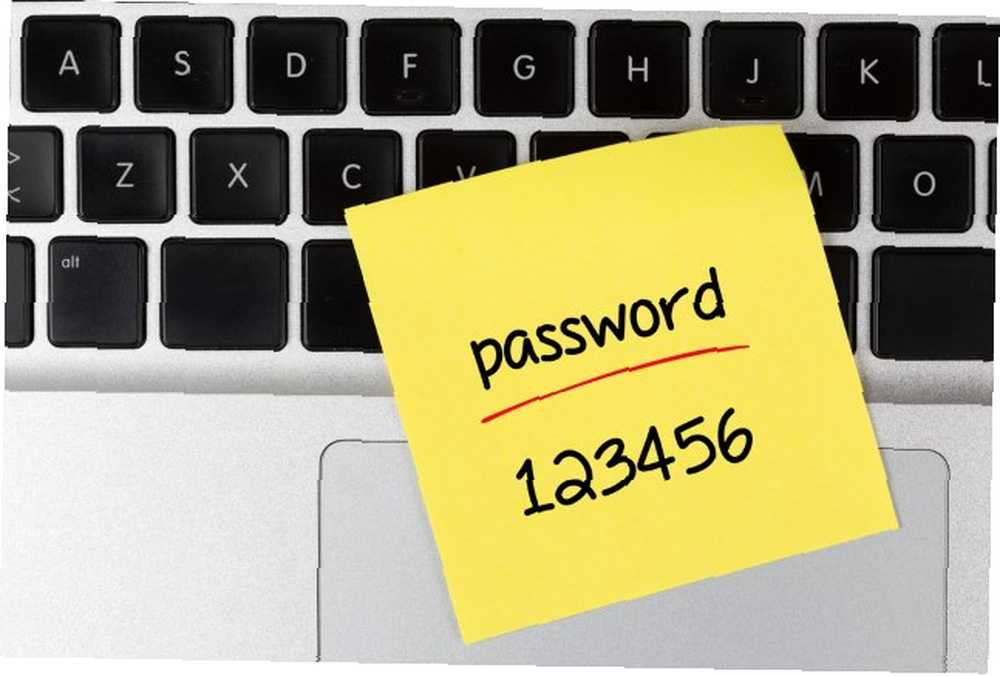

Hasła kontra hasła

Przez lata będziesz używać hasła, zwykle pojedynczego słowa w słowniku z jedną lub więcej cyframi lub znakami interpunkcyjnymi.

Słowa to jednak nie wszystko, co masz. Zamiast tego rozważ frazy i krótkie zdania, tytuły piosenek i teksty piosenek, ulubione cytaty, a nawet coś, co dziecko mogłoby do ciebie powiedzieć. Gdy to zrobisz, weź pierwszą literę (lub parę liter w niektórych przypadkach) z każdego słowa w haśle i dodaj cyfry w razie potrzeby, aby utworzyć swoje hasło. To ewoluowały hasła.

Co więcej, stosowanie tej taktyki do tworzenia haseł oznacza koniec ich zapisywania - co jest okropnym nawykiem.

Przez lata udzielaliśmy wielu porad na temat tworzenia haseł i haseł. Spojrzenie Ryana na tworzenie bezpiecznych i niezapomnianych haseł Jak stworzyć bezpieczne hasło, które faktycznie można zapamiętać Jak stworzyć bezpieczne hasło, które naprawdę można zapamiętać Hasła to podstępna bestia. Potrzebujesz hasła, które możesz zapamiętać, ale chcesz też upewnić się, że jest bezpieczne. Jak znaleźć równowagę? jest doskonałym miejscem do bardziej szczegółowego zapoznania się z tym tematem.

Co z oczu to z serca

Gdzie trzymasz swój sprzęt, gdy nie jest używany?

Jeśli pracujesz w biurze, w którym zatrudniony jest hot-desking, pracodawca lub właściciel obszaru roboczego powinien zapewnić bezpieczną szafkę na przechowywanie sprzętu. Jeśli nie jest to możliwe, musisz zachować laptop lub tablet w torbie, którą zawsze masz przy sobie. Dostępne są bezpieczne torby na urządzenia mobilne - rozważ je.

Przechowywanie sprzętu w samochodzie powinno być ostatecznością. Jeśli zostanie pozostawiony na widoku każdemu, kto patrzy przez okno, złodziej nie potrwa długo i odejdzie ze swoim notebookiem, smartfonem lub tabletem. Co gorsza, jeśli pozostawisz go zbyt długo w zaparkowanym samochodzie w upalny dzień, Twoje urządzenie przenośne może się zepsuć z powodu ekstremalnego upału.

Unikaj pozostawiania swojego przenośnego sprzętu bez nadzoru gdziekolwiek.

Łatwe szyfrowanie danych

Każdy powinien korzystać z szyfrowania danych i każdy może. Od ustawienia kodu PIN karty SIM smartfona do utworzenia zaszyfrowanej partycji na dysku twardym komputera TrueCrypt jest martwy: 4 alternatywy szyfrowania dysku dla Windows TrueCrypt jest martwy: 4 alternatywy szyfrowania dysku dla Windows TrueCrypt już nie istnieje, ale na szczęście istnieją inne przydatne programy szyfrujące. Chociaż mogą nie być dokładnymi zamiennikami, powinny odpowiadać Twoim potrzebom. użycie szyfrowania zapewni, że Twoje dane pozostaną całkowicie bezpieczne.

Dziesięć lat temu szyfrowanie danych było niszowe, dostępne tylko dla osób posiadających umiejętności techniczne, aby je skonfigurować i wdrożyć. Ostatnio to się zmieniło, szyfrowanie jest dostępne w postaci natywnych funkcji operacyjnych na telefonach i komputerach stacjonarnych.

Użytkownicy systemów Android, iPhone, Mac OS X, Windows, Windows Phone i Linux mogą szyfrować pamięć urządzenia w całości lub w części (dyski USB można również szyfrować Jak zaszyfrować dysk flash: 5 narzędzi do ochrony hasłem Jak zaszyfrować pamięć flash Dysk: 5 narzędzi do ochrony hasłem Chcesz dowiedzieć się, jak szyfrować dysk flash? Oto najlepsze bezpłatne narzędzia do ochrony hasłem i zabezpieczenia dysku USB). W przypadku zgubienia lub kradzieży tych urządzeń nie ujawnią one żadnych danych przechowywanych na zaszyfrowanej partycji.

Skorzystaj z tych podstawowych, ale często zapomnianych wskazówek, aby zachować bezpieczeństwo sprzętu i danych. Jeśli masz coś, co chciałbyś dodać do listy, opowiedz mi o tym w komentarzach.

Kredyty obrazkowe: Pole logowania przez Shutterstock, Hasło wysłane przez Shutterstock, Szafka przez Shutterstock, Szyfrowanie przez Shutterstock, Człowiek wskazujący przez Shutterstock