Brian Curtis

41

4950

563

Ilekroć ujawnia się luka w zabezpieczeniach komputera lub urządzenia mobilnego, naturalnie panika wywołuje jej skutki. Ale dlaczego? Jeśli nigdy nie doświadczyłeś nic katastrofalnego po wirusie, łatwo zlekceważyć wpływ, jaki można mieć.

Ale ważne jest, abyśmy zawsze uczyli się z przeszłości. Te słynne wirusy komputerowe zręcznie pokazują, że każdy i każdy może paść ofiarą niszczycielskiej utraty danych.

1. Robak Morris

1988: Robak Morris został wypuszczony przez autora, Roberta Tappana Morrisa. Był to pierwszy robak, który zyskał szerokie zainteresowanie mediów. pic.twitter.com/LodGgaR5PU

- Today In Infosec (@todayininfosec) 2 listopada 2017 r

Zacznijmy od jednego z najważniejszych przykładów złośliwego oprogramowania. Morris Worm był pierwszym złośliwym programem rozpowszechnianym przez media głównego nurtu ze względu na jego masowe reperkusje.

2 listopada 1988 r. Robak został wypuszczony, aw ciągu 24 godzin dotkniętych nim było około 10 procent komputerów podłączonych do Internetu. Szkodliwe oprogramowanie spowolniło tysiące systemów, tworząc pliki w folderach tymczasowych w celu replikacji.

Te komputery stały się bezużyteczne (w ciągu 90 minut od infekcji) do momentu usunięcia oprogramowania. Zajęło to około dwóch dni. Usunięcie go z całej sieci trwało jeszcze dłużej. Na przykład Uniwersytet Kalifornijski w Berkeley oszacował, że całkowite usunięcie robaka z jego komputerów zajęło 20 dni roboczych.

Jednak nie miał być złośliwy. Robert Tappan Morris stworzył program jako sposób na przetestowanie rozmiaru Internetu. Był to błąd w kodzie, który według szacunków kosztował do 53 000 USD na instytucję - przynajmniej według sędziego w sprawie przeciwko Morrisowi. Według jednego szacunku całkowity koszt robaka wynosi od 250 000 do 96 milionów USD.

Morris, obecnie jeden z najbardziej znanych hakerów na świecie 10 najbardziej znanych i najlepszych hakerów na świecie (i ich fascynujących historii) 10 najbardziej znanych i najlepszych hakerów na świecie (i ich fascynujących historii) Hakerzy w białych kapeluszach kontra hakerzy w czarnych kapeluszach. Oto najlepsi i najbardziej znani hakerzy w historii oraz to, co robią dzisiaj. , był pierwszym, który został uznany za winnego na mocy ustawy o oszustwach i nadużyciach komputerowych z 1986 r.

Został ukarany grzywną w wysokości 10 050 USD, a następnie skazany na trzy lata w zawieszeniu, plus 400 godzin pracy społecznej. Pomimo szkód wyrządzonych przez tego robaka, ogólnie uważa się go za surowe zdanie, biorąc pod uwagę, że był to prosty błąd. Obecnie pracuje w Massachusetts Institute of Technology (MIT).

2. Wirus Melissa

Od proroczego Ciekawego George'a i wirusa Ebola po przyjęcie tego terminu “żaba”, Simpsonowie wywarli duży wpływ na społeczeństwo. Być może najbardziej zaskakujący jest wirus Melissa, zainspirowany odcinkiem serialu z 1990 roku… i striptizerka pracująca w Miami.

Przewińmy do tyłu. Zainfekowane dokumenty Word nie były niczym nowym.

Chociaż plotka głosiła, że pierwsza “dziki” makro wirus Jaka jest różnica między robakiem, trojanem i wirusem? [MakeUseOf wyjaśnia] Jaka jest różnica między robakiem, trojanem i wirusem? [MakeUseOf wyjaśnia] Niektóre osoby nazywają każdy rodzaj złośliwego oprogramowania „wirusem komputerowym”, ale to nie jest dokładne. Wirusy, robaki i trojany to różnego rodzaju złośliwe oprogramowanie o różnych zachowaniach. W szczególności rozprzestrzeniają się w bardzo… aby wpłynąć na to, że Word może zostać zakontraktowany za pośrednictwem poczty elektronicznej, to nie była prawda. Wirus Concept został zamiast tego przypadkowo rozpowszechniony przez profesjonalne firmy. Firma Microsoft była częściowo odpowiedzialna za dostarczenie dysków CD-ROM z testem zgodności oprogramowania dla systemu Windows 95 zawierających wirusa.

Ale Concept działał jako prekursor wirusa Melissa. Plik Word został przesłany do grupy dyskusyjnej Usenet, alt.sex w marcu 1999 roku. Zawierał on listę haseł dla 80 stron z pornografią, więc możesz sobie wyobrazić, ile osób go pobrało. Gdy to zrobią, zostanie automatycznie przesłane do pierwszych 50 kontaktów w książce adresowej Microsoft Outlook.

Następnie został wysłany z innymi plikami Word, co oznacza, że dane osobowe mogły zostać wysłane do rodziny, przyjaciół i współpracowników. Kosztowało to około 80 milionów dolarów szkód w sieciach prywatnych i korporacyjnych.

Jedno dziwactwo było w korupcji plików tym zdaniem, “22, plus wynik potrójnego słowa, plus 50 punktów za użycie wszystkich moich liter. Koniec gry. wynoszę się stąd.” Pochodzi od Bart Geniusz, w którym Bart oszukuje w Scrabble z Kwyjibo, co oznacza “duża, głupia, łysiejąca małpa północnoamerykańska, bez podbródka i łagodnego temperamentu”.

Wirus Melissa został nazwany na cześć striptizera, którego twórca David L. Smith spotkał na Florydzie. Smith, który odbył 20 miesięcy 10-letniego wyroku, nie zrobił tego dla żadnego zysku finansowego. Mimo to pomógł FBI w złapaniu hakerów, za które zapłacono za jego czynsz, ubezpieczenie i narzędzia…

3. ILOVEYOU

Źródło obrazu: m01229 / Flickr

Źródło obrazu: m01229 / Flickr

Trzy słowa, które każdy chce usłyszeć - ale nie w tej formie.

Przyjęło to podobne podejście do wirusa Melissa, ale było o wiele bardziej niszczycielskie. Był to robak rozprzestrzeniający się za pośrednictwem wiadomości e-mail z tematem “KOCHAM CIĘ”. Przyszedł z załącznikiem, “LOVE-LETTER-FOR-YOU.txt.vbs”. Po otwarciu wysyła się do wszystkich osób w książce adresowej programu Outlook, co czyni go jednym z najszybciej rozprzestrzeniających się wirusów w tym czasie.

Podobno dotarło do ponad 50 milionów użytkowników w ciągu 10 dni.

Znacznie bardziej niepokojąca była jego zdolność do zastępowania plików. Jeśli nie masz kopii zapasowych (i stosunkowo niewiele sieci osobistych), musisz pożegnać się z plikami JPEG i plikami audio. Kolejne typy plików, które zostały zastąpione, to CSS, HTA i JSE.

Co więcej, odkurzył prywatne informacje, w szczególności hasła, z Internetu.

Po tym, jak niektóre firmy zrozumiały ten temat, hakerzy wprowadzili czytanie wariantów “Potwierdzenie zamówienia na Dzień Matki”, “Żart”, i “ALERT WIRUSA!!!”, ten ostatni podobno od Symantec.

W maju 2000 r., Zaledwie kilka godzin po powstaniu na Filipinach, wiele miejsc zostało zmuszonych do offline, aby uchronić się przed dalszymi szkodami. Należą do nich Pentagon i Ford Motor Company.

Szacuje się, że koszt usunięcia robaka kosztował 15 miliardów dolarów dla firm w całej Ameryce.

4. MyDoom

MyDoom, najdroższe szkodliwe oprogramowanie wszech czasów

- Mauricio Amaro L. (@CioAmaro) 2 kwietnia 2018 r

Oto on: najszybciej rozprzestrzeniający się robak pocztowy.

Przekroczyło to wpływ ILOVEYOU i nie zostało jeszcze przekroczone. Trzymajcie kciuki, nigdy nie będzie. Ponieważ MyDoom i jego odmiany spowodowały szkody o wartości 38,5 miliarda dolarów na całym świecie.

Robak działa na podobnej zasadzie jak ILOVEYOU: wiadomość e-mail zawierająca mylące tematy, takie jak “System dostarczania poczty”-zawiera załącznik, który po otwarciu wysyła się na adresy znalezione w plikach lokalnych. Podczas gdy poprzednie robaki atakowały ograniczoną liczbę kontaktów, MyDoom nie był wybredny.

Próbował przejść pod radar, nie atakując adresów agencji rządowych i firm ochroniarskich. MyDoom może dodatkowo powstrzymać urządzenie przed uruchomieniem aktualizacji oprogramowania zabezpieczającego!

Najbardziej niepokojącą częścią wirusa była jego zdolność do otwierania luki w zabezpieczeniach systemu w celu wykorzystania go przez hakerów. Niektóre z tych tylnych drzwi pozostają otwarte.

Spowodowało chaos w Internecie: początkowe obciążenie rozpoczęło rozproszone ataki typu „odmowa usługi” (DDoS) na główne witryny, takie jak SCO Group i Microsoft. Kolejne iteracje wpłynęły na Google i inne wyszukiwarki, gdy napływ próśb z uszkodzonych komputerów próbował spowodować awarię serwerów.

Część jego wpływu wynika z jego długowieczności. MyDoom został po raz pierwszy zauważony w styczniu 2004 r., Ale od tego czasu pojawiły się odchylenia. Obejmowało to cyberataki z lipca 2009 r., Które uderzyły w infrastrukturę w Ameryce i Korei Południowej.

Jego twórców nigdy nie znaleziono, co wydaje się dziwne, biorąc pod uwagę jego płodność. Punktem wyjścia MyDoom była Rosja. Wskazówka może pochodzić z wiadomości robaka: “andy; Po prostu wykonuję swoją pracę, nic osobistego, przepraszam”.

5. WannaCry

Wróć do maja 2017 r., A przypomnisz sobie o panice na temat WannaCry The Global Ransomware Attack i jak chronić twoje dane Global Ransomware Attack i jak chronić twoje dane Ogromny cyberatak nawiedził komputery na całym świecie. Czy dotknęło Cię wysoce zjadliwe samoreplikujące się oprogramowanie ransomware? Jeśli nie, w jaki sposób możesz chronić swoje dane bez płacenia okupu? . Był ku temu dobry powód. Mimo że trwało to tylko kilka dni, oprogramowanie ransomware rozprzestrzeniło się na 200 000 do 300 000 komputerów na całym świecie.

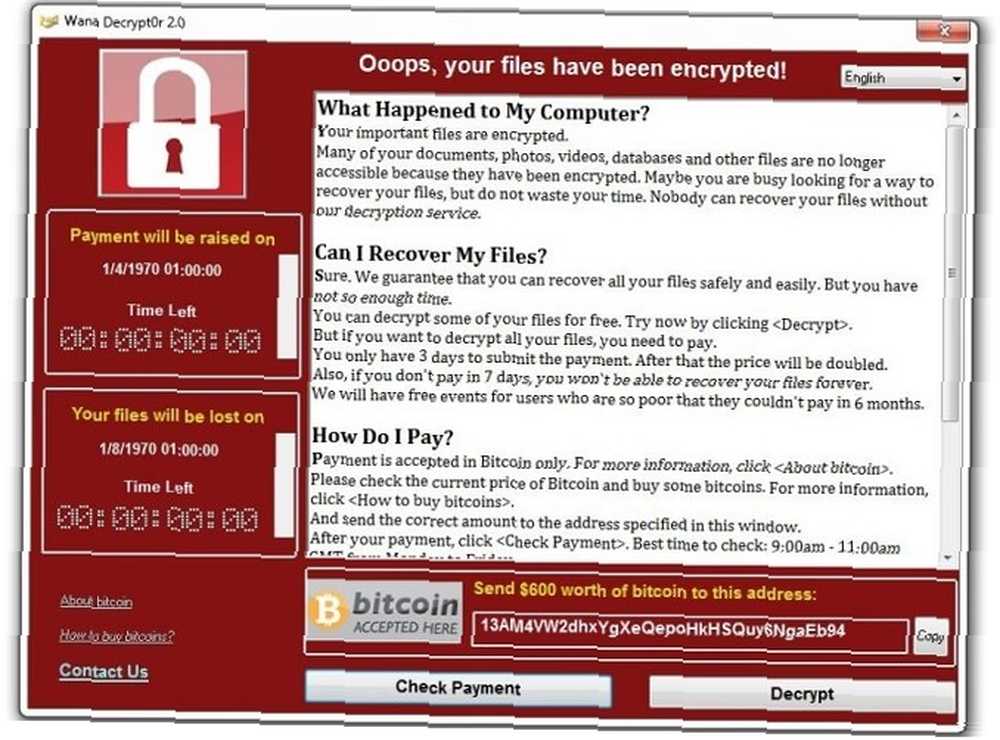

Było to szczególnie okrutne: wykorzystując back-door w Microsoft Windows, szyfrowałby wszystkie dane na urządzeniu i trzymał twoje pliki na okup. Najwyraźniej koszt odszyfrowania informacji wyniósłby nawet 600 USD (chociaż uiszczenie opłaty nie oszczędziłoby twojego komputera Jak odblokować WannaCry Ransomware bez płacenia ani grosza Jak odblokować WannaCry Ransomware bez płacenia ani grosza trafiony przez WannaCry, wszystkie twoje pliki są zablokowane za wysoką cenę. Nie płać tym złodziejom - wypróbuj darmowe narzędzie do odblokowywania danych. w rzeczywistości. Niemniej jednak niektórzy użytkownicy zapłacili, jednak bezskutecznie. Cyberprzestępcy otrzymali płatności w wysokości ponad 130 600 USD.

Po zainfekowaniu ekran komputera zostaje zablokowany, pokazując czerwone ostrzeżenie i dwa odliczania, jeden do momentu wzrostu żądania okupu, a drugi do trwałego usunięcia plików.

Na szczęście Microsoft działał szybko, wydając aktualizacje mające na celu zwalczanie zagrożenia.

Jedną z największych ofiar była National Health Service (NHS) w Wielkiej Brytanii. Wiele instytucji medycznych korzysta ze starszych systemów operacyjnych (OS), w tym Windows XP.

Czego możemy się nauczyć od wirusów komputerowych?

To prawda, że zawsze powinniśmy uczyć się z przeszłości. Czego możemy się nauczyć z tych zagrożeń bezpieczeństwa?

Pierwszym z pewnością jest zainstalowanie solidnego oprogramowania zabezpieczającego. To twoja pierwsza linia obrony. Należy również utworzyć kopię zapasową wszystkich plików - a co najważniejsze, odłączyć kopię zapasową po zakończeniu - aby zabezpieczyć się przed oprogramowaniem ransomware.

Musisz zachować sceptycyzm, ponieważ wiele robaków rozprzestrzenia się za pośrednictwem poczty e-mail. Nawet z ludźmi, których znasz. Dowiedz się, jak wykrywać fałszywe wiadomości e-mail 5 przykładów, które pomogą Ci wykryć oszustwo lub fałszywy e-mail 5 przykładów, które pomogą Ci rozpoznać fałszywe e-maile lub fałszywe wiadomości e-mail Przejście ze spamu na ataki phishingowe jest zauważalne i rośnie. Jeśli istnieje jedna mantra, o której należy pamiętać, to właśnie ona - najważniejszą obroną przed phishingiem jest świadomość. i nie pobieraj niczego, chyba że masz absolutną pewność co to jest i kto to wysłał!

Źródło obrazu: scanrail / Depositphotos