Owen Little

2

2221

280

Płatności NFC (Near Field Communication) stają się coraz bardziej popularne. Chociaż Stany Zjednoczone są nieco powolne w przyjmowaniu, ludzie w Wielkiej Brytanii używają tej technologii od 2011 roku. W ostatnich latach płatności NFC gwałtownie wzrosły w całej Europie, Kanadzie i Australii.

Jednym z największych punktów sprzedaży płatności NFC jest większe bezpieczeństwo. Mówiliśmy długo o funkcjach bezpieczeństwa oferowanych przez Apple Pay Apple Pay jest bezpieczniejszy niż myślisz: 5 faktów, aby udowodnić, że Apple Pay jest bezpieczniejszy niż myślisz: 5 faktów, aby udowodnić, że usługi płatności mobilnych, takie jak Apple Pay, stają się coraz bardziej coraz bardziej popularny. Ale jakie oferuje zabezpieczenia? Jakie zabezpieczenia są na miejscu? Czy to jest bezpieczne? gdzie indziej na stronie.

Ale nie daj się zwieść. Płatności zbliżeniowe NFC nie zapewniają żeliwnej gwarancji bezpieczeństwa. Podobnie jak w przypadku każdej transakcji finansowej, istnieją uchybienia i luki Czy systemy płatności zbliżeniowych stanowią zagrożenie dla finansów? Czy systemy płatności zbliżeniowych stanowią zagrożenie dla finansów? Płatności zbliżeniowe stały się bardziej popularne, ale czy są bezpieczne? Jakie zagrożenia otaczają tę nową modę finansową? Co ważniejsze, powinieneś się zarejestrować? .

Oto pięć problemów bezpieczeństwa NFC, które należy wziąć pod uwagę przed dokonaniem następnej płatności zbliżeniowej.

1. Podsłuchiwanie

Podsłuch jest prawdopodobnie największym zagrożeniem dla wszystkich płatności zbliżeniowych NFC. Termin odnosi się do przestępcy “podsłuchiwać” na transakcji NFC.

W przeciwieństwie do przekazywania gotówki w sklepie charakter płatności NFC oznacza, że urządzenie płatnicze i terminal przesyłają dane elektroniczne. Dane te mogą zostać wykorzystane przez złodziei do ustalenia prywatnych informacji o użytkowniku. Może to przybierać formę danych bankowych, ale także informacji potrzebnych do prostej kradzieży tożsamości 10 elementów informacji, które służą do kradzieży tożsamości 10 elementów informacji, które są wykorzystywane do kradzieży tożsamości Według Biura Sprawiedliwości USA koszt kradzieży tożsamości ponad 24 miliardy dolarów ofiar w 2012 r., więcej niż włamanie do domu, kradzież samochodu i mienia łącznie. Te 10 informacji jest tym, co wyglądają złodzieje… jak nazwiska i adresy.

Ogólnie rzecz biorąc, istnieją trzy główne aspekty transakcji NFC: przechwytywanie sygnałów interfejsu radiowego, dekodowanie kanałów komunikacyjnych, i analiza przechwyconych danych. Jest to pierwsza część, która może zostać podsłuchana.

Płatności NFC wykorzystują sprzężenie magnetyczne do zarządzania przenoszeniem energii między czytnikiem RFF HF a antenami tagowymi. Sprzężenie nakłada ograniczenia na zasięg sygnałów, ale niektórzy hakerzy w białych kapeluszach twierdzą, że udało im się to z odległości nawet pięciu metrów.

Ostatecznie, jeśli przechwytywacz może odbierać, wzmacniać, przetwarzać i dekodować wyciekające sygnały, może podsłuchiwać.

Rozwiązanie: Do dokonywania płatności używaj tylko bezpiecznych kanałów. Bezpieczne kanały szyfrują dane, więc tylko autoryzowane urządzenie może je odkodować.

2. Czy korzystasz z aktualnej aplikacji??

Płatności zbliżeniowe NFC są możliwe dzięki aplikacjom. Technologia NFC to sprzęt w telefonie lub tablecie, ale to indywidualna aplikacja lub system operacyjny decyduje o sposobie korzystania z tej technologii.

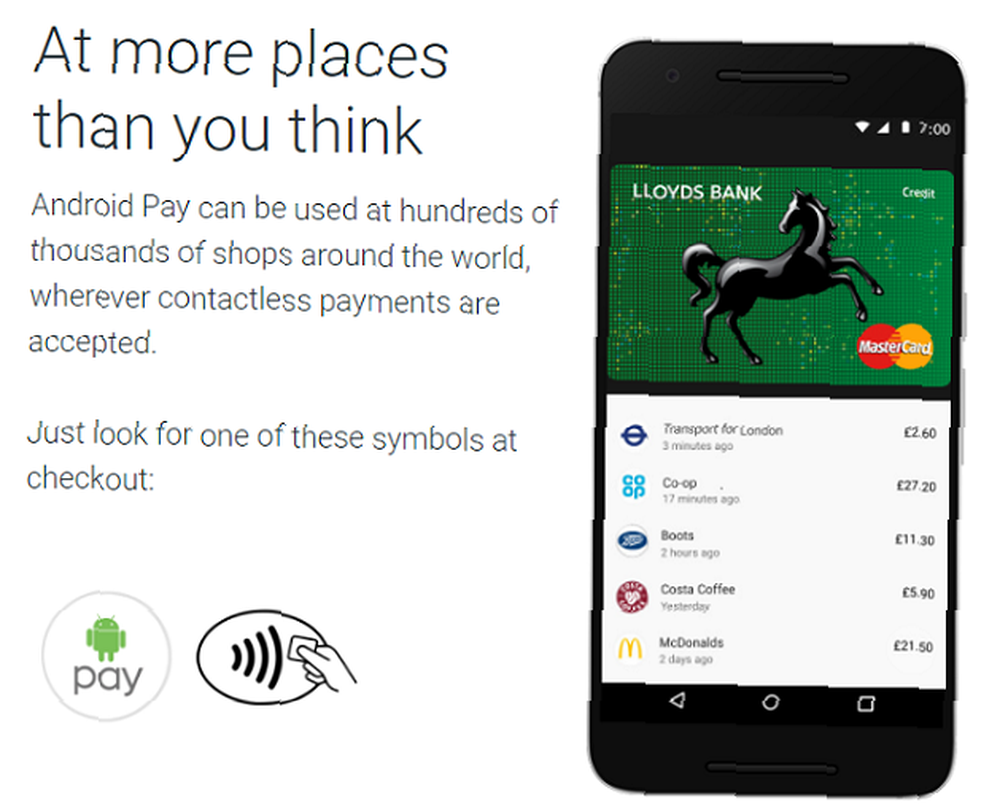

Nawet jeśli nie korzystasz z płatności NFC, prawdopodobnie znasz niektórych z wiodących graczy w branży Wszystko, co musisz wiedzieć o Apple Pay, Samsung Pay i Android Pay Wszystko, co musisz wiedzieć o Apple Pay, Samsung Pay oraz Android Pay Android Pay, Samsung Pay, Apple Pay mają swoje zalety i wady. Przyjrzyjmy się dokładnie, jak działa każdy z nich i kto może z nich korzystać. . Obejmują one Samsung Pay, Apple Pay, Android Pay, LifeLock Wallet i Square Wallet. Kilka aplikacji bankowych ma również tę funkcję.

Jak każda aplikacja w telefonie, musisz często aktualizować te aplikacje. Oczywiście aktualna aplikacja zapewni Ci dostęp do najnowszych funkcji, ale zapewni również korzystanie z wersji aplikacji z najnowszymi poprawkami zabezpieczeń.

Jeśli nie korzystasz z najnowszej wersji aplikacji, możesz narazić swoje bezpieczeństwo finansowe.

Rozwiązanie: Zawsze upewnij się, że masz włączone automatyczne aktualizacje na swoim urządzeniu.

3. Kradzież

W ubiegłym roku prawie 2,5 miliona Amerykanów skradziono smartfony. 2 łatwe sposoby odzyskania zagubionego lub skradzionego telefonu z Androidem. 2 łatwe sposoby odzyskania zgubionego lub skradzionego telefonu z Androidem. Te metody mogą pomóc Ci znaleźć zgubiony lub skradziony telefon lub tablet z Androidem. . Historycznie rzecz biorąc, jeśli padłeś ofiarą kradzieży, było to denerwujące, ale nie zmieniało życia. Gdybyś był sumienny, twoje kontakty, zdjęcia, wiadomości i inne cenne dane byłyby w chmurze - nic nie straciłeś.

Jednak wraz z rosnącą popularnością bezstykowych aplikacji płatniczych NFC może to oznaczać zmianę.

Oczywiście, jeśli poważnie podchodzisz do bezpieczeństwa mobilnego, na ogół nie powinieneś się martwić. Twój telefon i aplikacja do płatności będą chronione przy użyciu haseł, PIN-ów i danych biometrycznych.

Źródło zdjęcia: photographee.eu/Depositphotos

Źródło zdjęcia: photographee.eu/Depositphotos

Jednak tysiące ludzi nie podejmują tych środków ostrożności. Są wrażliwi. Możesz także być narażony na niebezpieczeństwo, jeśli wyłączysz monit o podanie kodu PIN na określony czas po transakcji, a następnie zgubisz telefon w tym okresie.

Ale ignorując luźne bezpieczeństwo użytkownika i niefortunne sekwencje zdarzeń, czy nadal istnieje ryzyko? Tak, ale to minimalne. Sposób, w jaki aplikacje płatnicze używają tokenizacji, uniemożliwia im działanie w przypadku wykrycia zhakowanego kodu PIN.

Rozwiązanie: Nie używaj skrótów z zabezpieczeniami telefonu. Zawsze włączaj wszystkie dostępne zabezpieczenia zarówno na poziomie urządzenia, jak i aplikacji. Jeśli zgubisz telefon, natychmiast skontaktuj się ze swoim bankiem i dostawcą aplikacji portfela.

4. Ataki przechwytujące

Wróćmy do technicznej wiedzy. Oprócz ataków podsłuchowych jesteś także narażony na ataki przechwytujące. Działają podobnie jak ataki typu man-in-the-middle Co to jest atak typu man-in-the-middle? Wyjaśnienie żargonu bezpieczeństwa Czym jest atak typu man-in-the-middle? Wyjaśnienie żargonu bezpieczeństwa Jeśli słyszałeś o atakach typu „człowiek w środku”, ale nie masz pewności, co to znaczy, to jest ten artykuł dla Ciebie. : haker otrzymuje informacje z jednego urządzenia, zmienia je, a następnie przekazuje do zamierzonego odbiorcy.

W przypadku NFC ryzyko jest znikome, ale istnieje. Hakerzy mogą sprawić, że będzie działać tylko wtedy, gdy oba urządzenia są włączone Aktywny tryb. Jeśli ktoś jest w środku Bierny w trybie oba urządzenia nie mogą jednocześnie odbierać i wysyłać informacji.

Nawet jeśli oba są w trybie aktywnym, urządzenia mogą rozpoznać błąd protokołu i zatrzymać transmisję.

Najważniejsze jest to, że ataki przechwytujące są trudne w obsłudze, ale nie niemożliwe.

Rozwiązanie: Pozostaw NFC wyłączony, gdy go nie używasz. Po włączeniu pozostaw urządzenie w trybie pasywnym, aby zapobiec przypadkowemu parowaniu Active-Active.

5. Prywatność konsumentów

Nie sądziłeś, że będziemy w stanie przejść przez cały artykuł bez omawiania prywatności, prawda??!

Nic dziwnego, że płatności NFC spowodują pojawienie się wielu nowych problemów związanych z prywatnością w nadchodzących latach.

Aby zrozumieć obecną sytuację, konieczne jest wyjaśnienie pewnych podstaw. W 1999 r. Kongres Stanów Zjednoczonych przeszedł Ustawa Gramm-Leach-Bliley (GLBA). Jedną z wielu wprowadzonych przez nią zmian było zbliżenie dostawców usług płatności mobilnych do instytucji finansowych i umożliwienie konsumentom rezygnacji z udostępniania danych osobowych na potrzeby marketingu podmiotów zewnętrznych.

Dekret był kontynuowany w 2003 r. Przez CAN-SPAM Act (CSA) i Ustawa o ochronie konsumentów telefonicznych (TCPA). Ustawy zakazały firmom wysyłania niechcianych komercyjnych wiadomości e-mail i SMS-ów na urządzenia bezprzewodowe. Ale co najważniejsze, ustawy nie mają zastosowania, gdy osoba nawiązała stosunki handlowe z potencjalnym nadawcą.

Jak na razie dobrze. Jednak GLBA, CSA i TCPA nie są odpowiednie dla współczesnej ery płatności NFC.

Chociaż nikt jeszcze nie przetestował tego w sądzie, wydaje się, że GLBA nie będzie mieć zastosowania, jeśli konsument lub aplikacja (a nie instytucja finansowa) ujawni informacje sklepom i sprzedawcom podczas transakcji NFC.

Podobnie CSA i TCPA nie będą miały zastosowania. Płacąc dostawcy, nawiązałeś z nim stosunki handlowe.

Istnieje kilka prawdopodobnych skutków tych luk:

- Możemy spodziewać się, że więcej sklepów będzie przesyłać reklamy, kupony, a nawet oprogramowanie reklamowe na nasze urządzenia podczas transakcji NFC.

- Możemy zacząć widzieć, jak inni dostawcy wykorzystują informacje o naszych zakupach, aby wyświetlać nam ukierunkowane reklamy w Internecie.

- Prawdopodobnie zaczniemy widzieć umowy licencyjne na oprogramowanie i powiadomienia w punkcie sprzedaży zmuszające nas do wyrażenia zgody na otrzymywanie wiadomości marketingowych.

Rozwiązanie: Przeczytaj niewielki wydruk aplikacji, zapoznaj się z regulaminem sklepu i zawsze zagłębiaj się w ustawienia portfela, aby sprawdzić, czy istnieje sposób na zapobieganie tego rodzaju transferom danych.

Czy niepokoi Cię bezpieczeństwo NFC?

Jak pokazał ten artykuł, NFC nie jest magiczną kulą, która natychmiast rozwiąże wszystkie wątpliwości w branży finansowej. Jesteś narażony na problemy techniczne, praktyczne i związane z prywatnością.

NFC jest jednak prawdopodobnie bezpieczniejsze niż używanie starych kart bankowych opartych na pasach magnetycznych lub nawet najnowszych innowacji w zakresie chipów i PIN-ów.

Czy korzystasz z płatności zbliżeniowych NFC? Czy martwi Cię bezpieczeństwo płatności? Czy byłeś ofiarą przestępstwa NFC? Jak zawsze możesz zostawić wszystkie swoje opinie i przemyślenia w sekcji komentarzy poniżej.

Źródło obrazu: Wavebreakmedia / Depositphotos