Michael Cain

0

2053

584

Użytkownicy komputerów Mac mają łatwość, jeśli chodzi o bezpieczeństwo komputera. Nie musisz uruchamiać oprogramowania antywirusowego pochłaniającego zasoby, martwić się znaczną liczbą exploitów, które są szczególnie ukierunkowane na użytkowników systemu Windows, a Twój Mac nawet krzyczy na ciebie za próbę zainstalowania oprogramowania z nieznanego źródła.

W rezultacie możesz pomyśleć, że zainfekowanie komputera Mac złośliwym oprogramowaniem jest dość trudne, ale zawsze są wyjątki. Komputerowy system operacyjny Apple może zostać zagrożony na wiele sposobów Jakie zagrożenia bezpieczeństwa dotykają użytkowników komputerów Mac w 2016 roku? Jakie zagrożenia bezpieczeństwa dotykają użytkowników komputerów Mac w 2016 r.? Zasłużony czy nie, Mac OS X ma reputację bardziej bezpieczną niż Windows. Ale czy ta reputacja wciąż jest zasłużona? Jakie zagrożenia bezpieczeństwa istnieją dla platformy Apple i jak wpływają one na użytkowników? - oto pięć z nich.

Pobierz pirackie oprogramowanie

Jest to prawdopodobnie najbardziej oczywisty sposób na narażenie komputera Mac i to samo dotyczy użytkowników systemu Windows. Można jednak argumentować, że użytkownicy systemu Windows znajdują się w lepszej sytuacji wyłącznie ze względu na fakt, że na platformie dostępna jest ogromna liczba skanerów antywirusowych. 8 Najlepsze oprogramowanie zabezpieczające dla systemu Windows 10 Ochrona przed złośliwym oprogramowaniem 8 Najlepsze oprogramowanie zabezpieczające dla systemu Windows 10 Przed złośliwym oprogramowaniem Ochrona Chcesz zwiększyć bezpieczeństwo na swoim komputerze? To dobry pomysł, więc spójrz na te fantastyczne opcje antywirusowe dla Windows 10., a większość użytkowników rozumie znaczenie oprogramowania zabezpieczającego w systemie Windows. Osobiście nie mam skanera antywirusowego na moim komputerze Mac i wątpię, czy masz jedno z nich.

Wynika to z faktu, że system operacyjny Apple od dawna uważany jest za stosunkowo bezpieczną platformę, ale podczas instalowania oprogramowania otwierasz tę platformę dla stron trzecich. Chociaż jest prawdopodobne, że wielu (większość?) Dostawców pirackiego oprogramowania zajmuje się głównie udostępnianiem płatnego oprogramowania za darmo, nie ma sposobu, aby się upewnić.

W uruchamianiu keygens i innych narzędzi aktywacyjnych innych firm istnieje ogromne zaufanie do złamania drogich pakietów oprogramowania. Nie ma sposobu, aby dowiedzieć się, co zostało zmienione i przez kogo. Podczas gdy oprogramowanie piaskownic Maca domyślnie wszystko, co prosi o zastąpienie administratora w celu uzyskania nieograniczonego dostępu do systemu, powinno dzwonić dzwonkami alarmowymi.

Niemądrze jest również ufać wszystkim, co przeczytałeś w sekcji komentarzy swojego ulubionego trackera torrentów. Chociaż oprogramowanie może rzeczywiście działać po wykonaniu wszystkich kroków, wielu użytkowników może nie zdawać sobie sprawy, że są zainfekowani. W blogu Sophos opublikowanym w maju 2016 r. Wspomniano o zainfekowanych torrentach obejmujących przerobioną wersję pakietu iWorks (pakiet biurowy Apple), przerobioną wersję Xcode (narzędzie programistyczne Apple), a nawet pobranie Linux Mint, które zawierało szkodliwe oprogramowanie dla Linuxa.

Jeśli nie chcesz instalować więcej, niż się spodziewałeś, skorzystaj z bezpłatnych alternatyw. Najlepsze aplikacje Mac do zainstalowania na MacBook lub iMac Najlepsze aplikacje Mac do zainstalowania na MacBook lub iMac Szukasz najlepszych aplikacji na MacBook lub iMac ? Oto nasza pełna lista najlepszych aplikacji dla systemu macOS. lub otwórz portfel i pobierz oprogramowanie z legalnych źródeł.

Zainstaluj fałszywe oprogramowanie antywirusowe

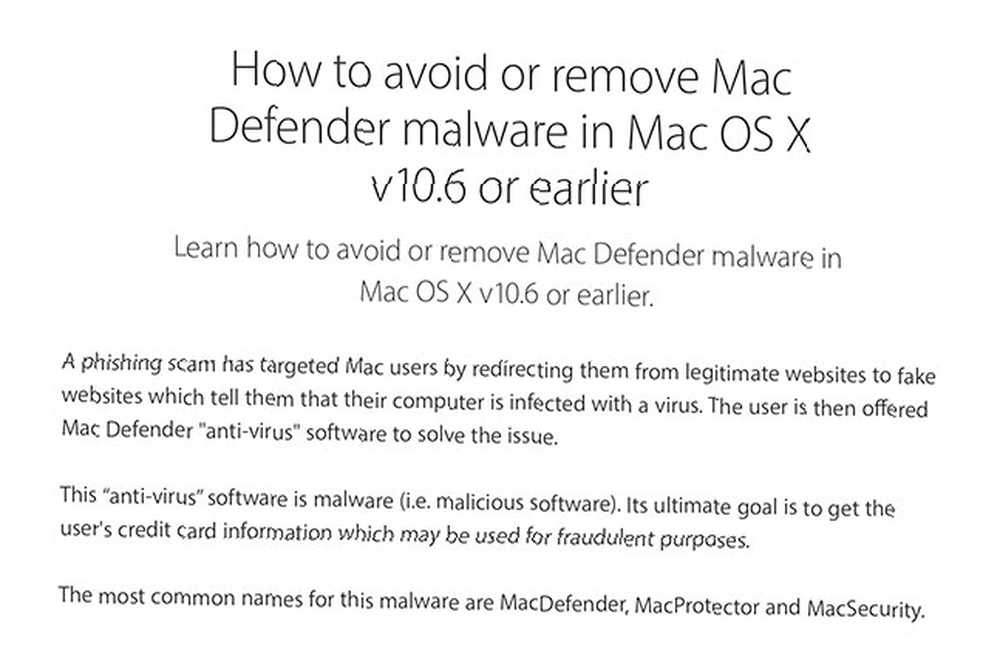

Pamiętasz Mac Defender? Pojawił się w 2011 roku i stał się narzędziem anty-malware, które może pomóc w oczyszczeniu zainfekowanego systemu. Oszustwo stało się jeszcze bardziej wiarygodne dzięki fałszywej stronie internetowej, która ostrzegała użytkowników, że zostali narażeni na ataki, a instalacja Mac Defender była najlepszym sposobem na rozwiązanie tej sytuacji. Problem stał się tak powszechny, że skłonił Apple do opublikowania instrukcji dotyczących usuwania i unikania oprogramowania.

Ogólnie rzecz biorąc, im bardziej podejrzana strona internetowa, tym większe prawdopodobieństwo, że zobaczysz takie fałszywe ostrzeżenie. Łączy się to z pirackim oprogramowaniem, chociaż reklamy te mają również tendencję do infiltracji legalnych sieci reklamowych. Wielu przejmuje kontrolę nad przeglądarką, zalewając cię wyskakującymi oknami dialogowymi, które wymagają trafienia “dalej” co z kolei służy fałszywemu pobieraniu.

Chociaż istnieją internetowe skanery antywirusowe. 7 najbardziej niezawodnych witryn do bezpłatnego skanowania i usuwania wirusów w Internecie. 7 najbardziej niezawodnych witryn do bezpłatnego skanowania i usuwania wirusów w Internecie. Musisz sprawdzić wirusa komputerowego, ale nie masz zainstalowanego oprogramowania antywirusowego? Wypróbuj te doskonałe narzędzia do skanowania antywirusowego online. , nie przedstawiają się jako niepożądane karty ani nie rozpoczynają niechcianych skanów systemu podczas przeglądania sieci. Wiele przeglądarek chroni przed tego rodzaju nieuczciwym i agresywnym podejściem, zapewniając ochronę przeciwpowodziową przed oknami dialogowymi, aw przypadku niektórych przeglądarek (np. Chrome) całkowicie blokuje dostęp do stron internetowych.

Po okłamaniu Cię o zainfekowanej maszynie, takie oszustwa zwykle instalują oprogramowanie ransomware, które wymaga przekazania pieniędzy w celu usunięcia niepotrzebnego oprogramowania. Dostępne są legalne programy antywirusowe Mac 9 Opcje Apple Mac Antivirus, które powinieneś rozważyć dziś 9 Opcje Apple Mac Antivirus, które powinieneś rozważyć dziś Do tej pory powinieneś wiedzieć, że Mac potrzebuje oprogramowania antywirusowego, ale który wybrać? Te dziewięć pakietów bezpieczeństwa pomoże ci uniknąć wirusów, trojanów i wszelkiego rodzaju złośliwego oprogramowania. , ale tak naprawdę potrzebujesz tylko kilku bezpłatnych narzędzi do bezpiecznego systemu Oto jedyne potrzebne oprogramowanie zabezpieczające dla komputerów Mac Oto jedyne potrzebne oprogramowanie zabezpieczające dla komputerów Mac Dla większości osób system OS X jest dość bezpieczny od razu po wyjęciu z pudełka - i istnieje wiele programy, które potencjalnie wyrządzają więcej szkody niż pożytku. .

Użyj niezałatanego Flasha

Wtyczka do przeglądarki Flash jest najbardziej nieszczelnym produktem Adobe, odpowiedzialnym za więcej problemów bezpieczeństwa firmy niż jakikolwiek inny produkt. Do tej pory w 2016 r. Odnotowano ponad 200 luk w zabezpieczeniach. Staje się również coraz bardziej przestarzały, ponieważ technologie takie jak HTML5 Co to jest HTML5 i jak to zmienia sposób przeglądania? [MakeUseOf wyjaśnia] Co to jest HTML5 i jak zmienia sposób przeglądania? [MakeUseOf wyjaśnia] W ciągu ostatnich kilku lat możesz od czasu do czasu słyszeć termin HTML5. Niezależnie od tego, czy wiesz coś na temat tworzenia stron internetowych, czy nie, koncepcja może być nieco mglista i myląca. Oczywiście… pozwalają nowoczesnym przeglądarkom na wykonywanie wielu takich samych zadań natywnie.

Flash jest przestarzały, stanowi zagrożenie dla bezpieczeństwa i, dzięki wspólnemu wysiłkowi branży, jest obecnie wycofywany Die Die Die: Historia bieżąca firm technologicznych próbuje zabić Flash Die Die: Historia bieżąca firm technologicznych Próbuje zabić Kill Flash Flash od dawna słabnie, ale kiedy to umrze? . Jeszcze w zeszłym roku wzywaliśmy użytkowników do całkowitego odinstalowania Flasha Alert bezpieczeństwa: musisz odinstalować Flasha teraz Alert bezpieczeństwa: musisz odinstalować Flasha teraz Flash jest pełen luk bezpieczeństwa i luk w zabezpieczeniach, to po prostu nie ma sensu aby już go zainstalować. Oto jak się go pozbyć. ponieważ jest to prawdopodobnie największe zagrożenie dla bezpieczeństwa platformy w dowolnym systemie operacyjnym. Ale nie wierz nam na słowo - w czerwcu 2016 r. Apple zaczął automatycznie blokować wersje Flash, które są nieaktualne w przeglądarce Safari.

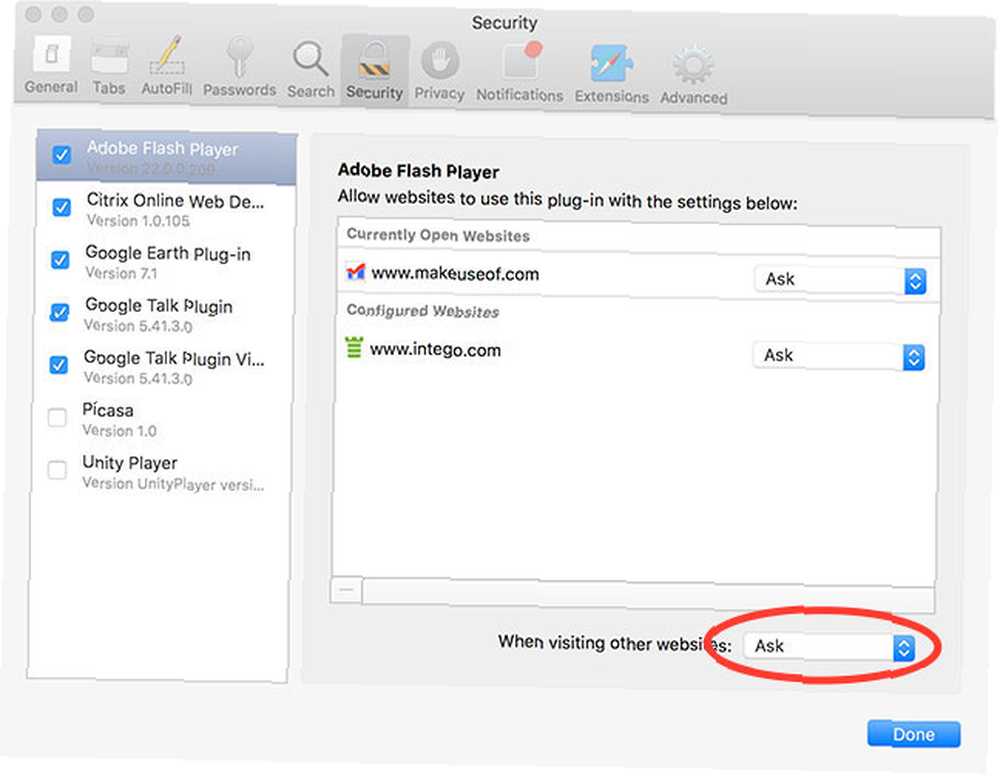

Firefox w pewnym momencie wyłączył Flasha, a przeglądarka Google od dawna zawiera piaskowatą wersję Flasha, która ogranicza wtyczkę, uruchamiając ją w bezpiecznym środowisku, które nie może zaszkodzić komputerowi. Jeśli korzystasz z Safari, możesz zmusić przeglądarkę, aby o to poprosiła “zaufanie” witryny, które próbują uruchomić Flash Preferencje> Bezpieczeństwo> Ustawienia wtyczek.

Warto zauważyć, że nawet uruchomienie najnowszej wersji Flasha nie oznacza, że jesteś bezpieczny, ponieważ podatności na zero dni Co to jest luka w Zero Day? [MakeUseOf wyjaśnia] Co to jest luka w Zero Day? [MakeUseOf wyjaśnia], gdy producent (Adobe) nie ma czasu na naprawienie exploita, zanim jego szczegóły zostaną upublicznione, nadal stanowi zagrożenie. Jeśli naprawdę chcesz być bezpieczny, całkowicie wyłącz Flasha w Safari, odznaczając Lampa błyskowa w Preferencje> Bezpieczeństwo> Ustawienia wtyczek, lub jeszcze lepiej całkowicie odinstaluj go z systemu.

Włącz rozszerzenie przeglądarki Java

Zauważyłeś już wzór? Największe obawy użytkowników Maca związane z bezpieczeństwem dotyczą głównie oprogramowania innych firm. Z założenia system operacyjny Apple jest ogólnie dość bezpieczny (ale tylko głupiec uważa, że jest całkowicie wodoszczelny). Innym sposobem na otwarcie systemu na atak jest zainstalowanie oprogramowania Java i jego rozszerzenia do przeglądarki, które umożliwia uruchamianie oprogramowania napisanego w języku Java bezpośrednio w przeglądarce.

Nie należy mylić z JavaScriptem, Java jest językiem programowania i środowiskiem wykonawczym, które niektóre aplikacje wymagają zainstalowania, zanim będą działać poprawnie. Służy również do uruchamiania oprogramowania - zwanego apletami - na stronach internetowych i jako takie jest wykorzystywane. Jeśli kiedykolwiek grałeś w Minecraft we wczesnych wersjach beta, uruchomiłbyś aplet Java w przeglądarce.

Dialog ten może kończyć się słowami „Jeśli nie masz rozumu, możesz włączyć Javę w przeglądarce” pic.twitter.com/yMDw2v8ypS

- Ryan Kilfedder (@ryankilf) 1 sierpnia 2016 r

Gdy technologia pojawiła się po raz pierwszy w 1995 roku, zmieniła grę i pozwoliła na opracowanie znacznie bardziej zaawansowanego oprogramowania sieciowego niż kiedykolwiek wcześniej. Ale wtyczka do przeglądarki Java szybko zyskała reputację narażając urządzenia na ryzyko, uruchamiając złośliwy kod w przeglądarce i przedwczesne aktualizacje samego Oracle.

Środowisko Java Runtime Environment, które pozwala użytkownikom tworzyć i dystrybuować samodzielne aplikacje, okazało się być równie bezpieczne, jak każda inna platforma programistyczna; ale w sposobie, w jaki wtyczka przeglądarki Java obsługuje piaskownicę, było wiele wad. Firma Oracle wielokrotnie udowodniła, że nie jest w stanie zabezpieczyć tej technologii, a teraz główne przeglądarki zaczęły ją wycofywać.

Tak fajnie, Safari na macOS Sierra domyślnie wyłączy wszystkie wtyczki (Flash, Java, Silverlight itp.). https://t.co/ETVpODcxwR

- puppethead (@puppetdark) 14 czerwca 2016 r

W 2015 r. Przeglądarka Google Chrome porzuciła Javę Sieć zyskała większe bezpieczeństwo: Google Drops obsługuje Javę Sieć stała się bardziej bezpieczna: Google Drops obsługuje Javę Kiedy Java została wydana w 1995 roku, była rewolucyjna. Ale teraz można śmiało powiedzieć, że Java straciła swój blask, a Google ma zamiar zrezygnować z obsługi w Chrome. oraz kilka innych wtyczek całkowicie uniemożliwiających ich uruchomienie. Jeśli używasz własnej przeglądarki Apple, możesz ją całkowicie wyłączyć, odznaczając odpowiednie pole w przeglądarce Safari Preferencje> Bezpieczeństwo> Ustawienia wtyczek menu.

Jest mało prawdopodobne, że będziesz musiał polegać na stronach internetowych, które korzystają z wtyczki przeglądarki Java, a jeśli to zrobisz, są prawdopodobne alternatywy, możesz skorzystać z bardziej nowoczesnej technologii. Z tego powodu możesz całkowicie odinstalować Javę i jej wtyczkę do przeglądarki. Wyłącz Java na Mac OS X dla bezpiecznego systemu. Wyłącz Java na Mac OS X dla bezpiecznego systemu. Komputery Mac są ogólnie bezpieczne, ale Java od lat powoduje problemy z bezpieczeństwem. Nadszedł czas, aby pozbyć się Javy na komputerze Mac; Oto jak. lub przynajmniej ogranicz swój system do środowiska Java Runtime Environment do uruchamiania lokalnego oprogramowania.

Ślepo zaufaj aplikacjom i rozszerzeniom przeglądarki

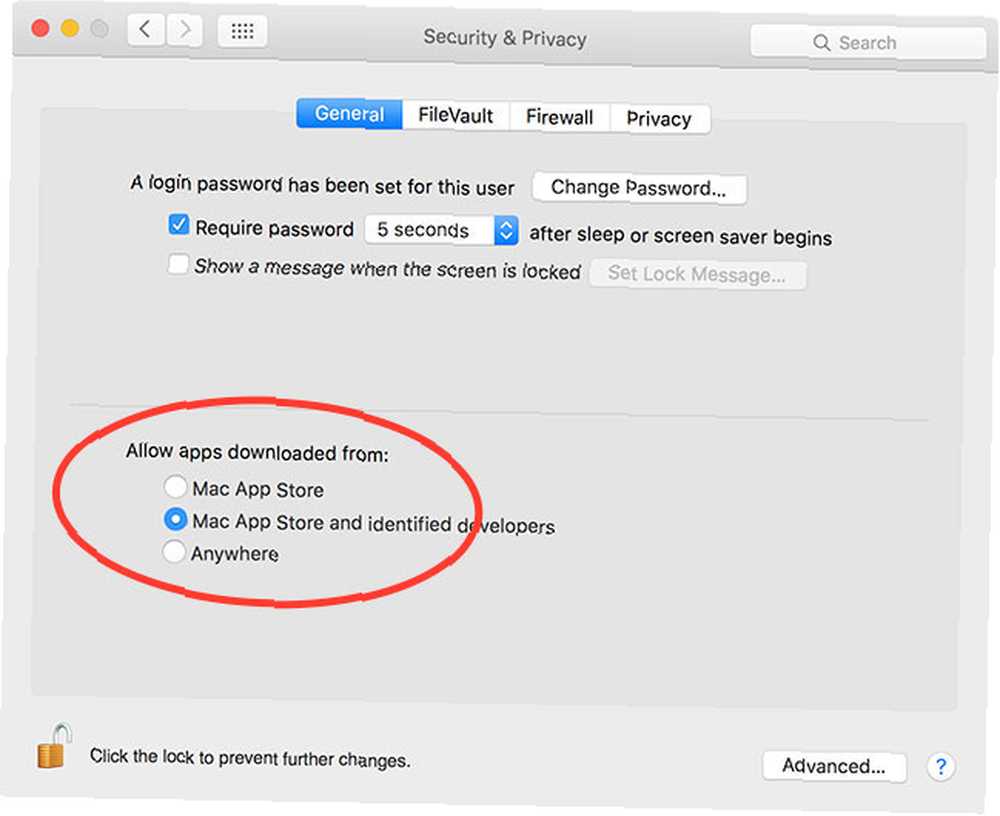

Odkąd pojawił się GateKeeper The iOS-ification of OSX - The Beginning Of The End? Czy naturalna harmonizacja? [Opinia] iOS OSIC - początek początku? Czy naturalna harmonizacja? [Opinia] Ostatnie ogłoszenia o kolejnej ważnej aktualizacji OSX, nazwanej Mountain Lion, wywołały mieszane reakcje społeczności. Niektórzy ogłaszają śmierć Maca; niektórzy uważają, że to pierwszy krok w głupocie… Apple wtrąca się w sprawy twojego Maca na poziomie oprogramowania innej firmy. Technologia ta domyślnie uniemożliwia uruchamianie niepodpisanych aplikacji, a nawet można ją zablokować, aby zezwolić tylko na uruchamianie oprogramowania z Mac App Store. Oznacza to, że domyślnie komputer Mac nie może po prostu uruchamiać oprogramowania z dowolnego miejsca - musisz wyłączyć tę funkcję lub zastąpić ją dla poszczególnych aplikacji w Preferencje systemowe> Bezpieczeństwo.

W rzeczywistości większość niepodpisanego oprogramowania jest bezpieczna, nawet jeśli nie jest podpisana przez Apple. Oczywiście są wyjątki, ale rzeczywistość jest taka, że według własnego uznania jedno z najcenniejszych dostępnych narzędzi bezpieczeństwa. Nie wszyscy programiści mogą uzasadnić koszty rejestracji jako zaufany programista, a inni muszą pracować poza granicami określonymi przez Mac App Store. Wiele aplikacji, które polecamy tutaj w MakeUseOf, nie jest dostępnych w App Store, ani nie są podpisane przez “zaufany” programista - ale nadal są to legalne aplikacje, które nie zaszkodzą Twojemu systemowi.

W systemie OS X istnieje piaskownica aplikacji w celu ochrony komputera, która uniemożliwia aplikacjom nieograniczony dostęp do systemu. Uprawnienia aplikacji pomagają również ograniczyć dostęp komputera do zbyt dużej ilości informacji o Tobie, tak jak w mobilnym systemie operacyjnym Apple iOS. Komputer Mac zapyta teraz, czy zgadzasz się na aplikację mającą dostęp do twoich kontaktów, czy też zarządzasz opcjami ułatwień dostępu.

Niektóre aplikacje wymagają uprawnień na poziomie administratora i wymagają podania hasła administratora podczas instalacji lub próby wykonania określonej operacji. Są to aplikacje, na które chcesz mieć oko, ale niekoniecznie musisz nie ufać wszystkim. Większość będzie po prostu potrzebować wyższego poziomu dostępu, np. Instalator Apache, SQL i PHP typu „wszystko w jednym” XAMPP Jak zainstalować serwer Windows Web na komputerze z XAMPP Jak zainstalować serwer Windows Web na komputerze z XAMPP lub Duet Wyświetl, który zamienia iPada lub iPhone'a w drugi wyświetlacz Zamień swoje urządzenie z iOS w dodatkowy monitor z Duet Zamień swoje urządzenie z iOS w dodatkowy monitor z Duet Możesz teraz używać aplikacji na iPada, aby poszerzyć swoją kolekcję ekranów, zamieniając tablet z 500 USD w mały, przenośny monitor. To się nazywa Duet. ale w tym celu wymaga instalacji sterownika.

Inne aplikacje mogą stanowić ryzyko - niektóre aplikacje do modyfikowania stron trzecich mogą prosić o uprawnienia administratora do uruchamiania poleceń sudo, które można po prostu uruchomić w Terminalu 10 Ukryte polecenia terminalu do dostosowywania Mac Dock 10 Ukryte polecenia terminalu do dostosowywania Mac Dock Od prostych poprawek, takich jak dodawanie ukrytych stosów do najnowszych elementów, po wyświetlanie tylko aktualnie otwartych aplikacji - istnieje wiele sposobów na dostosowanie stacji dokującej komputera Mac. . Im bardziej niejasna jest aplikacja, tym większe jest ryzyko - przede wszystkim unikaj aplikacji hostowanych w szafkach na pliki, takich jak Mega, lub aplikacji crackowanych pobranych przez BitTorrent.

Rozszerzenia przeglądarki powinny być również traktowane z takim samym poziomem kontroli. 4 Złośliwe rozszerzenia przeglądarki, które pomagają hakerom w dotarciu do ich ofiar 4 Złośliwe rozszerzenia przeglądarki, które pomagają hakerom w dotarciu do ich ofiar Błędem byłoby myśleć, że wszystkie rozszerzenia przeglądarki mają na celu pomóc. Niezależnie od tego, czy rozszerzenia wykorzystują luki w zabezpieczeniach, czy wysyłają dane do hakerów, nadszedł czas, aby zachować czujność w kwestii ulepszenia przeglądarki. . Za każdym razem, gdy dodajesz nowe rozszerzenie do Chrome, Firefox lub Safari, wyraźnie zezwalasz na uruchomienie innego fragmentu kodu w przeglądarce. Chociaż podejmowane są próby złagodzenia tego rodzaju włamań za pomocą środków takich jak system uprawnień Chrome, wiele wtyczek do przeglądarek prosi o pełny dostęp do danych przeglądania. Można ich użyć do zeskrobania danych osobowych i danych uwierzytelniających, a nawet do wstawiania reklam na stronach internetowych bez Twojej wiedzy.

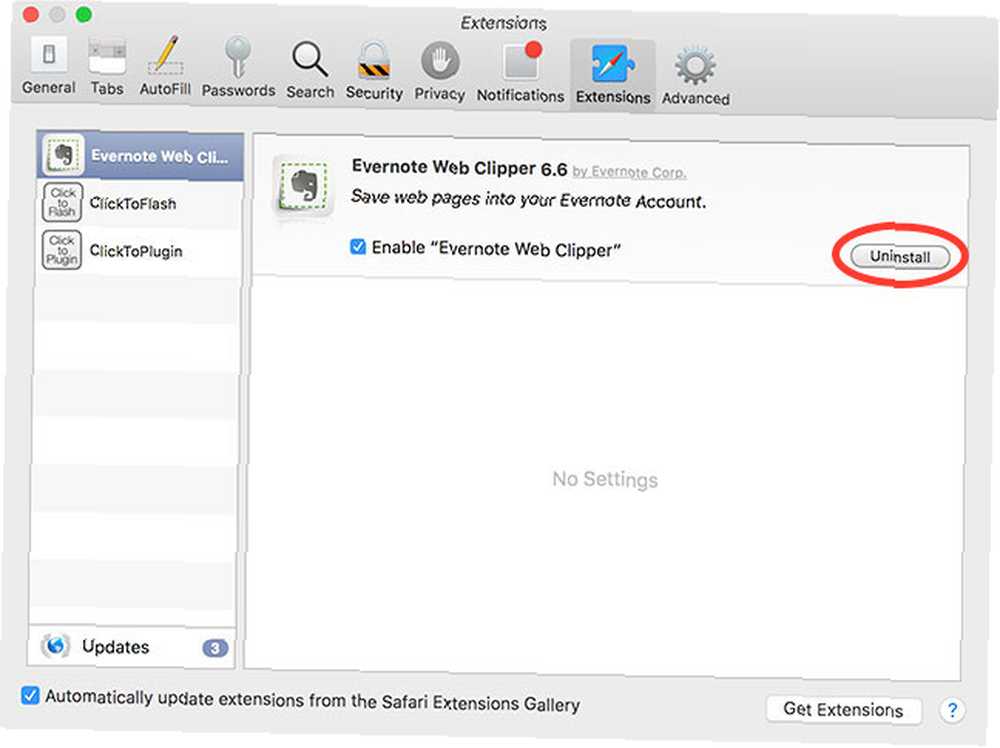

W rezultacie pytaj o każde zainstalowane rozszerzenie przeglądarki. W Safari możesz udać się do Preferencje> Rozszerzenia i kliknij przeglądarkę, aby wyświetlić Odinstaluj opcja. Niezależnie od używanej przeglądarki lepiej pozbyć się rozszerzeń, których rzadko lub nigdy nie używasz, aby zwolnić miejsce, zasoby i odebrać niechciany dostęp do danych przeglądania.

Czasami zaufane aplikacje, które są już zainstalowane, mogą narazić Cię na ryzyko, choć takich przypadków jest niewiele. W marcu 2016 r. Stwierdzono, że aktualizacja zaufanego klienta transmisji BitTorrent dla komputerów Mac została zainfekowana oprogramowaniem ransomware, które naraziło komputer Mac na ataki po zainstalowaniu aktualizacji. Na szczęście programiści wyciągnęli aktualizację i wydali nową wersję, a także instrukcje dotyczące całkowitego usunięcia aktualizacji.

Nie bój się

Bezpieczeństwo to jedna z rzeczy, które Apple ma w swojej historii. W miarę jak coraz więcej osób kupuje komputery Mac, a Microsoft zaostrza zabezpieczenia, twórcy szkodliwego oprogramowania często zwracają się w stronę Apple. Rzeczywistość jest taka, że wypłata jest wciąż stosunkowo niska ze względu na małą zainstalowaną bazę użytkowników, więc Twój Mac nie jest tak dużym celem, jak Ci się wydaje.

Największe zagrożenie dla komputera Mac zazwyczaj wiąże się z oprogramowaniem innych firm, takim jak wtyczki internetowe i rozszerzenia przeglądarki, które zbierają informacje. Wiele takich exploitów można wykorzystać na wielu platformach, więc wypłata jest większa. Na szczęście maleje zależność od zagrożeń bezpieczeństwa, takich jak Flash i Java, ponieważ technologie są stopniowo wycofywane na rzecz bezpieczniejszych nowoczesnych technologii.

Większość użytkowników komputerów Mac przyzwyczaja się do nie wymagania dodatkowego oprogramowania zabezpieczającego, i to w dużej mierze prawda. Nadal możesz zachować odrobinę zdrowego rozsądku. 7 porad na temat zdrowego rozsądku, które pomogą Ci uniknąć wyłapywania złośliwego oprogramowania. Dostęp do informacji i komunikacja z ludźmi z daleka to pestka. Jednocześnie jednak nasza ciekawość może szybko doprowadzić nas do ciemnych wirtualnych alejek… podczas instalowania oprogramowania i zapewniania dostępu na poziomie administracyjnym do aplikacji, które o to poproszą - po prostu dla bezpieczeństwa.

Czy kiedykolwiek miałeś zainfekowanego Maca?? Opowiedz nam o swoich problemach z bezpieczeństwem (lub ich braku) poniżej.