Mark Lucas

0

4614

1076

Prywatne przeglądanie jest prywatne, prawda? Jest w nazwie. Prywatny przeglądanie.

W 99% przypadków tak jest. Otwierasz specjalne okno w wybranej przeglądarce i używasz go do rzeczy, których wolisz nie przechowywać w historii przeglądania. Kiedy skończysz, po prostu zamknij, a wszystko zostanie zapomniane.

Tyle że nie zawsze tak jest. Istnieje kilka sposobów na wyeliminowanie prywatnego przeglądania. Niektóre z nich nawet nie wymagają tyle pracy.

Procesory graficzne Nvidia nigdy nie zapominają

Dwa lata temu kanadyjski student Evan Andersen odpalił Diablo III po wieczorze spędzonym na oglądaniu filmów dla dorosłych. Ale zamiast oglądać popularną grę typu hack-and-slash, skończył oglądać sprośne filmy, które oglądał wcześniej.

“Kiedy uruchomiłem Diablo III, nie spodziewałem się, że pornografia, na którą patrzyłem kilka godzin wcześniej, zostanie rozbryzgana na ekranie. Ale to dokładnie zastąpiło czarny ekran ładowania. Podobnie jak scena z Hollywood, gra chwilowo się zawiesiła, co uniemożliwiło próbę wyczyszczenia ekranu.”

Student elektrotechniki i informatyki, Andersen od razu wiedział, że coś jest nie tak. Nie tylko dlatego, że patrzył na YouPorna przez rzekomą tarczę trybu incognito Google. Zaczął kopać.

Okazuje się, że istnieje poważna wada w sposobie, w jaki sterowniki graficzne Nvidii radzą sobie z pamięcią. Na swoim blogu Andersen mówi:

“Kiedy okno Chrome incognito zostało zamknięte, jego bufor ramki został dodany do puli wolnej pamięci GPU, ale nie został usunięty… Gdy Diablo poprosiło o własny bufor ramki, NVIDIA zaoferowała ten, z którego wcześniej korzystał Chrome. Ponieważ nie został usunięty, nadal zawierał poprzednią zawartość. Ponieważ Diablo nie usuwa samego bufora - tak jak powinno - stare okno incognito zostało ponownie wyświetlone na ekranie.”

Andersen powiedział Nvidii i Google o błędzie w 2014 roku, ale nie odpowiedział. Po prawie dwóch latach oczekiwania na poprawkę swoich zespołów bezpieczeństwa, Andersen wziął sprawy w swoje ręce i opublikował je na swoim blogu. Jest to dość standard dla każdego, kto praktykuje odpowiedzialne ujawnianie. Pełne lub odpowiedzialne ujawnianie: w jaki sposób ujawniane są luki w zabezpieczeniach Pełne lub odpowiedzialne ujawnianie: w jaki sposób ujawniane są luki w zabezpieczeniach Luki w popularnych pakietach oprogramowania są cały czas wykrywane, ale w jaki sposób są zgłaszane programistom i jak hakerzy dowiadują się o lukach, które mogą wykorzystać? .

W chwili pisania tego tekstu Nvidia nie opublikowała jeszcze poprawki.

Odcisk palca na płótnie

Pliki cookie można usunąć. Możesz zainstalować AdBlock. Możesz użyć sieci VPN, która blokuje moduły śledzące reklamy, podobnie jak SurfEasy chroni dane mobilne i korzystanie z sieci za pomocą SurfEasy VPN [prezent] Chroń dane mobilne i wykorzystanie sieci za pomocą SurfEasy VPN [prezent] W sklepie Google Play znajdziesz cała masa klientów VPN na urządzenia z Androidem, ale niewielu z nich jest tak aktualnych i niezawodnych jak SurfEasy. SurfEasy oferuje 3-poziomową strukturę konta: bezpłatny, mobilny ... Możesz włączyć tryb incognito. Możesz używać laptopa w jaskini, kucając pod klatką Faradaya. Ale odciski palców na płótnie Odciski palców na płótnie śledzą Cię wszędzie. Oto dlaczego powinieneś się martwić, że odciski palców na płótnie śledzą Cię wszędzie. Oto powód, dla którego powinieneś się martwić, aby wszystko to zniszczyć bez potu.

Jak to działa? Używając Canvas API HTML5 (interfejs programowania aplikacji Czym są interfejsy API i jak otwarte interfejsy API zmieniają Internet Czym są interfejsy API i jak otwarte interfejsy API zmieniają Internet Czy zastanawiałeś się kiedyś, jak programy na komputerze i odwiedzane strony internetowe „ rozmawiać ze sobą?), tworzy ukrytą linię lub obraz, który identyfikuje ten konkretny komputer. Najważniejsze jest to, że każdy token identyfikacyjny jest praktycznie unikatowy dla każdego komputera, chociaż możliwe jest wystąpienie kolizji.

Ta wyjątkowość wynika z szeregu obliczeń uwzględniających różne atrybuty komputera. Wszystko, od konfiguracji GPU, przez przeglądarkę, po jakie wtyczki są zainstalowane, tworzy token.

Jedyny pewny ogień sposobem na pokonanie tego jest uniemożliwienie korzystania z elementu Canvas na stronie, na której się znajdujesz. Aby to zrobić, musisz zainstalować starszą przeglądarkę (nadal możesz pobrać program Internet Explorer 6 Jak pobrać program Internet Explorer 6 (jeśli naprawdę tego potrzebujesz) Jak pobrać program Internet Explorer 6 (jeśli naprawdę potrzebujesz) Istnieją wciąż niektórzy ludzie używają Internet Explorera 6 do dziś i mają kilka ważnych powodów. Oto, jak możesz go używać, jeśli potrzebujesz., dziwnie) lub wyłączyć JavaScript. Będzie to miało negatywny wpływ na komfort przeglądania, ponieważ większość witryn jest beznadziejnie zależna od JavaScript i bez niego nie będzie działać poprawnie. Z tego powodu James Bruce opisał to jako część swojej Trifecta zła Internet AdBlock, NoScript & Ghostery - The Trifecta Of Evil AdBlock, NoScript & Ghostery - The Trifecta Of Evil W ciągu ostatnich kilku miesięcy skontaktowałem się z spora liczba czytelników, którzy mieli problemy z pobraniem naszych przewodników lub dlaczego nie widzą przycisków logowania lub komentarzy nie ładują się; i w… .

Człowiek pośrodku widzi wszystko

Przeglądanie w trybie incognito działa naprawdę tylko w przeglądarce. Gdy pakiet opuści komputer i zacznie się przedzierać przez rozległy obszar Internetu do miejsca docelowego, wszystkie zakłady są wyłączone.

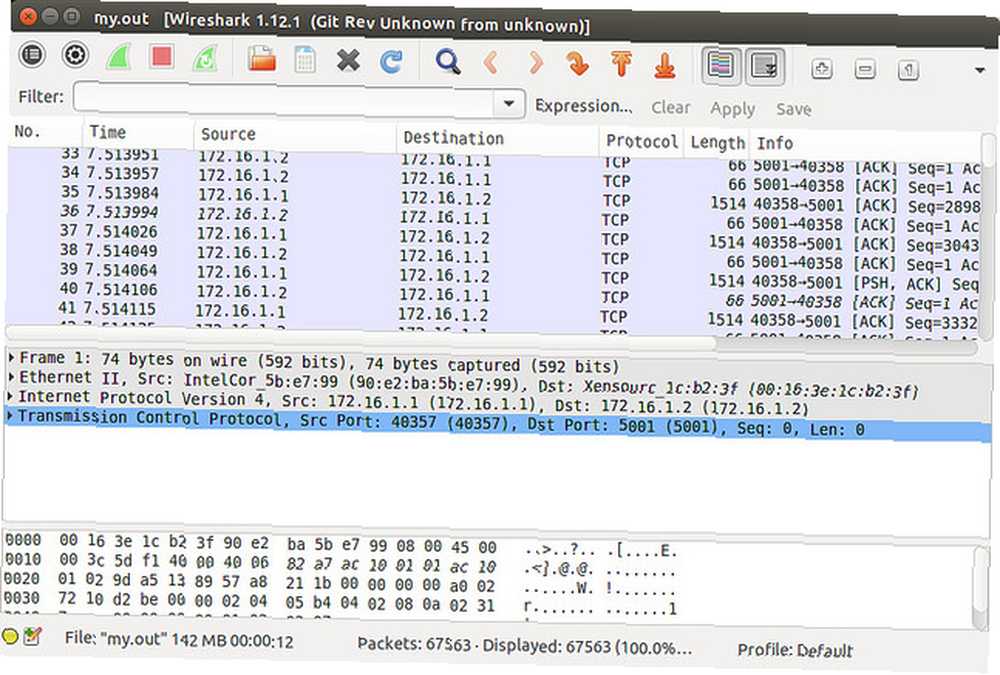

Jeśli ktoś siedzi w tej samej sieci lokalnej co Ty, może przechwytywać ruch w czasie rzeczywistym. Wymagane oprogramowanie nie jest szczególnie egzotyczne. To tylko Wireshark.

Kolejnym zagrożeniem jest możliwość działania jako węzeł na ścieżce, którą pakiet przenosi z komputera do miejsca docelowego. Jednym z najczęstszych przejawów tego zjawiska jest nieuczciwe hotspoty, w których ludzie tworzą sieci bezprzewodowe z zamiarem nakłonienia ludzi do połączenia się z nimi, aby mogli przechwytywać i analizować cały ruch przechodzący przez sieć. Nazywa się to atakiem Man in the Middle. Czym jest atak Man-in-the-Middle? Wyjaśnienie żargonu bezpieczeństwa Czym jest atak typu man-in-the-middle? Wyjaśnienie żargonu bezpieczeństwa Jeśli słyszałeś o atakach typu „człowiek w środku”, ale nie masz pewności, co to znaczy, ten artykuł jest dla Ciebie. .

Jest kilka rzeczy, które możesz zrobić, aby temu zaradzić. Po pierwsze, zainstaluj wtyczkę HTTPS Everywhere Zaszyfruj przeglądanie Internetu za pomocą HTTPS Everywhere [Firefox] Zaszyfruj przeglądanie Internetu za pomocą HTTPS Everywhere [Firefox] HTTPS Everywhere jest jednym z tych rozszerzeń, które umożliwia tylko Firefox. Opracowany przez Electronic Frontier Foundation, HTTPS Everywhere automatycznie przekierowuje Cię do zaszyfrowanej wersji stron internetowych. Działa w Google, Wikipedii i…, dostępnych w Chrome i FireFox. Jak sama nazwa wskazuje, to siły Połączenia SSL, jeśli to możliwe. Chociaż nie jest to pewne rozwiązanie, pomaga. Warto zauważyć, że HTTPS Everywhere może mieć niekorzystny wpływ na niektóre strony internetowe. Wiem, że na tej konkretnej stronie internetowej można wprowadzić pewne usterki wizualne.

Po drugie, możesz użyć VPN Czym jest tunel VPN i jak go skonfigurować Czym jest tunel VPN i jak go skonfigurować. Zasadniczo tunelują one twoje połączenie przez bezpieczne połączenie, uniemożliwiając każdemu w sieci zobaczenie, co robisz.

Złośliwe oprogramowanie i rozszerzenia przeglądarki

Chciałbym krótko powiedzieć po stronie oprogramowania, w jaki sposób można pokonać tryb incognito. Częściowo, ponieważ wiele z nich jest oczywistych. Jeśli na twoim komputerze jest mnóstwo złośliwego oprogramowania i wirusów, żaden tryb incognito nie zapewni ci bezpieczeństwa.

Jeśli każde naciśnięcie klawisza jest śledzone przez keyloggera, naciśnięcie CTRL-SHIFT-N nie poprawi nagle twojej prywatności ani bezpieczeństwa. Najlepiej po prostu wyczyść maszynę i zacznij od nowa. Jest to coś, co zostało znacznie uproszczone Jak zresetować system Windows 10 lub użyć Przywracania systemu Jak przywrócić system Windows 10 lub Przywrócić system Dowiedz się, jak Przywracanie systemu i Przywracanie systemu może pomóc przetrwać wszelkie katastrofy Windows 10 i przywrócić system. w nowszych wersjach systemu Microsoft Windows.

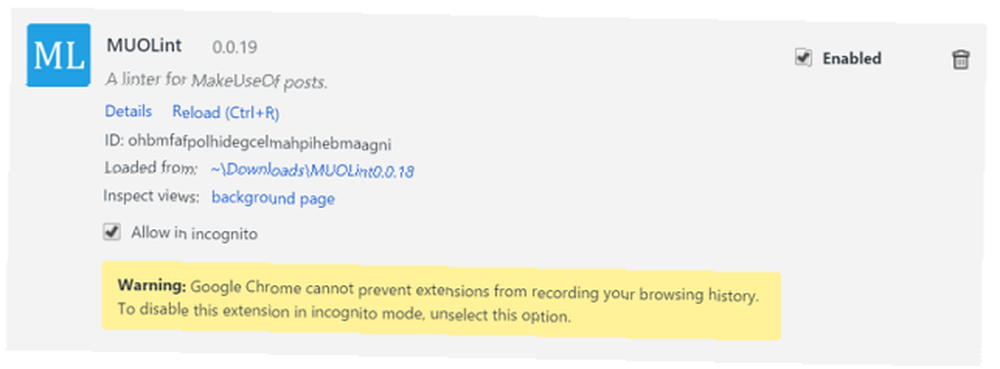

Jednym z potencjalnych wektorów ataku przeciwko trybowi incognito są rozszerzenia przeglądarki. Jeśli używasz rozszerzenia, które rejestruje to, co robisz online, i aktywujesz je w trybie incognito, podważasz wszelkie korzyści dla prywatności wynikające z używania trybu incognito.

Tryb incognito: Poznaj swoje granice

Tryb incognito jest świetny, jeśli chcesz przeglądać Internet bez zostawiania śladu, lokalnie. Pamiętaj jednak, że nie jest to pewny sposób na pozostanie w sieci. Można to łatwo podważyć; od podejrzanego sterownika GPU, do nieuczciwego rozszerzenia Chrome, a nawet człowieka w środku ataku.

Czy prywatne przeglądanie Cię zawiodło? Opowiedz mi o tym w komentarzach poniżej.

Zdjęcie: WireShark (zrzuty ekranu z systemu Linux)