Peter Holmes

0

1246

146

Z hollywoodzkim glamowaniem hakowania Jak Hollywood glamatyzuje hakowanie - i dlaczego to jest głęboko błędne [Opinia] Jak Hollywood glamouryzuje hackowanie - i dlaczego to jest głęboko błędne [opinia] Co jeśli mógłbyś włamać się do systemu komputerowego swojej szkoły i „podkręcić” swoją frekwencję ? Dokonano tego w filmie z 1986 roku Ferris Bueller's Day Off, w którym ponownie wystąpił Matthew Broderick. A gdybyś mógł zhakować… łatwo jest myśleć o grupach hakerów jako o romantycznych rewolucjonistach na zapleczu. Ale kim oni naprawdę są, co reprezentują i jakie ataki przeprowadzili w przeszłości?

Co tydzień widzimy historie nieustraszonego hakera 10 najbardziej znanych i najlepszych hakerów na świecie (i ich fascynujących historii) 10 najbardziej znanych i najlepszych hakerów na świecie (i ich fascynujących historii) Hakerzy w białych kapeluszach a hakerzy w czarnych kapeluszach. Oto najlepsi i najbardziej znani hakerzy w historii oraz to, co robią dzisiaj. lub grupa hakerów siejąca spustoszenie dzięki swojej wiedzy technicznej. Banki okradzione z milionów dzięki tajemniczemu złośliwemu oprogramowaniu lub zhakowane dokumenty wyciekły z międzynarodowej korporacji. Nie wspominając o milionach małych witryn i niewinnych (i bardziej złowrogich) kont na Twitterze, które są wyłączane. Przykłady są ciągłe. Ale kiedy się temu przyjrzysz, wiele głównych ataków często można przypisać kilku wybitnym grupom hakerów.

Rzućmy okiem na kilka z tych grup i ich motywację.

Anonimowy: zdecentralizowany, ale zjednoczony

Zdecydowanie najbardziej znaną i dobrze nagłośnioną grupą hakerów jest Anonimowy. Jest to podziemna, międzynarodowa sieć prawie anarchistycznych „haktystów”, która powstała w 4Chan, kontrowersyjnej tablicy ogłoszeń opartej na obrazach. Kolektyw jest znany opinii publicznej od 2008 r., Kiedy wydał film na YouTube (powyżej), który nadaje ton temu, co miało nadejść. Właśnie w tym filmie po raz pierwszy wypowiedziano niedoszły slogan grupy.

Wiedza jest darmowa. Jesteśmy anonimowi. Jesteśmy Legionem. Nie wybaczamy. My nie zapominamy. Spodziewaj się nas.

W swoim pierwszym wywiadzie od czasu zostania informatorem FBI wyjaśnia były anonimowy członek Hector Monsegur “Anonimowy to pomysł. Pomysł, w którym wszyscy moglibyśmy być anonimowi… Wszyscy moglibyśmy pracować razem jako tłum - zjednoczeni - moglibyśmy powstać i walczyć z uciskiem.”

Od tego czasu tajemnicza grupa przeprowadziła liczne ataki na strony internetowe ministerstw, polityków, międzynarodowych organizacji, Kościoła Scjentologii i setek kont ISIS na Twitterze (by wymienić tylko kilka). Należy jednak zauważyć, że ponieważ Anonmyous jest całkowicie zdecentralizowany, nie ma konkretnego „przywództwa” kierującego tymi kampaniami. Większość ataków będzie składać się z zupełnie różnych osób, które mogą nawet pracować nad własnymi celami.

Jedną z najbardziej dalekosiężnych kampanii grupy był atak przeprowadzony przeciwko PayPal, VISA i Mastercard (Operacja Avenge Assange) w odpowiedzi na smycz zawieszoną na szyi Wikileaks.

W efekcie Wikileaks był - i nadal jest - zależny od darowizn, aby utrzymać się na powierzchni. Rząd Stanów Zjednoczonych zmobilizował plany, aby uczynić te darowizny prawie niemożliwymi, a tym samym zdławić zdolność strony do dalszego działania. Anonimowi nie spodobał się ten ruch, więc przeciwdziałał mu, wykorzystując (bardzo) skuteczne narzędzie Low Orbit Ion Cannon (LOIC). To narzędzie pozwoliło prawie każdemu pomóc w atakach Denial-of-Service (DDOS) na te gigantyczne strony internetowe, tymczasowo rzucając je na kolana i tracąc firmy miliony dolarów w tym procesie.

Po prawdopodobnym „sukcesie” tego ataku Anonim zaczął działać w znacznie bardziej politycznej sferze, atakując meksykańskie kartele narkotykowe (które zakończyły się niepowodzeniem), witryny powiązane z pornografią dziecięcą oraz strony rządowe Izraela (w odpowiedzi na ataki na Palestynę).

Sposób, w jaki Anonymous uruchamia te ataki, stał się prawie tradycją dla grupy: atak DDOS. W tym miejscu serwer strony jest zalany tak dużą ilością danych (pakietów), że nie jest w stanie poradzić sobie z presją. Ogólnie rzecz biorąc, witryna przechodzi w tryb offline, dopóki nie pojawią się niektórzy technicy, aby rozwiązać problem, lub dopóki Anonimowy nie zaprzestanie bombardowania. W fantastycznym utworze NewYorker o Anonimowym David Kushner cytuje wojskowe podejście byłego Anona Christophera Doyona do ataków DDOS grupy:

PLF: UWAGA: Każdy, kto popiera PLF lub uważa nas za swojego przyjaciela - lub którym zależy na pokonaniu zła i ochronie niewinnych: Operacja Peace Camp jest ŻYWA i trwa akcja. CEL: www.co.santa-cruz.ca.us. Fire At Will. Powtórz: POŻAR!

Jednak taktyka Anonimowego wykracza poza te „tradycyjne” ataki DDOS. W 2011 r. Anonimowi zwrócono uwagę na Tunezję (operacja Tunezja). Korzystając z kontaktów i umiejętności, którymi dysponowali, grupa zapewniła, że rewolucja na ulicach zyskała szerokie relacje w mediach, zhakowała strony rządowe i rozdała protestującym pakiety „opieki”. Te pakiety opieki zostały rozprowadzane na różnych wiecach na całym świecie, oferując skrypty, które można wykorzystać, aby zapobiec przechwyceniu przez rząd, między innymi rewolucjonistom.

Pod względem całości cele z Anonimowego, zostały one dość wyraźnie nakreślone w oświadczeniu publikującym Operację Avenge Assange. To, czy grupa zamierza realizować te cele we właściwy czy niewłaściwy sposób, jest otwarte na debatę, ale z pewnością jest to krok od podejścia „robić to dla LULZ”, które wiele osób kojarzy z innymi aktami obywatelskiego nieposłuszeństwa.

Chociaż nie jesteśmy zbytnio powiązani z WikiLeaks, walczymy z tych samych powodów. Chcemy przejrzystości i przeciwstawiamy się cenzurze… Dlatego zamierzamy wykorzystać nasze zasoby do podnoszenia świadomości, atakowania tych i wspierania tych, którzy pomagają prowadzić nasz świat do wolności i demokracji.

Syryjska Armia Elektroniczna (SEA): Wspieranie Baszara al-Assada

Jednak nie wszyscy hakerzy walczą o bardziej lewicowe, liberalne ideały. W 2012 roku Anonymous i Syryjska Armia Elektroniczna zaczęły wymieniać ataki i groźby, które prowadzą do Anonimowego „ogłoszenia cyberwojny” w SEA (patrz powyższe wideo i odpowiedź SEA tutaj)

Od 2011 r. Wysoce aktywna SEA nie działa na rzecz syryjskiego reżimu prezydenta Baszara al-Assada. Logiczne jest zatem, że SEA atakuje zachodnie media, które publikują antysyryjskie wiadomości. Studenci (twierdzący, że mają powiązania z libańską islamistyczną grupą bojowników Hezbollah) za tymi atakami zyskali szacunek od internetowych firm ochroniarskich po zhakowaniu setek stron internetowych. Wybitnymi celami są New York Times, CBC i The Washington Post, co powoduje, że wielu jest głęboko zaniepokojonych motywami politycznymi stojącymi za grupą.

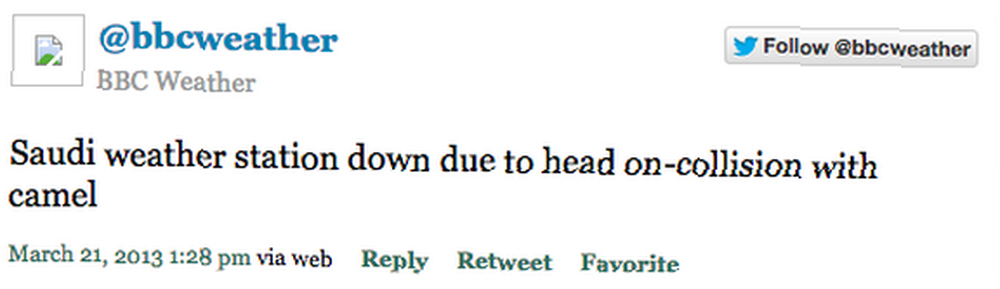

Używając złośliwego oprogramowania, ataków DDOS, deflacji, spamowania i phishingu, zespół patriotyczny był płodny zarówno pod względem ataków, jak i psot. Z drugiej strony, gdy grupa zhakowała konto BBC Weather na Twitterze, nie wyrządzono większych szkód:

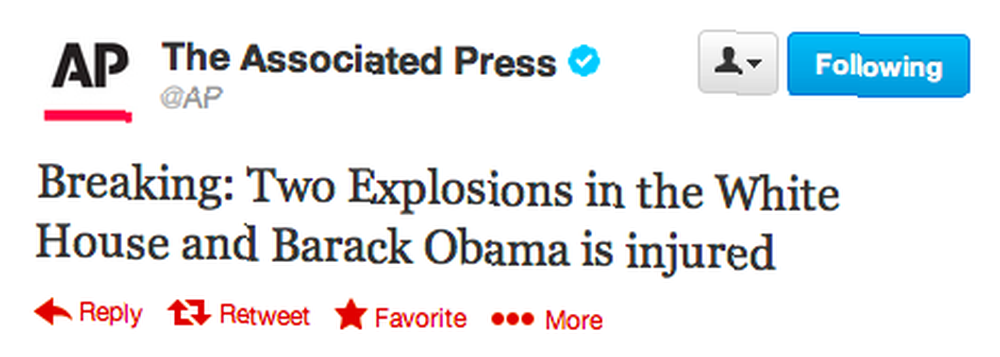

Po ciemnej stronie grupa jest dobrze znana z ataków typu phishing typu spear-phishing w celu uzyskania danych logowania do kont Gmail, profili w mediach społecznościowych i innych. W dniu 23 kwietnia 2013 r. Takie podejście doprowadziło do oszustwa na Twitterze z konta agencji prasowej Associated Press. Fałszywie stwierdzono, że w Białym Domu doszło do eksplozji, podczas której prezydent Obama został ranny w wyniku wybuchu. Nieszkodliwy dowcip na pierwszy rzut oka, ale w rzeczywistości doprowadziło to do spadku indeksu S&P 500 o wartości 136 miliardów dolarów w ciągu około 2 minut.

Aby zagłębić się jeszcze głębiej w króliczą nizinę, SEA powiązano również z udawaniem kobiet jako zwolenniczek syryjskich rebeliantów w celu kradzieży planów wojennych wykorzystywanych w trwającym konflikcie w kraju, prowadzącym do śmierci dużej liczby rebeliantów.

Chaos Computer Club (CCC): Ujawnianie luk bezpieczeństwa

Ważne jest, aby zrozumieć, że nie wszystkie grupy hakerów nalegają na stosowanie prawie wyłącznie nielegalnych środków, aby osiągnąć swój cel. Przykładem jest Chaos Computer Club. Jeśli chodzi o europejskie grupy hakerów, nie są one większe niż CCC. który ma obecnie ponad 3000 członków. Od momentu powstania w Berlinie na początku lat 80. grupa promuje swoją osobistą markę liberalnej etyki, gdzie tylko się da.

To się zaczęło, gdy CCC ukradła 134 000 marek niemieckich z banku w Hamburgu, korzystając ze swojej internetowej strony Bildschirmtext, aby zwrócić pieniądze następnego dnia, aby zwrócić uwagę na wady bezpieczeństwa w systemach.

Jak wspomniano, większość ataków grupy, w przeciwieństwie do innych grup hakerów, miała miejsce przede wszystkim (ale nie zawsze) prawny. W wywiadzie dla OWNI wyjaśnia to Andy Müller-Maguhn, wczesny członek CCC “potrzebowaliśmy wielu ekspertów prawnych, którzy doradziliby nam, co możemy, a czego nie moglibyśmy włamać, i pomogli nam odróżnić czynności prawne od szarych obszarów legalności”. To bardziej życzliwe podejście do hakowania, zdaniem Müllera-Maguhna, doprowadziło do powstania CCC “uznany i uznany podmiot, ponieważ od lat 80. działa na rzecz edukacji społeczeństwa na temat technologii”.

Praktycznie wszystko, z czym zaangażowane są CCC, wynika z głębokiego pragnienia zwrócenia uwagi na niewłaściwe wykorzystanie i wady bezpieczeństwa w technologii, na której polegają zarówno my, jak i rządy. Często towarzyszy temu duży zasięg mediów, dzięki czemu wszelka nie odkryta wiedza dociera do jak największej liczby odbiorców.

Po objawieniach Snowdena entuzjazm grupy wzrósł gwałtownie, szczególnie gdy debata zmieniła się w masową inwigilację, w której skupiono się na nowym podejściu.

Muszą być konsekwencje. Praca służb wywiadowczych musi zostać poddana przeglądowi - podobnie jak ich prawo do istnienia. W razie potrzeby ich cele i metody będą musiały zostać ponownie zdefiniowane ... Musimy pomyśleć o tym, w jaki sposób przetwarzane są te [udostępnione] dane i gdzie można je ponownie ujawnić. To nie tylko wyzwanie na 2015 rok, ale na kolejne 10 lat.

Członek CCC Falk Garbsch (przez DC)

Jako kilka przykładów ich exploitów, we wczesnych dniach CCC, można się spodziewać, że grupa protestuje przeciwko francuskim próbom nuklearnym i kradnie pieniądze na żywo w telewizji wykorzystanie wad w technologii Microsoft ActiveX (1996) i złamanie algorytmu szyfrowania COMP128 karty klienta GSM, co niepokojąco pozwala na klonowanie karty (1998).

Niedawno w 2008 r. CCC zwróciło uwagę na poważne wady federalnego konia trojańskiego, z którego korzystał wówczas niemiecki rząd. Twierdzono, że technologia ta jest sprzeczna z orzeczeniem Trybunału Konstytucyjnego, a niektóre jej wady omówiono w komunikacie prasowym grupy na ten temat:

Złośliwe oprogramowanie może nie tylko wysysać poufne dane, ale także oferuje funkcję zdalnego sterowania lub funkcji backdoor do przesyłania i wykonywania dowolnych innych programów. Znaczące wady projektowe i wdrożeniowe sprawiają, że wszystkie funkcje są dostępne dla każdego w Internecie.

Jednak kampanie CCC nie były tego rodzaju. Jeden z ich wczesnych projektów dotyczył sprzedaży kodu źródłowego uzyskanego nielegalnie z amerykańskich systemów korporacyjnych i rządowych, bezpośrednio do radzieckiego KGB, a także wielu innych mniej spornych projektów.

Jako kilka przykładów, “Arkada”był największym na świecie pokazem świetlnym organizowanym przez Chaos Computer Club. Kolektyw prowadzi także cotygodniowy program radiowy (niemiecki), organizuje coroczne warsztaty wielkanocne o nazwie Easterhegg i organizuje największe w Europie doroczne spotkanie hakerów - Kongres Komunikacji Chaosu.

Tarh Andishan: odpowiedź Iranu na Stuxnet

Jak dotąd wspomniane ataki rzadko, jeśli w ogóle, groziły milionom obywateli świata ogromnym niebezpieczeństwem. Jednak w ciągu ostatnich kilku lat trend ten zmienił się wraz z nadejściem Tarha Andishana i ich nieustannej pogoni za kontrolą nad bardzo ważnymi systemami i technologiami.

Z około 20 członkami, z których większość ma rzekomo siedzibę w Teheranie w Iranie (wraz z innymi członkami peryferyjnymi na całym świecie), Tarh Andishan pokazuje, do czego może być naprawdę wyrafinowana grupa hakerów.

Rozzłoszczony przez poważnie uszkodzoną sieć komputerową dzięki atakowi robaka Stuxnet (rzekomo stworzonemu przez USA i Izrael) rząd irański drastycznie zintensyfikował wysiłki w zakresie cyberobrony, a Tahr Andishan oznacza „innowatorzy„w Farsi - urodził się.

Korzystając ze zautomatyzowanych, podobnych do robaków systemów rozprzestrzeniania się, backdoorów, wstrzykiwania SQL, a także innych taktyk dużego kalibru, grupa ta przeprowadziła wiele ataków na wybitne agencje, systemy rządowe i wojskowe oraz prywatne firmy na całym świecie pod został nazwany „Cleaver operacji”.

Według firmy ochroniarskiej Cylance, Operacja Cleaver atakowała 16 krajów i sugeruje to “pojawiła się nowa globalna siła cybernetyczna; taki, który już skompromitował część najbardziej krytycznej infrastruktury na świecie” w tym serwery amerykańskiej marynarki wojennej, systemy stojące za wieloma wiodącymi światowymi firmami, szpitalami i uniwersytetami.

W ubiegłym roku założyciel Cylance'a Stuart McClure stwierdził w wywiadzie dla TechTimes, że “Nie szukają wzorów kart kredytowych ani mikroczipów, wzmacniają kontrolę nad dziesiątkami sieci, które, jeśli zostaną okaleczone, wpłyną na życie miliardów ludzi… Ponad dwa lata temu Irańczycy wdrożyli złośliwe oprogramowanie Shamoon na saudyjskim Aramco, jak dotąd najbardziej niszczycielski atak na sieć korporacyjną, niszczący cyfrowo trzy czwarte komputerów Aramco.”

Jako bardziej krajowy przykład zasięgu grupy hakerów, kolektyw ten podobno uzyskał pełny dostęp do bram linii lotniczych i systemów bezpieczeństwa, dając grupie najwyższą kontrolę nad danymi uwierzytelniającymi pasażerów / bram. Te przykłady to tylko kilka spośród wielu, o których wspomina raport Cylance'a na temat Tarha Andishana (PDF). Raport twierdzi, że większość ich ustaleń została pominięta z powodu “poważne zagrożenie dla bezpieczeństwa fizycznego świata.” którą grupa rzekomo teraz stanowi.

Złożoność i przerażające możliwości przedsięwzięć Tarha Andishana zdecydowanie sugerują, że jest to sponsorowany przez państwo kolektyw hakerów, który (jak dotąd) nie ma jasnych celów ani ambicji, ale ma przerażającą zdolność do narażenia nawet najbezpieczniejszych systemów.

To tylko wierzchołek góry lodowej

Te cztery przykłady to tylko wierzchołek góry lodowej, jeśli chodzi o grupy hakerów. Od Lizard Squad po APT28, sieć jest zalana grupami, które szukają kompromisu w systemach, czy to dla korzyści politycznych, czy po prostu dla lulz. Jednak tylko nieliczni są odpowiedzialni za dużą część bardziej nagłośnionych ataków, które widzimy w mediach. Czy zgadzamy się z ich podejściem, czy nie. Jaka jest różnica między dobrym hakerem a złym hackerem? [Opinia] Jaka jest różnica między dobrym hakerem a złym hackerem? [Opinia] Co jakiś czas słyszymy coś w wiadomościach na temat hakerów, którzy usuwają strony, wykorzystują wiele programów lub grożą przedostaniem się do obszarów o wysokim poziomie bezpieczeństwa, do których nie powinni należeć. Ale jeśli… ich możliwości są czasami szokujące i prawie zawsze imponujące. „Kultura hakerów” nie jest jednak czymś, co odchodzi, i możemy spodziewać się więcej tego rodzaju działań w przyszłości, a wraz z upływem czasu będzie ono coraz bardziej wyrafinowane.

Wszystko, co możemy zrobić, to mieć nadzieję, że jego negatywne wyniki zostaną w jakiś sposób ograniczone do minimum.

Co sądzisz o tego rodzaju działalności online? Czy jest to nieunikniony aspekt nowoczesnej technologii, czy też jest to coś, co my mieć zacieśnić?

Źródło zdjęcia: Anonymous en la operación Goya autorstwa Gaelx za pośrednictwem Flickr