Michael Cain

0

4782

729

Dzieci urodzone zaledwie dziesięć lat temu mają znacznie więcej umiejętności technicznych niż ich rodzice. To fałszywe poczucie umiejętności technicznych prowadzi wiele dzieci do infekowania komputerów domowych i urządzeń rodziców złośliwym oprogramowaniem.

O ile rodzic nie ma pracy w dziedzinie technologii, jego wiedza na temat technologii znacznie przekracza własne. Może to być niebezpieczne na wiele sposobów.

Więc co możesz z tym zrobić?

Rodzice: odzyskaj kontrolę

Wielu rodziców może wiedzieć wystarczająco dużo, aby zainstalować oprogramowanie do monitorowania rodziców Kompletny przewodnik po kontroli rodzicielskiej Kompletny przewodnik po kontroli rodzicielskiej Świat urządzeń podłączonych do Internetu może być dla rodziców przerażający. Jeśli masz małe dzieci, zapewniamy Ci ochronę. Oto wszystko, co musisz wiedzieć o konfigurowaniu i korzystaniu z kontroli rodzicielskiej. na komputerach lub urządzeniach mobilnych, z których korzystają dzieci.

Niestety, nie jest to zwykle skuteczne, ponieważ każdy, kto ma podstawową wiedzę na temat podstawowych narzędzi hakerskich, może ominąć oprogramowanie do monitorowania rodziców 7 sposobów, w jakie Twoje dzieci mogą ominąć oprogramowanie do kontroli rodzicielskiej 7 sposobów, w jakie Twoje dzieci mogą ominąć oprogramowanie do kontroli rodzicielskiej Tylko dlatego, że zainstalowałeś zabezpieczenia net w oprogramowaniu do kontroli rodzicielskiej nie oznacza, że twoje dzieci nie znajdą sposobu na poruszanie się po nim. Oto jak to zrobią! .

Istnieją znacznie bardziej skuteczne sposoby kontrolowania tego, co robią dzieci w Internecie, a do tego nie potrzebujesz doktoratu z informatyki..

Przestrzeganie tego prostego przewodnika pozwoli ci odzyskać kontrolę nad tym, co dzieje się w Twojej sieci domowej.

Niebezpieczeństwa związane z wychowywaniem skryptu

Wzrost ruchu hakerskiego, takiego jak Anonimowy, oraz niezliczone filmy i programy telewizyjne gloryfikujące hakowanie komputerowe, dały początek popularności “hakerstwo” wśród dzieci i młodzieży. Jest to szczególnie prawdziwe w przypadku dzieci, które były karmione na iPadzie.

Rzeczywistość jest taka, że nie potrzebujesz zaawansowanych umiejętności kodowania ani dyplomu informatyki, aby wejść do mrocznego świata hakowania.

Przykładem może być 20-letni Kenneth Currin Schuchman z Vancouver w stanie Waszyngton, odpowiedzialny za opracowanie ogromnego botnetu, który zhakował ponad 500 000 routerów internetowych na całym świecie.

Śledczy federalni wyśledzili atak do tego, co nazwali “hakowanie amatora” znany jako “Nexus Zeta”, częsty plakat na forach hakerów. Ocenili go jako amatora z powodu braku wiedzy o hakowaniu, którą pokazywał na tych forach.

Jednak Schuchman wykorzystał istniejący kod hakera i narzędzia do zbudowania złośliwego botnetu, którego federalni śledczy widzieli tylko od bardziej wyrafinowanych grup hakerów.

Jeśli nie sądzisz, że twój mały początkujący haker mógłby kiedykolwiek wpaść w takie kłopoty, zastanów się, że Schuchman był bezrobotnym, niepełnosprawnym 20-latkiem mieszkającym z ojcem. Nie odbył formalnego szkolenia komputerowego i nie miał środków na zakup zaawansowanych systemów komputerowych. Pracował w swojej sypialni i bawił się na forach hakerów, używając podstawowych narzędzi i kodu.

Schuchman stoi teraz w obliczu zarzutów federalnych i prawdopodobnie więzienia.

Jak hakowanie twojego dziecka może na ciebie wpłynąć

Moja rodzina często zwraca się do mnie o poradę techniczną. W jednym przypadku matka rodziny skontaktowała się ze swoim iPhone'em, wiadomościami SMS, a nawet hakerami przejęła konta bankowe.

Powiedziała, że podejrzewa, że jedno lub więcej jej dzieci jest zainteresowanych “hakerstwo”. Ten fakt wywołał alarm z wielu powodów.

Jeśli Twoje dziecko hakuje, komputery i urządzenia mogą zostać zagrożone w następujący sposób.

Pirackie lub wolne oprogramowanie (trojany)

Posiadanie dziecka zainteresowanego hakowaniem zwiększa prawdopodobieństwo zarażenia się aplikacją konia trojańskiego.

ZA Koń trojański to aplikacja zamaskowana jako pozornie niewinna aplikacja. Może to być proste narzędzie do hakowania lub piracki film lub gra pobrane z ciemnej sieci. Najlepsze ciemne strony internetowe, których nie znajdziesz w Google. Najlepsze ciemne strony internetowe, których nie znajdziesz w Google. Ciemna sieć nie jest dla wszystkich. , ale warto zbadać niektóre jego części. Oto najlepsze ciemne strony internetowe. .

Jest to niebezpieczna infekcja, ponieważ może tworzyć backdoor na komputerze, modyfikować pliki lub kraść poufne informacje.

I nie potrzebujesz poufnych informacji do przechowywania na komputerze, aby uzyskać do nich dostęp. Trojan może używać narzędzi do rejestrowania naciśnięć klawiszy w celu śledzenia naciśnięć klawiszy podczas wpisywania hasła na stronach bankowych lub kart kredytowych.

The Dark Web

Dzieci, które w to wierzą “hakerzy” są często pierwszymi, którzy nurkują w ciemną sieć. Najlepsze ciemne strony internetowe, których nie znajdziesz w Google. Najlepsze ciemne strony internetowe, których nie znajdziesz w Google. Ciemna sieć nie jest dla wszystkich, ale warto zapoznać się z niektórymi to. Oto najlepsze ciemne strony internetowe. . W większości przypadków wymaga to użycia sieci Tor do pobrania pirackiej muzyki, filmów i innych.

Niestety, użyty w niewłaściwy sposób, może również dostarczać złośliwe oprogramowanie lub inne wirusy.

Jeśli uzyskujesz dostęp do serwerów znajdujących się w samej sieci Tor, jest to względnie bezpieczne, o ile pobierane pliki nie są same zainfekowane.

Zagrożenie pojawia się wtedy, gdy sieć Tor jest używana do uzyskania dostępu do zwykłego Internetu. “Wyjdź z węzłów” to serwery, na których ruch Tora jest kierowany do sieci, aw przeszłości istniały przykłady pozbawionych skrupułów węzłów wyjściowych. 6 sposobów, aby chronić się przed zagrożonymi atakami Tor Exit Nodes 6 sposobów, aby chronić się przed zagrożonymi atakami Tor Exodes Węzły Tor jest potężny do ochrony online prywatność, ale nie jest idealna. Oto, jak uchronić się przed zagrożonymi węzłami wyjściowymi Tora. zagrażając bezpieczeństwu tego ruchu.

Węzły wyjściowe mogą próbować:

- Kradnij hasła

- Wprowadzaj złośliwy kod do zaufanych plików do pobrania

- Kradnij dane osobowe

Dla dzieci korzystanie z sieci Tor jest tylko jednym z aspektów czucia się hakerem. Niestety mogą nie do końca zrozumieć konsekwencje takich rzeczy, jak węzły wyjściowe lub wstrzyknięty złośliwy kod.

A jeśli twoje dziecko korzysta z sieci Tor, aby uzyskać dostęp do dowolnego konta (takiego jak Apple ID lub konto Facebook) za pomocą niezaszyfrowanych kanałów, twoje konta mogą zostać naruszone.

Jak odzyskać kontrolę (dla rodziców)

Jeśli odkryłeś, że twoje dzieci aktywnie hakują, musisz natychmiast zrobić kilka czynności, aby wyczyścić swoje urządzenia i chronić swoją sieć.

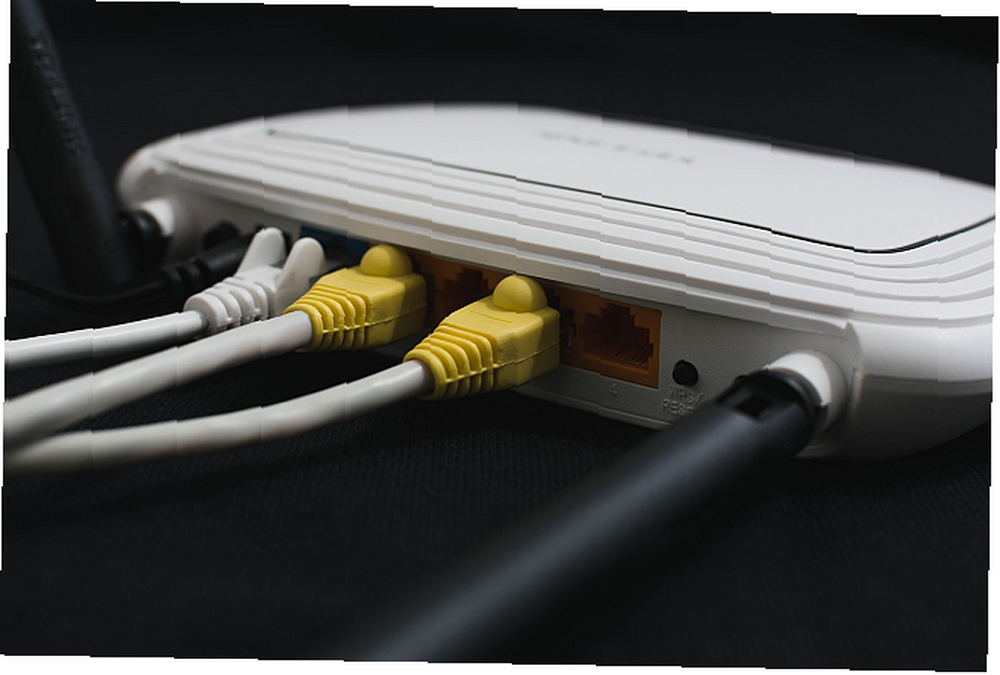

1. Zablokuj router

Pierwszą rzeczą, którą musisz zrobić jako rodzic, jest przejęcie kontroli nad Internetem. Oznacza to przejęcie kontroli nad routerem bezpośrednio u źródła, w którym internet dostaje się do twojego domu.

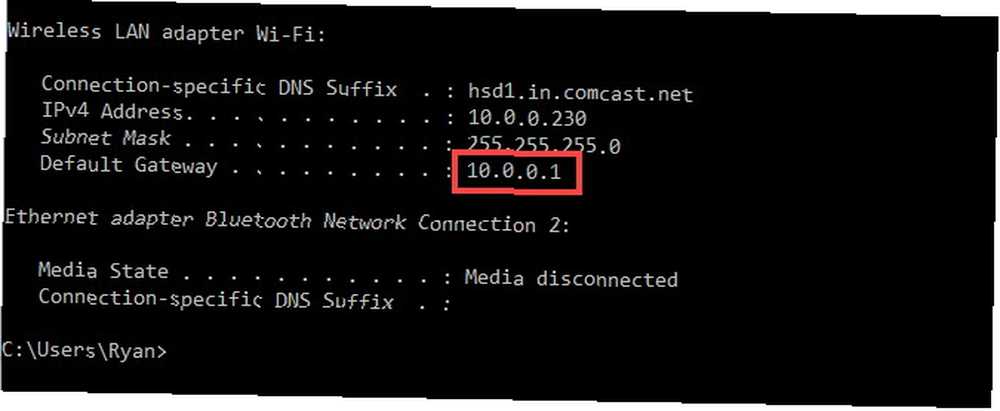

Na własnym komputerze otwórz monit CMD i wpisz: ipconfig.

Teraz otwórz przeglądarkę internetową i wpisz ten adres IP w polu URL.

Zobaczysz ekran logowania. Identyfikator logowania to zazwyczaj “Administrator”. Jeśli nie znasz hasła, prawdopodobnie pozostawiłeś router szeroko otwarty bez żadnych zabezpieczeń. Niestety jest to częsty błąd, który popełnia zbyt wiele osób. Jeśli możesz się zalogować bez wpisywania hasła, tak właśnie jest.

Pamiętaj, aby ustawić hasło administratora, którego nikt nie zgadnie.

Podczas pierwszego logowania do routera możesz zobaczyć, że zapora jest wyłączona lub ustawiona na niskim poziomie bezpieczeństwa. Powinieneś także poszukać w sieci nietypowych urządzeń, których nie rozpoznajesz.

Skontaktuj się ze swoimi dziećmi, aby zobaczyć, jakich urządzeń używają, i pamiętaj, że zostaną tu również wymienione urządzenia inteligentnego domu.

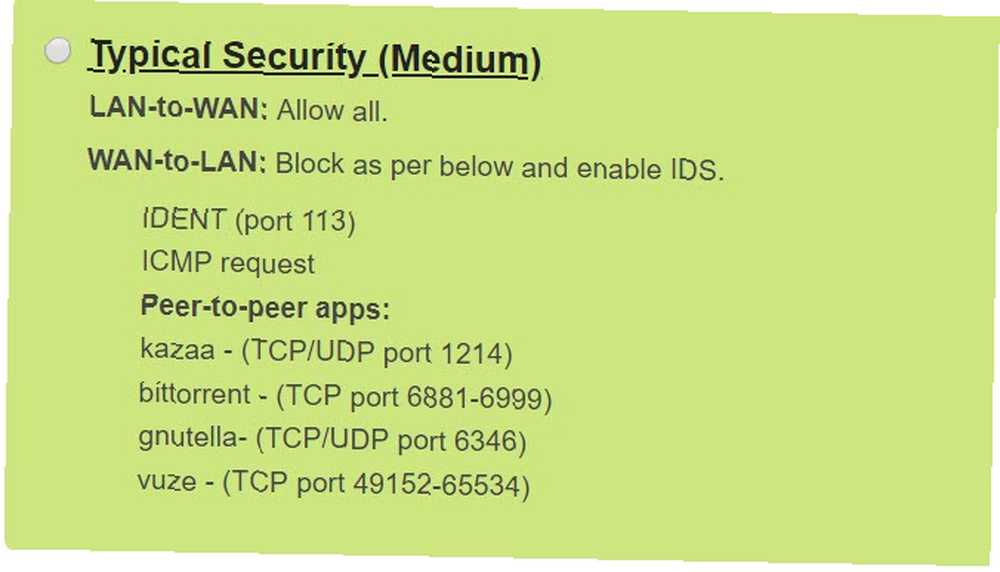

Najlepiej wybierz poziom bezpieczeństwa blokujący niebezpieczne aplikacje peer-to-peer, których dzieci używają do pobierania pirackich treści, takich jak BitTorrent.

Twój router może również mieć “kontrola rodzicielska” obszar, w którym można ściśle ograniczyć dostęp do określonych witryn lub witryn zawierających słowa kluczowe. Możesz także zezwolić na dostęp do routera tylko z określonych urządzeń i nic więcej.

Co najważniejsze, po aktualizacji hasła do routera nie podawaj go dzieciom.

Być może byli w stanie ominąć kontrolę rodzicielską na swoim komputerze lub smartfonie, ale nie będą w stanie ominąć zabezpieczeń routera, chyba że użyjesz krótkiego hasła, które łatwo zgadnąć.

Aby uzyskać więcej informacji, zobacz nasz przewodnik na temat zabezpieczania routera.

2. Zablokuj urządzenia

Większość głównych dostawców usług bezprzewodowych oferuje dziś rodzicom możliwość zastosowania zabezpieczeń i innych metod kontroli dostępu dzieci do Internetu.

Usługi takie jak ta pozwalają robić takie rzeczy jak:

- Śledzenie lokalizacji GPS

- Ogranicz czas na ekranie

- Filtrowanie zawartości

- Kontroluj, jakie aplikacje można zainstalować

Pamiętaj tylko, że zaradne dzieci, które są w trakcie hakowania, prawdopodobnie spróbują jailbreakować swojego iPhone'a lub zrootować Androida, aby mogli robić, co chcą. Możesz zainstalować aplikacje na tych telefonach, aby sprawdzić, czy zostały naruszone. Sprawdź je co najmniej raz w miesiącu.

3. Zresetuj komputery i urządzenia mobilne

Niestety, jeśli twoje dziecko aktywnie pobiera i uruchamia narzędzia hakerów w sieci lub pobiera pirackie treści, najbezpieczniejszym sposobem jest zacząć od nowa.

Jest to szczególnie ważne, jeśli podejrzewasz, że jakieś urządzenie w sieci zostało zainfekowane.

Nie będzie to łatwe, ale jest to najlepsze ubezpieczenie, że twoje gospodarstwo domowe będzie czyste od wszystkich koni trojańskich i innego złośliwego oprogramowania.

Przed wykonaniem któregokolwiek z tych kroków należy wykonać kopię zapasową ważnych dokumentów, plików, obrazów i wideo na coś takiego jak zewnętrzny dysk twardy.

- Przywróć wszystkie komputery z systemem Windows 4 sposoby przywrócenia ustawień fabrycznych komputera z systemem Windows 10 4 sposoby przywrócenia ustawień fabrycznych komputera z systemem Windows 10 Chcesz wiedzieć, jak przywrócić ustawienia fabryczne komputera? Przedstawiamy najlepsze metody resetowania komputera z systemem Windows w systemie Windows 10, 8 lub 7. do ustawień fabrycznych

- Przywróć wszystkie komputery Mac Jak ponownie zainstalować macOS na szybki i piskliwy czysty Mac Jak ponownie zainstalować macOS na szybki i piskliwy czysty Mac Potrzebujesz przywrócić Mac do ustawień fabrycznych? Oto jak zainstalować nową kopię macOS i usunąć wszystko. do ustawień fabrycznych

- Zresetuj wszystkie smartfony z Androidem pod Ustawienia, Reset kopii zapasowej

- Zresetuj wszystkie urządzenia iPhone lub iPad Jak przywrócić ustawienia fabryczne telefonu iPhone i iPad Jak przywrócić ustawienia fabryczne telefonu iPhone i iPad Zastanawiasz się, jak przywrócić ustawienia fabryczne telefonu iPhone lub iPad? Oto jak łatwo wykonać kopię zapasową, zresetować i przywrócić dane urządzenia iOS. pomysłowość

Chociaż może to wyglądać jak użycie młota do zabicia muchy, jest to konieczne.

Z doświadczenia mogę Cię zapewnić, że bardzo trudno jest ustalić, które urządzenie naruszyło twoje dane uwierzytelniające do konta bankowego lub karty kredytowej. Czyszczenie wszystkich urządzeń to jedyny sposób, aby na zawsze wyeliminować szczególnie zdeterminowanego hakera z życia.

4. Zresetuj wszystkie hasła

Po zablokowaniu routera aktywność urządzeń gospodarstwa domowego jest kontrolowana, a wszystkie urządzenia są czyste, czas zresetować wszystkie hasła do konta.

Ten krok można wykonać tylko po czyszczeniu. Jeśli jakiekolwiek oprogramowanie keyloggera działało na dowolnym urządzeniu przed czyszczeniem, haker ponownie przechwytywał nowe hasła.

Zrób listę wszystkich kont, z których korzystasz, w tym kont, na których przechowywane są informacje o karcie kredytowej lub dane bankowe.

Niektóre przykłady mogą obejmować:

- Apple Pay lub Google Pay

- PayPal

- Twój identyfikator Apple

- Wszystkie konta w mediach społecznościowych

- Wszystkie konta e-mail (zwłaszcza te używane do potwierdzania resetowania hasła)

- Konta bankowe

- Rachunki kart kredytowych

- Konta medialne, takie jak Netflix, YouTube i Amazon

Po zakończeniu resetowania wszystkich haseł całe gospodarstwo domowe powinno zostać wyeliminowane z infekcji.

Dodatkowe wskazówki bezpieczeństwa i ochrony

Jedynym sposobem na utrzymanie domu bez groźby hakerów jest przestrzeganie ścisłego zestawu protokołów bezpieczeństwa. Obciąż swoje dzieci odpowiedzialnością za te same zasady.

Najważniejszy sposób na ochronę siebie jako rodziny:

- Nie udostępniaj haseł w rodzinie

- Zachowaj indywidualne konta, takie jak Apple ID lub konta e-mail

- Unikaj zapisywania danych karty kredytowej na kontach gier, z których korzystają Twoje dzieci (np. Sieć PlayStation)

- Jeśli to możliwe, nie udostępniaj komputerów ani urządzeń inteligentnych osobom dorosłym i dzieciom w rodzinie

Jeśli twoje dzieci łamią te zasady, zabierz ich urządzenia, aby pokazać, że mówisz poważnie.

Porozmawiaj ze swoimi dziećmi o zagrożeniach

Chociaż środki te mogą wydawać się dramatyczne, skutki złośliwego oprogramowania lub oprogramowania trojańskiego prowadzącego do kradzieży tożsamości i pobierania pieniędzy z konta bankowego są znacznie bardziej dramatyczne.

Nie czekaj, aż staniesz się ofiarą. Porozmawiaj ze swoimi dziećmi o tym, co może się stać, gdy pobiorą zainfekowane pirackie treści z sieci peer-to-peer lub skorzystają z narzędzi hakerskich, którym nie można ufać.

Zamień zainteresowanie dziecka hakowaniem w produktywne zainteresowanie komputerami i technologią. Wzbudzaj zainteresowanie bezpieczeństwem komputerowym i kryptografią, ale upewnij się, że rozumieją nieodłączne niebezpieczeństwa włamań. I upewnij się, że rozumieją niebezpieczeństwa związane z pobieraniem pirackich gier. 5 Prawdziwe zagrożenia bezpieczeństwa związane z pobieraniem pirackich gier. 5 Prawdziwe zagrożenia bezpieczeństwa związane z pobieraniem pirackich gier. Piractwo w grach wideo to poważna sprawa. Nawet jeśli nie masz z tym skrupułów moralnych, te pięć niezaprzeczalnych zagrożeń bezpieczeństwa powinno zniechęcić cię do skorzystania z okazji. , filmy i inne treści.

Źródło obrazu: marcinmaslowski / Depositphotos