Owen Little

0

1653

487

Jeśli jesteś podobny do mnie, jesteś bardzo przywiązany do swojego smartfona. Używam mojego prawie stale, sprawdzając e-maile, gdy jestem poza domem; Gram w to, biorę udział w badaniach, czatuję, wchodzę w sieci społecznościowe i oglądam filmy. Używam również aparatu do fotografowania rodziny i przyjaciół.

Jeśli jesteś podobny do mnie, jesteś bardzo przywiązany do swojego smartfona. Używam mojego prawie stale, sprawdzając e-maile, gdy jestem poza domem; Gram w to, biorę udział w badaniach, czatuję, wchodzę w sieci społecznościowe i oglądam filmy. Używam również aparatu do fotografowania rodziny i przyjaciół.

Jestem pewien, że nie jestem osamotniony w tak szerokim zastosowaniu mojego przenośnego komputera multimedialnego i urządzenia komunikacyjnego. Ale czy masz zainstalowane oprogramowanie zabezpieczające? Czy zdajesz sobie sprawę z zagrożeń dla swojego smartfona??

Wydaje się, że istnieje pewien rodzaj złego samopoczucia wśród użytkowników - zarówno zaawansowanych technologicznie, jak i zwykłych użytkowników - ponieważ ponieważ komputer mieści się w kieszeni, nie może zostać zainfekowany złośliwym oprogramowaniem, trojanami, robakami lub innymi zagrożeniami. Jest to oczywiście niedorzeczne i być może wynika z odwiecznego niezrozumienia natury transmisji szkodliwego oprogramowania.

Korzyści, jakie dają nam smartfony, są ogromne; zagrożenia, które mogą wprowadzić do naszego życia, jeśli nie będą chronione, są znaczne.

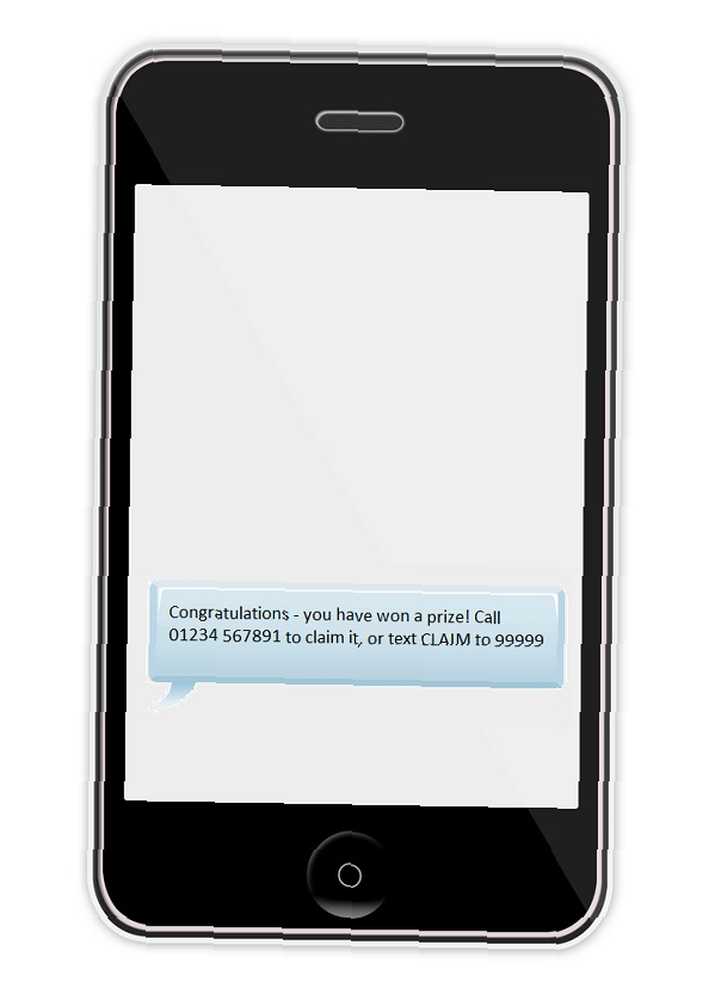

Zagrożenia ze strony SMS

Choć może się to wydawać niezwykłe, stara szkoła wiadomości SMS jest popularnym wyborem dla nieuczciwych programistów pracujących dla hakujących gangów na całym świecie. Spam SMS jest wystarczająco zły, ale czy uważasz, że może to być forma Smishingu?

Termin ten jest używany do nazywania prób phishingu wysyłanych SMS-em i jest wykorzystywany do oszukiwania ofiar w celu przekazania danych osobowych, być może fałszywej firmie dostarczającej. Smishing można osiągnąć w całości za pomocą wiadomości zwrotnej lub poprzez monit o połączenie z numerem, na którym zapisywane są informacje.

Po zarejestrowaniu informacje te można wykorzystać do utworzenia fałszywego konta bankowego.

Odpowiedzią jest oczywiście usunięcie takich wiadomości, bez względu na to, co oferują.

Zagrożenia dla bezpieczeństwa Wi-Fi i Bluetooth

Bezpłatne hotspoty Wi-Fi zawsze wyglądają atrakcyjnie, ale mogą okazać się zarówno bogate w złośliwe oprogramowanie, jak i dostarczane przez oszustów chcących przechwycić Twoje dane osobowe, takie jak hasła, dane kart kredytowych i inne informacje identyfikujące użytkownika. Jeśli znajdziesz bezpłatne Wi-Fi w miejscu publicznym, które nie jest oferowane przez renomowaną firmę, unikaj go. Podobnie, jeśli używasz smartfona jako mobilnego punktu dostępu, upewnij się, że ustawiłeś bezpieczne hasło. Powinieneś to zmienić za każdym razem, gdy używasz funkcji hotspot.

Innym zagrożeniem jest War SMS-y, w których można zhakować systemy samochodowe połączone ze smartfonem poprzez wąchanie kodów uwierzytelniających wysyłanych z telefonu do samochodu. Najlepszym tego rezultatem jest to, że jesteś śledzony; najgorsze jest to, że samochód został skradziony bez klucza.

Ponieważ takie systemy stają się coraz bardziej popularne i rozpowszechnione w samochodach, o wiele więcej osób stanie się celem - w obecnej sytuacji niewiele samochodów można aktywować w ten sposób.

Każde hasło, którego używasz w telefonie, czy to do odblokowywania, uzyskiwania dostępu do poczty głosowej Nie tylko poczta e-mail: Twoja poczta głosowa może zostać zhakowana, Zbyt - Oto jak zabezpieczyć Nie tylko poczta e-mail: Twoja poczta głosowa może zostać zhakowana, Zbyt Aby go zabezpieczyć lub skonfigurować Bluetooth, należy zmienić z urządzenia na coś niezapomnianego. Niezastosowanie się do tego może prowadzić do różnego rodzaju problemów.

Zagrożenia związane z lokalizacją

Dzięki sieciom bezprzewodowym, triangulacji telefonu komórkowego i GPS można korzystać z wielu narzędzi lokalizacyjnych do smartfonów i tabletów. Mogą to być narzędzia nawigacji satelitarnej lub narzędzia społecznościowe, ale należy pamiętać o wielu zagrożeniach.

Jednym z nich jest geotagging, domyślna opcja w wielu aplikacjach na smartfony, którą należy wyłączyć, jeśli chcesz, aby Twoja bieżąca lokalizacja pozostała tajemnicą.

Można również użyć funkcji odprawy w sieci społecznościowej, aby Cię śledzić. Kiedy przestępca zna twoje miejsce pobytu, może planować cię zaatakować lub wykorzystać twoją nieobecność w domu lub samochodzie, aby spowodować obrażenia lub kradzież.

Niebezpieczeństwo fałszywych aplikacji

Istnieją fałszywe aplikacje na dowolnej platformie. Na Androidzie można je zwykle zauważyć dość szybko dzięki recenzjom innych (chociaż na iPhone'ach i Windows Phone jest mało prawdopodobne, aby takie aplikacje były wyświetlane na liście), ale może być za późno, jeśli aplikacja została już zainstalowana. Dlatego należy instalować aplikacje tylko z zaufanych repozytoriów.

Może to być szczególny problem dla użytkowników Androida, głównie dlatego, że istnieje kilka platform internetowych, z których można zainstalować oprogramowanie. Nic dziwnego, że liczba zagrożeń dla Androida wzrosła w ciągu ostatnich kilku lat. Jednym z przykładów jest Android.Spyware.GoneSixty.Gen - wykryte w 2011 roku, to złośliwe oprogramowanie, jeśli jest zainstalowane, wysyła ważne informacje z telefonu do zdalnego serwera i odinstalowuje się w ciągu minuty.

Nigdy się nie dowiesz, że tam był - przerażające rzeczy.

Jeśli chodzi o aplikacje, należy również pamiętać, że skrócone adresy URL w serwisach Twitter i e-mail mogą być niebezpieczne. Jest to równie ważne na smartfonach, jak na komputerach stacjonarnych, ponieważ powstałe łącza można bez trudu dostosować do obsługi złośliwego kodu w zależności od podłączanego urządzenia.

Więc chcesz być bezpieczny?

Jeśli wolisz, aby Twój smartfon lub tablet nie stał się kluczem do kradzieży samochodu, urządzenia do odsłuchu lub śledzenia ani środkiem do przesyłania wszystkich danych osobowych grupie bandytów specjalizujących się w kradzieży tożsamości, należy podjąć pewne kroki brać.

- Zastosuj hasło blokady ekranu. Jest to szczególnie ważne, jeśli używasz nowoczesnego urządzenia z Androidem, w którym funkcja przeciągnij, aby uruchomić wygląda niesamowicie. Powinieneś zapomnieć o tym, jak dobrze wygląda i jak szybko reaguje, i zastosować hasło.

- Nie zrywaj iPhone'a ani nie zrootuj systemu Android Jak zrootować swój telefon z Androidem za pomocą SuperOneClick Jak zrootować swój telefon z Androidem za pomocą SuperOneClick. Korzyści dla użytkowników wymagających określonych rodzajów aplikacji są doskonałe na zrootowanym urządzeniu, ale proces ten zapewnia również dostęp do intruzów, za pośrednictwem aplikacji lub bezpośrednio przez Internet. Wielu członków MakeUseOf jest fanami odblokowywania swoich telefonów, ale nie należy tego robić bez rozważenia implikacji i podjęcia niezbędnych kroków w celu ochrony.

- Unikaj niezabezpieczonych punktów dostępu. Jeśli nie chcesz korzystać ze smartfona lub tabletu (a nawet laptopa), powinieneś używać własnego przenośnego bezprzewodowego punktu dostępowego (dostarczonego przez telefon) lub bezpiecznego, chronionego hasłem punktu. Otwarte sieci mogą okazać się rajem złośliwego oprogramowania!

- Unikanie niezaufanych aplikacji. Jest to rozsądne z kilku powodów, między innymi dlatego, że wzajemna ocena oferowana w internetowych sklepach z aplikacjami jest niezrównana. Google Play jest dobrym przykładem i jest tak skuteczny, mimo że konkurencyjne sklepy z aplikacjami na Androida Top 5 witryn, które pomogą Ci znaleźć aplikacje na Twój telefon z Androidem Top 5 witryn, które pomogą Ci znaleźć aplikacje na Twój telefon z Androidem częściowo z tego powodu. Ponieważ nie ma potrzeby instalowania niezaufanych lub źle traktowanych aplikacji, unikaj! Uważaj również na fałszywe aplikacje, które wydają się być oryginalne, ponieważ często mogą być niebezpieczne.

- Wykorzystując narzędzia do tworzenia kopii zapasowych i oprogramowanie zabezpieczające. Nie ma powodu, aby ktokolwiek otrzymywał e-maile i przechowywał dane na swoich komputerach kieszonkowych (ponieważ takie są w istocie smartfony!) Nie powinien mieć zainstalowanego narzędzia do tworzenia kopii zapasowych LUB oprogramowania antywirusowego (najlepiej oba).

Ogólnie rzecz biorąc: bądź świadomy

Istnieje wiele zagrożeń, o których powinieneś wiedzieć, gotowych zaatakować telefon przez Wi-Fi, Bluetooth, SMS, ze sklepów z aplikacjami lub poprzez śledzenie lokalizacji.

Oczywiście nie możesz być świadomy każdego konkretnego zagrożenia, ale korzystając z powyższych wskazówek możesz mieć świadomość, że zagrożenia istnieją, i że możesz podjąć kroki, aby zminimalizować ryzyko.

Kiedy to rozpoznasz, powinieneś podjąć odpowiednie działania - i zabezpieczyć swój smartfon, swoje dane i bezpieczeństwo osobiste.

Kredyt na zdjęcie: szablon czatu przez Shutterstock, zabezpieczenia PDA przez Shutterstock, czarny smartfon z okiem przez Shutterstock, obraz iPhone'a przez Shutterstock