Harry James

0

2957

655

Twoje połączenie internetowe jest portalem do świata informacji, ale jest to portal, który może działać w obie strony. Tak jak możesz za jej pośrednictwem znaleźć informacje, inni mogą użyć ich do znalezienia informacji o tobie. Trojany i keyloggery mogą monitorować wykorzystanie komputera i przekazywać poufne informacje, takie jak numery kart kredytowych i hasła, podmiotom trzecim.

Twoje połączenie internetowe jest portalem do świata informacji, ale jest to portal, który może działać w obie strony. Tak jak możesz za jej pośrednictwem znaleźć informacje, inni mogą użyć ich do znalezienia informacji o tobie. Trojany i keyloggery mogą monitorować wykorzystanie komputera i przekazywać poufne informacje, takie jak numery kart kredytowych i hasła, podmiotom trzecim.

Korzystanie z połączenia bezprzewodowego sprawia, że bezpieczeństwo jest jeszcze ważniejsze, ponieważ każdy, kto uzyska dostęp do sieci, może z niej korzystać do nielegalnych działań bez Twojej wiedzy.

Istnieją jednak pewne metody, których można używać do monitorowania bezpieczeństwa połączenia internetowego. Niektóre są proste, podczas gdy inne są bardzo złożone i żadna pojedyncza praktyka nie obejmuje wszystkich możliwych problemów bezpieczeństwa. Podjęcie właściwych kroków zmniejszy jednak ryzyko naruszenia połączenia internetowego.

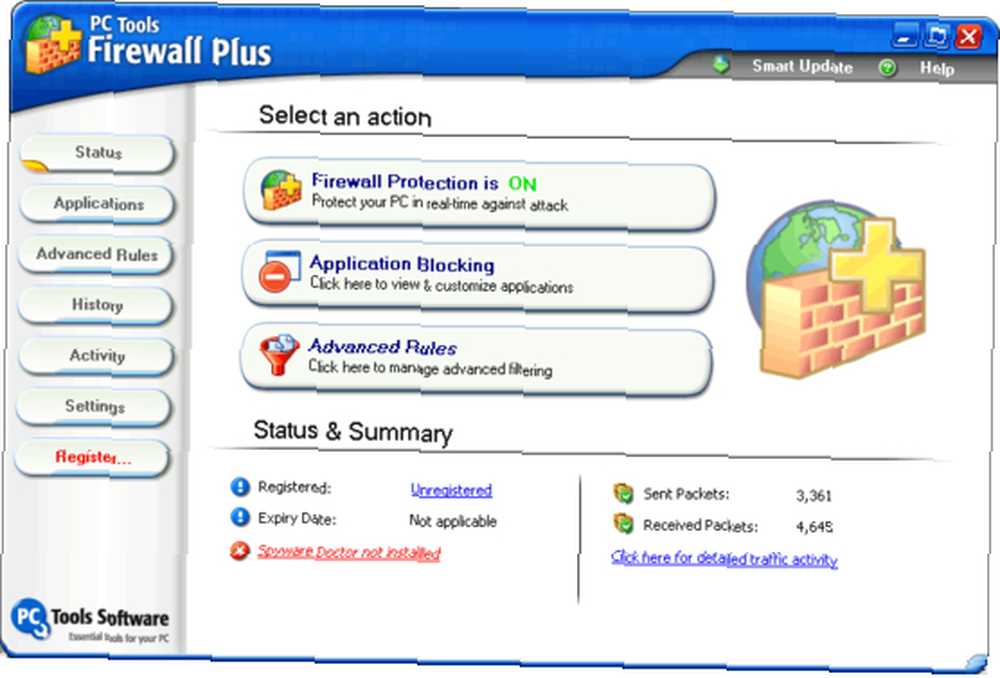

Zainstaluj zaporę ogniową

Robak, powszechne zagrożenie bezpieczeństwa, zwykle replikuje się poprzez losowe spamowanie informacji na innych komputerach w poszukiwaniu usterki bezpieczeństwa. Jeśli zostanie znaleziona wada, robak może wstrzyknąć się do systemu bez wykonywania przez użytkownika żadnych działań. Może to prowadzić do włączenia twojego komputera do botnetu. Jak atak DoS może zdjąć Twittera? [Wyjaśniona technologia] Jak atak DoS może zdjąć Twittera? [Objaśnienie technologii] - seria zainfekowanych komputerów, które wykonują polecenia wydane przez robaka, który zainfekował system lub, w niektórych przypadkach, osobę lub osoby, które stworzyły robaka. Botnety są często używane do wysyłania spamu i przeprowadzania ataków typu „odmowa usługi”. Jak atak DoS może zdjąć Twitter? [Wyjaśniona technologia] Jak atak DoS może zdjąć Twittera? [Objaśnienie technologii] w stosunku do stron internetowych.

Zainstalowanie zapory znacznie zmniejsza ryzyko zainfekowania komputera przez robaka i zmuszenia go do korzystania z botnetu. Zapora ogniowa, jak być może wiesz, jest barierą, która odfiltrowuje ruch internetowy, który może być złośliwy. Zapobiega to wielu typowym próbom przejęcia lub zainfekowania komputera za pomocą usterki bezpieczeństwa sieci. System Windows jest teraz dostarczany z akceptowalną zaporą ogniową, ale możesz dodatkowo zwiększyć swoje bezpieczeństwo, pobierając bezpłatną zaporę ogniową Trzy najlepsze bezpłatne zapory ogniowe dla systemu Windows Trzy najlepsze bezpłatne zapory ogniowe dla systemu Windows lub kupując jedną z nich w ramach pakietu zabezpieczeń internetowych.

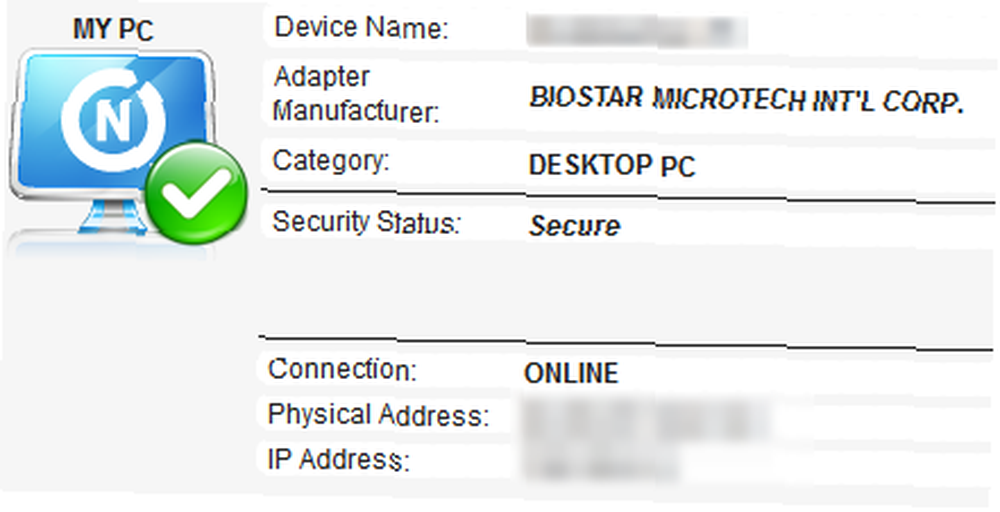

Użyj oprogramowania do monitorowania sieci

Sieci domowe Jak skonfigurować bezprzewodową sieć domową za pomocą telefonu komórkowego Jak skonfigurować bezprzewodową sieć domową za pomocą telefonu komórkowego Są coraz bardziej powszechne, ponieważ domy, które kiedyś miały tylko jeden komputer, dodają dodatkowe urządzenia. Dotyczy to nie tylko nowych komputerów, ale także konsol do gier, odtwarzaczy Blu Ray. 4 najlepszych odtwarzaczy Blu-Ray, które należy rozważyć zakup. 4 najlepszych odtwarzaczy Blu-Ray, które należy rozważyć zakup, telewizory i różne urządzenia z łącznością bezprzewodową..

Taki zestaw urządzeń może utrudnić identyfikację urządzenia, które nie powinno być podłączone, jeśli się pojawi. Oprogramowanie do monitorowania sieci rozwiązuje ten problem, śledząc sieć i kształtując gromadzone informacje w intuicyjny sposób. Umożliwia to analizę urządzeń w sieci i wykrycie tych, które nie należą. Niektóre oprogramowanie do monitorowania sieci pozwala również wyznaczyć określone urządzenia jako zaufane. Jeśli pojawi się nowe urządzenie, otrzymasz ostrzeżenie lub automatycznie ograniczy on dostęp do sieci.

Specjaliści od technologii prawdopodobnie zauważą, że tę samą podstawową funkcjonalność można uzyskać, monitorując adresy MAC wyświetlane po zalogowaniu się do routera. Jednak dla większości użytkowników lepszym wyborem będzie monitorowanie sieci Top 3 Portable Network Analysis and Diagnostics Tools Top 3 Portable Network Analysis and Diagnostics Tools.

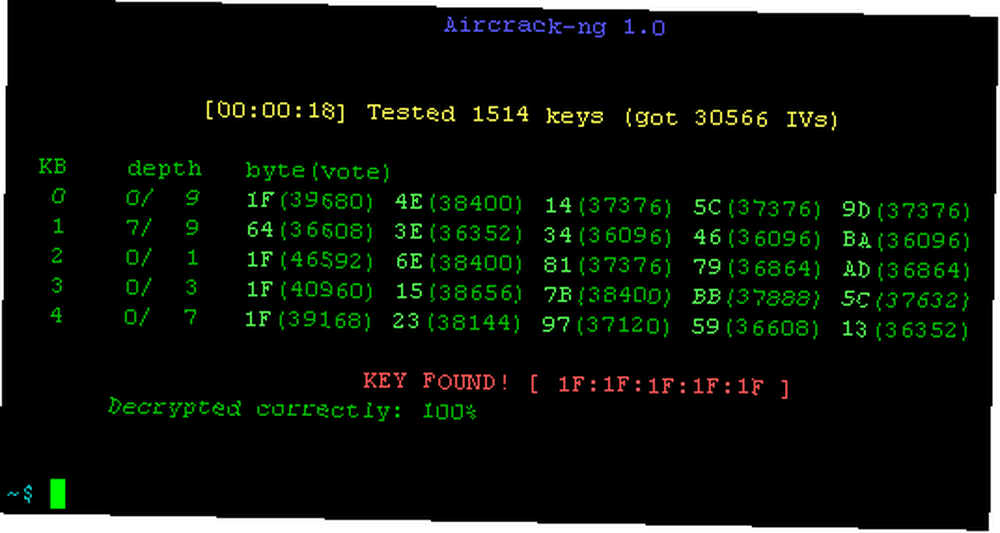

Spróbuj złamać hasło do bezprzewodowego Internetu

Jeśli korzystasz z bezpiecznego połączenia bezprzewodowego, jedyną rzeczą, która chroni twoje bezpieczeństwo w Internecie, jest hasło wybrane dla twojej sieci. Każdy, kto złamie to hasło, może w pełni korzystać z twojego połączenia internetowego. Oprogramowanie do monitorowania sieci prawdopodobnie wyświetli nowy, nieznany sprzęt łączący się z siecią, ale jeśli nie ma Cię w domu, szkody mogą zostać wyrządzone przed podjęciem działań przeciwko intruzowi.

Najlepszą obroną przed tym jest długie hasło, które korzysta z wielu różnych znaków. Zmniejsza to szansę, że atak brutalny będzie w stanie złamać hasło sieci bezprzewodowej. Aby sprawdzić swoje bezpieczeństwo, możesz spróbować złamać hasło na własnym komputerze. Najpopularniejszym narzędziem do tego celu jest Aircrack, za pomocą którego można atakować szyfrowanie WEP i WPA.

Jedynym problemem jest złożoność programu - jeśli nie jesteś jeszcze zaznajomiony z techniczną precyzją sieci bezprzewodowej, możesz mieć problemy z użyciem narzędzia takiego jak Aircrack. Maniacy, którzy projektują te programy, rzadko mają na uwadze dostępność.

Wniosek

Jak to często bywa w przypadku bezpieczeństwa komputerowego, nie można w 100% zagwarantować, że połączenie internetowe nigdy nie zostanie zerwane. Jednak wykonanie tych kroków może ochronić Cię przed większością zagrożeń. Hakerzy są sprytnymi ludźmi, ale rzadko mają powód, aby walczyć z kimś, kto podejmuje kroki w celu ochrony swojego połączenia internetowego, gdy zamiast tego może wybrać słabo zabezpieczone połączenie dziadka.

Daj nam znać, jeśli masz inne metody testowania bezpieczeństwa swojego połączenia internetowego.