Gabriel Brooks

0

4741

109

Czy kiedykolwiek chciałeś fizyczny klucz do komputera? Teraz, gdy hasła stają się przestarzałe Dlaczego nazwy użytkowników i hasła są rzeczą z przeszłości i jak sobie z tym poradzić Dlaczego nazwy użytkowników i hasła są rzeczą z przeszłości, i jak sobie z tym poradzić z każdym innym zhakowanym bazami danych i skandalem dotyczącym kart kredytowych, które pojawia się, staje się bardziej oczywiste, że nie możemy polegać na hasłach znacznie dłużej. Ale jeśli nie hasła, co jeszcze tam jest? , namacalny klucz byłby czymś więcej niż podstępnym chwytem. Rzeczywiście, wymaganie fizycznego elementu do odblokowania komputera może być w tej chwili najbezpieczniejszą opcją, a jeśli masz zapasowy napęd USB 7 użyć pamięci USB, której nie wiedziałeś o 7 zastosowań pamięci USB, której nie zrobiłeś t Wiedzieć o tym Użyłeś pamięci USB do przenoszenia plików między komputerami i tworzenia kopii zapasowych plików, ale pamięć USB jest znacznie większa. leżąc, możesz ustawić klucz w zaledwie kilka minut.

Byłoby jeszcze lepiej, gdyby te klucze USB mogły zastąpić wszystko formy wprowadzania hasła (np. strony internetowe), ale na razie mogą obsługiwać tylko blokowanie i odblokowywanie komputerów. Być może w najbliższej przyszłości zobaczymy dalsze postępy.

Klucze odblokowujące USB: dobre i złe

Poleganie na samych hasłach jest dużym błędem bezpieczeństwa, który może powodować problemy na drodze. Nawet jeśli tworzysz silne hasła Wszystko, co musisz wiedzieć o hasłach Wszystko, co musisz wiedzieć o hasłach Hasła są ważne i większość ludzi nie wie o nich wystarczająco dużo. Jak wybrać silne hasło, używać unikalnego hasła wszędzie i pamiętać je wszystkie? Jak zabezpieczyć swoje konta? Jak… i ćwiczyć dobre nawyki bezpieczeństwa Zmień swoje złe nawyki i Twoje dane będą bardziej bezpieczne Zmień swoje złe nawyki i Twoje dane będą bardziej bezpieczne, pozostaje jedna wada: po wykryciu hasło jest bezużyteczne. W tym sensie, klucz fizyczny jest trudniejszy do kompromisu, a namacalne klucze trudniej ukraść niż niematerialne myśli.

Kolejną oczywistą korzyścią jest to, że odczuwasz ulgę ciężar pamięci hasła, chociaż jest to mniejszy problem, jeśli używasz bezpiecznego menedżera haseł 4 Menedżerów haseł Open Source, aby zachować bezpieczeństwo haseł 4 Menedżerów haseł Open Source, aby zapewnić bezpieczeństwo haseł Nawet jeśli jesteś przyzwyczajony do ukochanego i wygodnego komercyjnego menedżera haseł, jest to prawdopodobnie nie jest to zły pomysł, aby wypróbować inne ultra bezpieczne aplikacje, które oferują te same funkcje i mniej ryzykują w…. Istnieją dodatkowe korzyści w zależności od oprogramowania używanego do tworzenia klucza USB.

Ale to nie wszystko słońce i róże.

Po pierwsze, będziesz cierpieć na bóle głowy zgubić lub uszkodzić klucz USB; odzyskiwanie klucza to raczej ból głowy niż resetowanie hasła. Inne wady obejmują fakt, że klucz na stałe zajmuje miejsce w porcie USB a jeśli kiedykolwiek chcesz przyznać komuś dostęp, musisz to zrobić wręcz im klucz.

Zanim przejdziesz do przodu i skonfigurujesz swój własny klucz, musisz sam zdecydować, czy zalety są warte wad.

Predator [Windows]

Drapieżnik jest jednym z najpopularniejszych narzędzi do przekształcania napędu USB w urządzenie kontroli dostępu. Jest całkowicie darmowy, bez ograniczeń i brakujących funkcji do użytku osobistego i niekomercyjnego, ale w środowiskach profesjonalnych i komercyjnych kosztuje 30 USD za komputer. Niezła cena, biorąc pod uwagę to, co robi.

Dopóki napęd USB jest podłączony, dostęp do komputera jest dozwolony. Napędy USB używane jako klucze pozostaną całkowicie niezmienione. Żadne pliki nie zostaną usunięte ani zmodyfikowane w jakikolwiek sposób.

Zaawansowane funkcje obejmują:

- Jeden dysk USB może służyć do blokowania / odblokowywania wielu komputerów.

- Wiele napędów USB można przypisać do różnych użytkowników.

- Wbudowany harmonogram, który może ograniczyć dostęp do komputera w określonych porach dnia.

- Harmonogramy mogą być ustalane dla poszczególnych użytkowników.

- W przypadku zgubienia lub uszkodzenia klucza USB można wprowadzić hasła dla poszczególnych użytkowników.

- Kody bezpieczeństwa napędu USB są regularnie zmieniane, co ogranicza efektywność kopiowania napędów USB.

Podsumowując, Predator to najlepszy wybór, jeśli chcesz szybkiego i prostego rozwiązania, które działa tak długo, jak używasz systemu Windows i masz porty USB do oszczędzenia. Jest to najmocniejszy i najbardziej elastyczny program na tej liście z wbudowanym harmonogramem i dostosowaniem dla poszczególnych użytkowników. Nie znajdziesz tych funkcji u konkurencji.

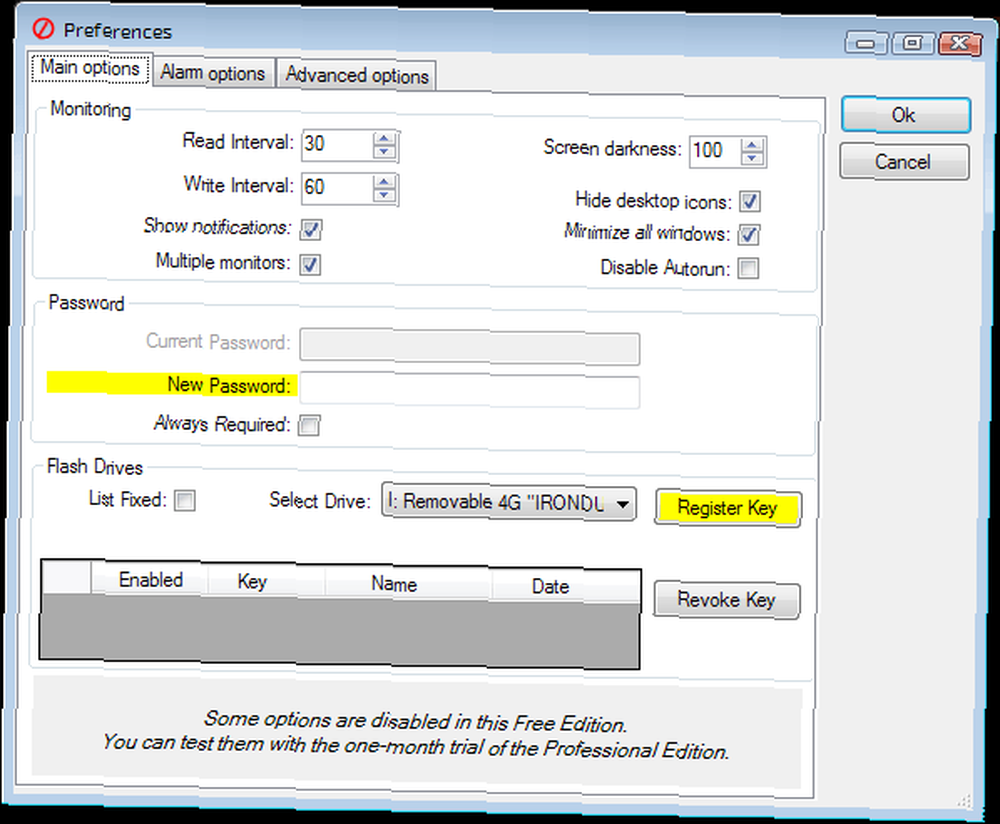

Aby skonfigurować swój pierwszy klucz USB w programie Predator:

- Zainstaluj Predator.

- Uruchom Predator.

- Po wyświetleniu monitu włóż dysk USB.

- Wprowadź hasło dla tego użytkownika.

- Wybierz dysk reprezentujący urządzenie USB.

- Kliknij przycisk Zarejestruj klucz.

- Gotowe!

Rohos Logon Key [Windows i Mac]

Klucz logowania Rohos to wieloplatformowy program kontroli dostępu, który umożliwia tworzenie kluczy USB w systemach Windows i Mac. Istnieje nieograniczona darmowa wersja z kilkoma kluczowymi funkcjami (bez zamierzonej gry słów), choć jest dostępna tylko dla systemu Windows. Jeśli chcesz mieć pełne bezpieczeństwo i ochronę lub używasz komputera Mac, musisz zapłacić pełne 32 USD.

Rohos działa poprzez przechowywanie danych logowania i automatyczne wprowadzanie danych uwierzytelniających po podłączeniu USB. Istnieją alternatywne metody logowania dla Androida i iOS, pozwalające odblokować dostęp do komputera z systemem Windows lub Mac za pomocą smartfona.

Dodatki zawarte:

- Bezpieczne uwierzytelnianie dwuskładnikowe Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Uwierzytelnianie dwuskładnikowe (2FA) to metoda zabezpieczeń, która wymaga dwóch różnych sposobów udowodnienia tożsamości tożsamość. Jest powszechnie stosowany w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty… za pomocą klucza USB + kodu PIN.

- System logowania awaryjnego, który zapewnia dostęp w przypadku zagubienia lub uszkodzenia USB lub zapomnianego kodu PIN.

- Hasła przechowywane na urządzeniach USB są szyfrowane za pomocą AES-256 i chronione przed nieautoryzowanymi duplikatami.

Jeśli chodzi o łatwość konfiguracji, odkryłem, że Rohos jest nieco łatwiejszy i prostszy niż Predator. Jest tak jednak prawdopodobnie dlatego, że Rohos jest prostszym programem, który zasadniczo się różni. Jest to dosłowne zastąpienie wpisywania poświadczeń: na ekranie odblokowania podłączasz go, aby odblokować.

To oczywiście sprawia, że jest mniej bezpieczne niż Predator, więc używałbym Rohos tylko wtedy, gdy potrzebujesz konkretnie funkcji poświadczania logowania przez USB, a nie funkcji Predator do utrzymywania połączenia z dostępem.

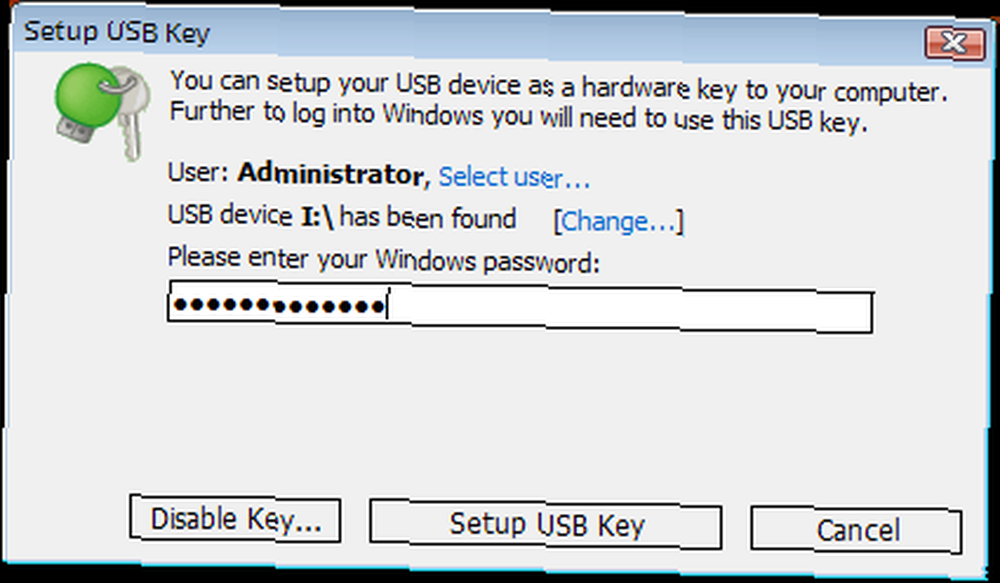

Aby skonfigurować swój pierwszy klucz za pomocą klucza logowania Rohos:

- Zainstaluj klucz logowania Rohos.

- Uruchom klucz logowania Rohos.

- Włóż dysk USB.

- Wpisz hasło do systemu Windows.

- Kliknij przycisk Setup USB Key.

- Gotowe!

Blokada USB [Mac]

Blokada USB to aplikacja Mac podobna do Predator na Windows: zamienia dyski USB w klucze, które zapewniają dostęp do komputera, dopóki klucz USB jest podłączony. Odłączenie dysku natychmiast blokuje komputer. Utworzenie klucza USB za pomocą blokady USB nie wpłynie w żaden sposób na pliki na dysku.

Jest to unikalne rozwiązanie pośród innych blokad ekranu, które opierają się na hasłach wprowadzania tekstu i wzorcach przesuwania siatki. Jedynym minusem jest to, że nie jest dostępna bezpłatna wersja, ale przy cenie tak niskiej jak 3 USD, z pewnością jest to warte kosztów.

Dodatki zawarte:

- Opcjonalne wymaganie hasła w uzupełnieniu wymagania klucza USB.

- Nie śpi ani nie zamyka aplikacji po przejściu do trybu zablokowanego.

- Czas bezczynności, który blokuje system podczas braku aktywności. (Wkrótce)

Kiedy wszystko jest powiedziane i zrobione, Blokada USB to w zasadzie Predator Lite. Służy temu samemu celowi - wymagając podłączenia klucza USB, aby komputer był użyteczny - ale nie ma dodatkowych dzwonków i gwizdów, które sprawiają, że Predator jest niesamowity (a mianowicie harmonogram i dostosowanie dla poszczególnych użytkowników).

Ponieważ jednak Predator działa tylko w systemie Windows, USB Lock jest najbliższą alternatywą dla użytkowników komputerów Mac. Używaj go tylko wtedy, gdy możesz oszczędzić cały port USB. Jeśli nie możesz, lepiej użyć zamiast tego Rohos.

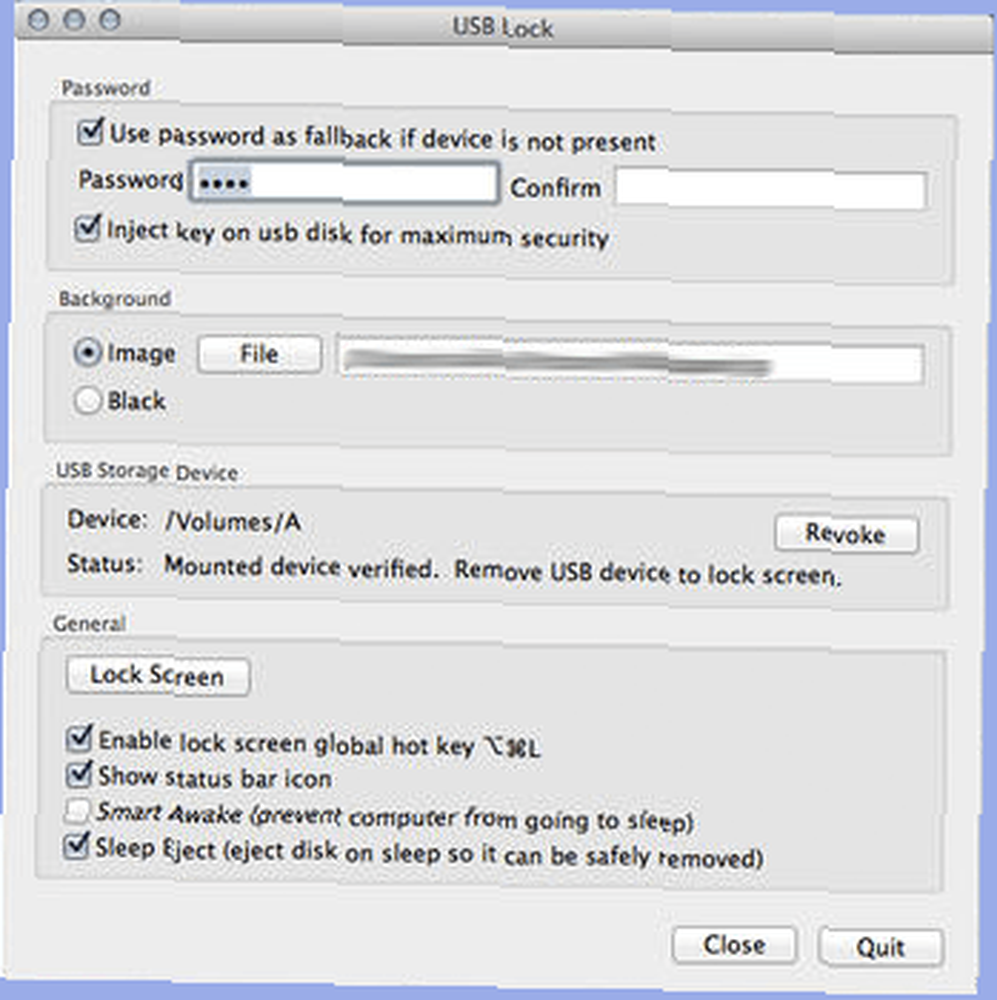

Aby skonfigurować swój pierwszy klucz za pomocą blokady USB:

- Zainstaluj blokadę USB.

- Uruchom blokadę USB.

- Po wyświetleniu monitu włóż dysk USB.

- Opcjonalnie wprowadź hasło, jeśli chcesz.

- Gotowe!

Czy zamieniłeś zapasowe dyski USB w klucze fizyczne?? Wypróbuj jedno z tych narzędzi i daj nam znać, jak to działa w komentarzach poniżej. Będzie skuteczniejszy niż pojedyncze hasło, a może nawet okazać się wygodniejszy.

Kredyt na zdjęcie: Bezpieczeństwo komputerowe za pośrednictwem Shutterstock, klucz USB Drive przez Shutterstock