Lesley Fowler

0

2215

346

Choć jest to niezadowolone, wielu z nas pobiera treści chronione prawem autorskim online - legalnie i w inny sposób - z wątpliwych źródeł. Czy to możliwe za pośrednictwem trackerów BitTorrent, Usenet, IRC lub forów udostępniania plików, nie ma niedobrego podejrzanego dystrybutora pirackich treści online.

Choć jest to niezadowolone, wielu z nas pobiera treści chronione prawem autorskim online - legalnie i w inny sposób - z wątpliwych źródeł. Czy to możliwe za pośrednictwem trackerów BitTorrent, Usenet, IRC lub forów udostępniania plików, nie ma niedobrego podejrzanego dystrybutora pirackich treści online.

Dlaczego tak wiele osób chce zaoferować Ci pirackie treści? Chcesz mieć pewność, że każdy z nas może korzystać z drogich i chronionych DRM materiałów chronionych prawem autorskim? Tak i nie. Z wyjątkiem kilku, reszta ma ukryty motyw do rozpowszechniania złośliwego oprogramowania i programów szpiegujących.

Często oprogramowanie pobrane z tych podejrzanych witryn jest modyfikowane w celu włączenia backdoorów i złośliwego oprogramowania. A ostatnio fałszywe pliki audio i wideo w spakowanych archiwach, które po rozpakowaniu i odtworzeniu pobierają oprogramowanie szpiegowskie pod pozorem pozyskiwania kodeków.

Dla niczego nie podejrzewającej duszy, która uważa, że plik pobrany za darmo jest niesamowity, oto okazja, aby dowiedzieć się o cyfrowych zapadniach, sposobach ich uniknięcia i jak sprawdzić, czy to prawdziwa okazja przed instalacją, abyś mógł cieszyć się bezpiecznym pobieraniem.

Zainstaluj odpowiednie narzędzia

Zdobycie antywirusa 10 najlepszych darmowych programów antywirusowych 10 najlepszych darmowych programów antywirusowych Bez względu na używany komputer potrzebujesz ochrony antywirusowej. Oto najlepsze bezpłatne narzędzia antywirusowe, których możesz użyć. jest pierwszą linią obrony i lepiej jest uzyskać kompleksowy pakiet zabezpieczeń internetowych wraz z zaporą ogniową Trzy najlepsze bezpłatne zapory ogniowe dla systemu Windows Trzy najlepsze bezpłatne zapory ogniowe dla systemu Windows, oprogramowanie antyspyware itp. Wszystkie pobrane pliki muszą zostać przeskanowane i upewnij się, że masz opcję skanowania wewnątrz spakowanych archiwów domyślnie włączonych. Zapoznaj się z kilkoma bezpłatnymi narzędziami bezpieczeństwa tutaj 7 niezbędnych pobieranych zabezpieczeń, które MUSISZ zainstalować 7 niezbędnych zabezpieczeń, które MUSISZ zainstalować .

Po drugie, użyj najnowszej wersji przeglądarki Firefox lub Chrome. Obie przeglądarki mają wbudowany mechanizm sprawdzania nazw domen. Jeśli istnieje witryna, która hostuje i dystrybuuje złośliwe oprogramowanie, są one blokowane i wyświetla się ostrzeżenie.

Gdy zobaczysz jeden z poniższych ekranów, znajdź alternatywny adres URL do pobrania. Jeśli chcesz być bardziej odporny na szkodliwe strony, rozważ zainstalowanie niektórych dodatków bezpieczeństwa Firefox 10 Najlepsze dodatki bezpieczeństwa i prywatności Firefox 10 Najlepsze dodatki bezpieczeństwa i prywatności Firefox .

Używanie Internet Explorera (zdecydowanie nie IE 6) lub Opery jest w porządku, ale brak wtyczek zabezpieczających przenosi je na dół mojej listy.

Znajdź odpowiednie źródło

Piractwo treści chronionych prawem autorskim nie jest sztuczką, którą mogą zrobić każdy Tom, Dick i Harry. Potrzebuje wyłącznego dostępu do materiałów przedpremierowych i niektórych sztuczek inżynierii wstecznej ninja. Nazywa się je grupami SCENA i istnieje wiele ikonicznych nazw specjalizujących się tylko w jednej z branż (np. Filmy, programy telewizyjne, oprogramowanie, gry itp.).

Ich pierwszym punktem wydania będą wiodące kanały Internet Relay Chat (IRC), grupy Usenet i trackery Bittorrent. Skierowanie cię na te źródła nie jest do końca etyczne i dlatego powinieneś poszukać czegoś, aby znaleźć właściwe źródło.

Na przykład, jeśli szukasz programu telewizyjnego z popularnego trackera Bittorrent, znajdź pliki torrent z największą liczbą nasion i dowiedz się, kto je przesłał. Sprawdź ich historię, jak długo przesyłali pliki torrent, a co najważniejsze, czy mają tam zweryfikowane konto. Sprawdzanie sekcji komentarzy w pliku torrent pozwala także zaoszczędzić dużo czasu i przepustowości.

W przypadku forów znajdź te z dużą liczbą członków i wątków. Bardzo łatwo jest założyć forum udostępniania plików i rozpowszechniać złośliwe oprogramowanie. Upewnij się także, aby uzyskać linki z wątków założonych przez moderatorów lub członków służących od dawna ze znaczną liczbą postów i punktów reputacji.

Sprawdź integralność pliku

Grupy SCENE w prawie wszystkich przypadkach dodają plik sumy kontrolnej, aby sprawdzić integralność pliku. Suma kontrolna jest jak unikatowy podpis cyfrowy pliku wygenerowany przy użyciu algorytmów wskazujących, że plik ma zamierzoną formę.

Teraz, jeśli plik zostanie zmieniony, sumy kontrolne nie będą zgodne z tymi, które zostały pierwotnie wygenerowane. Nawet niewielka zmiana, taka jak zmiana nazwy pliku, spowoduje błąd sumy kontrolnej. Niektóre popularne formaty sum kontrolnych to EXF, MD5, SHA, SFV.

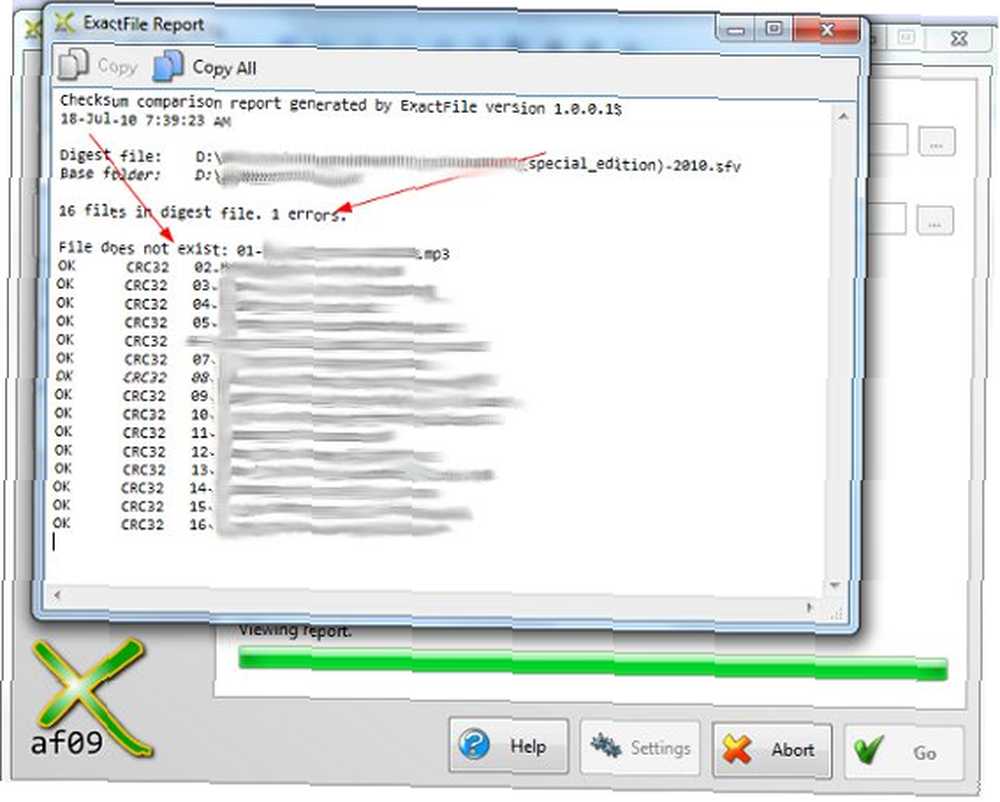

Aby zweryfikować integralność plików za pomocą sumy kontrolnej, będziemy potrzebować bezpłatnego narzędzia, takiego jak Exactfile. Podczas instalacji zaznacz wszystkie formaty sum kontrolnych, które mają być powiązane, ponieważ ułatwia to sprawdzenie za pomocą jednego kliknięcia.

Po pobraniu pliku skanuj w poszukiwaniu wirusów i rozpakuj go. Teraz, ponieważ skojarzyliśmy wszystkie popularne formaty plików sum kontrolnych z Exactfile, wystarczy kliknąć plik z logo Exactfile (stylowy X) i rozpocznie się weryfikacja pliku.

Jak widać, zmieniłem nazwę pliku z tego samego folderu, a po weryfikacji pojawia się błąd. Możesz więc mieć pewność, że plik ma oryginalną formę wydaną przez wiarygodną grupę SCENE i możesz już iść.

Końcowe przemyślenia

Zdecydowanie sugeruję sprawdzenie integralności pliku, jeśli chodzi o pobieranie oprogramowania z wątpliwych źródeł. A jeśli zdecydujesz się pobrać skrypty i oprogramowanie serwera, zapewniam, że będziesz narażony na poważne niebezpieczeństwo, jeśli pliki zostaną zainstalowane bez żadnej weryfikacji.

Nie zagłębiałbym się w tryb głoszenia, mówiąc, że pobieranie pirackich plików jest nielegalne i nieetyczne. Jest to wezwanie do osądu, jednak lekkomyślne piractwo szkodzi ekosystemowi twórców / twórców, co jest zdecydowanie złą rzeczą. Jeśli podoba ci się pobrany materiał, wyłóż kilka dolców, aby wesprzeć tego, który spędził kawał życia, tworząc go w pierwszej kolejności.

Czy jest jakaś wskazówka, którą chciałbyś się podzielić z resztą z nas, aby uciec od zawartości złośliwego oprogramowania??