Joseph Goodman

0

4391

399

“Nie dostaję wirusów, ponieważ używam Linuksa!”

Wszyscy słyszeliśmy to stwierdzenie w jakiś sposób w kształcie lub formie. Faktem jest, że to stwierdzenie jest niczym innym jak mitem. Innym powszechnym nieporozumieniem jest to, że Linus Torvalds i jego zespół żółwi ninja całkowicie zajmują się prywatnością.

Prawdę mówiąc, wszystkie systemy operacyjne w połączeniu z osobami, które ich używają, oferują wiele rodzajów ryzyka i słabych punktów, które można wykorzystać.

Zdjęcie: David M G przez Shutterstock

Zdjęcie: David M G przez Shutterstock

Dobrą wiadomością jest to, że należy podjąć naprawdę podstawowe kroki w celu ograniczenia tego ryzyka. Chociaż nigdy nie powinieneś wpaść w fałszywe poczucie bezpieczeństwa, te kroki zapewnią ci większy spokój ducha. Mogą nawet przypominać o czymś tak prostym, że zostało przeoczone podczas instalacji. Wskoczmy od razu?

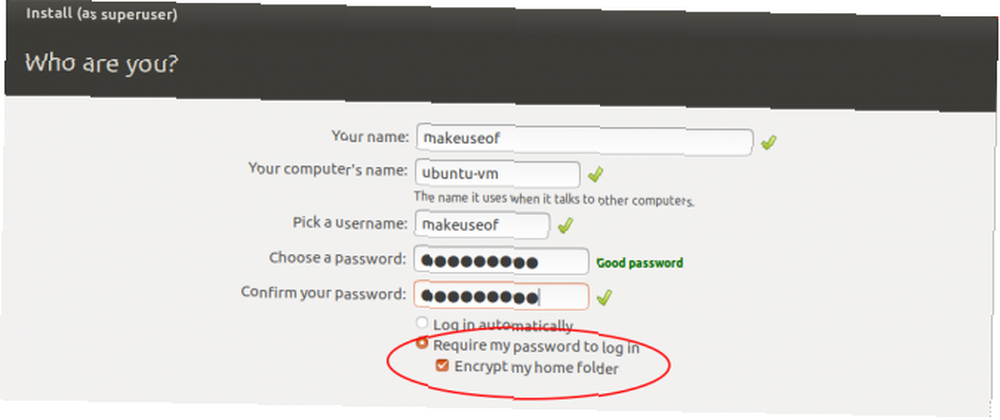

1. Hasło Chroń swoje konto

Powinien to być wymagany krok w momencie instalacji. Pomaga to jednak w zapewnieniu silnego hasła. Nie tylko silna w złożoności, ale także w długości. Jeśli jesteś administratorem IT w pracy lub (domyślnie) w domu, upewnij się, że egzekwujesz surowe reguły dotyczące haseł. Wystarczy jedna wrażliwa maszyna w sieci, która może doprowadzić do apokalipsy.

Choć brzmi to absurdalnie, upewnij się, że hasła też nie są zapisywane. Znalezienie posta przyklejonego do monitora z włączonym hasłem nie jest rzadkie. Choć hasło musi być tak złożone, powinno być stosunkowo łatwe do zapamiętania. Przydałoby się użycie anagramów lub inicjalizacji. Na przykład, “O, powiedz, czy widzisz, we wczesnym świetle świtu.” może zostać skondensowany w coś takiego “Oscys, b7deL.” (Przepraszamy, jeśli to jest twoje hasło).

Możesz zobaczyć, jak łatwo jest zacząć tworzyć silne hasło. Jak tworzyć silne hasła, które łatwo zapamiętać. Jak tworzyć silne hasła, które można łatwo zapamiętać..

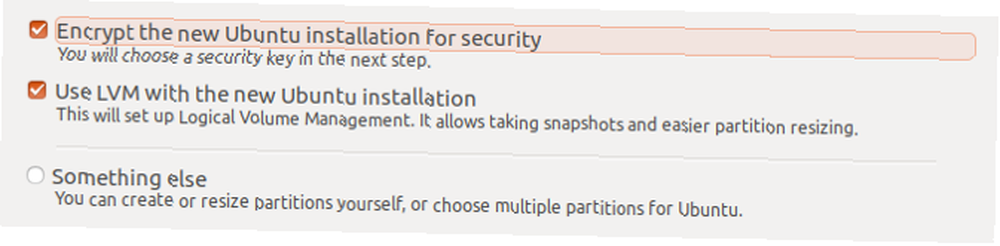

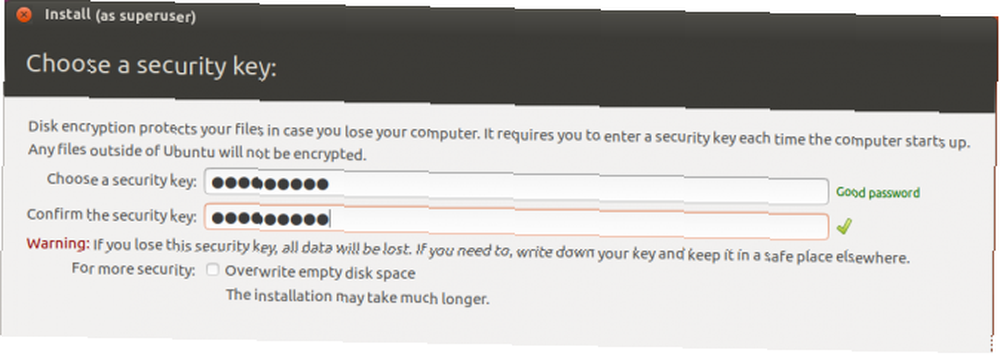

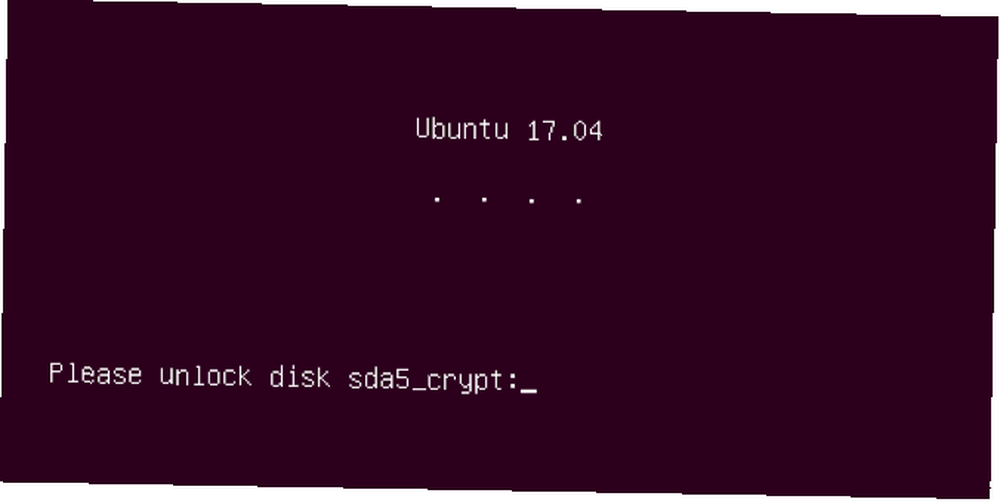

2. Szyfruj swoje dane

Szyfrowanie danych jest nieocenione. W nieszczęśliwym przypadku, gdy urządzenie zostanie skradzione, złodziej może wyjąć dysk twardy i podłączyć go do innego urządzenia. To zapewni im dostęp do Twojego archiwum zdjęć kotów. Ubuntu oferuje dwa poziomy szyfrowania. Szyfrowanie całego dysku lub po prostu szyfrowanie folderu domowego.

Powyższe opcje zaszyfrują cały dysk za pomocą klucza bezpieczeństwa. Konieczne będzie wprowadzenie klucza bezpieczeństwa przy każdym uruchomieniu komputera. W ten sposób nikt nie będzie mógł przeglądać twojego urządzenia, nie mówiąc już o przeglądaniu twoich plików.

Zaszyfrowanie folderu domowego robi dokładnie to. Zamiast szyfrować resztę systemu, zabezpiecza tylko twoje pliki osobiste. Należy jednak pamiętać, że istnieje kompromis z szyfrowaniem w postaci narzutu procesora. Na szczęście nowoczesne komputery nie powinny mrugać powiekami w tej sprawie.

Chociaż możesz zarówno szyfrować cały dysk, jak i folder domowy, musisz tylko wybrać jeden. Zawsze upewnij się, że twoja procedura tworzenia kopii zapasowych jest aktualna, na wypadek, gdyby coś poszło nie tak.

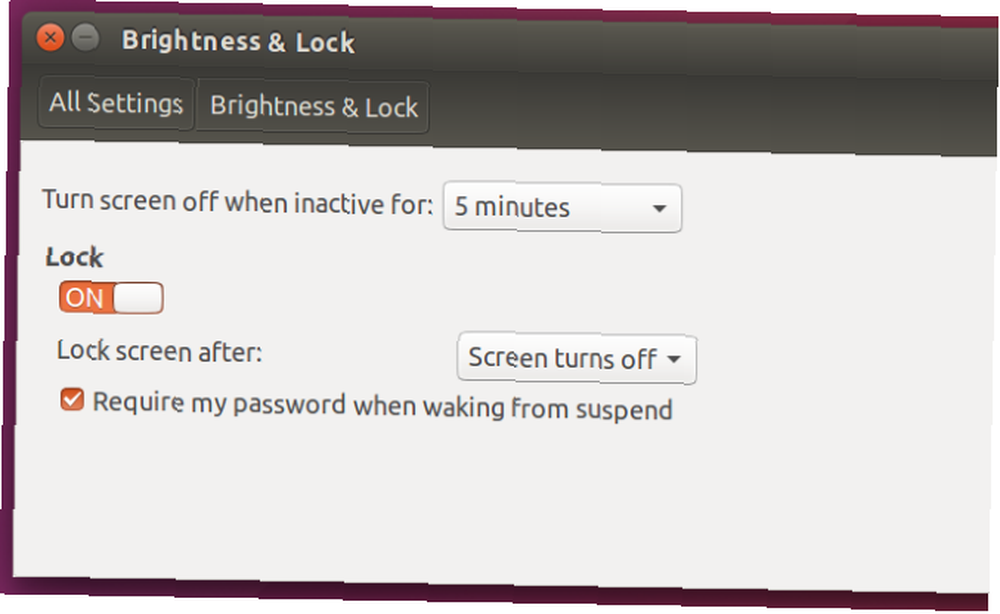

3. Blokada ekranu

To coś, na co należy leczyć zdrową porcją impulsywności. Blokada ekranu musi być przedłużeniem zwykłego charakteru. Jest to jeszcze ważniejsze w sytuacjach, gdy jesteś w miejscu publicznym lub nawet we wspólnym biurze. Skrót klawiaturowy do ręcznego blokowania ekranu na Ubuntu jest tak prosty, jak Ctrl + Alt + L.

Jako rezerwowy powinieneś jednak upewnić się, że ekran zostanie zablokowany, gdy wygaszacz ekranu zostanie włączony. Możesz znaleźć te ustawienia, przechodząc do Jasność i blokada pod Ustawienia w Ubuntu.

Dla niektórych dodatkowy problem związany z ciągłym wpisywaniem hasła podczas powrotu do komputera jest nieco niedorzeczny. Jest to powszechne odczucie aż do momentu uzyskania nieautoryzowanego dostępu. Nie pozwól, żeby to się skończyło.

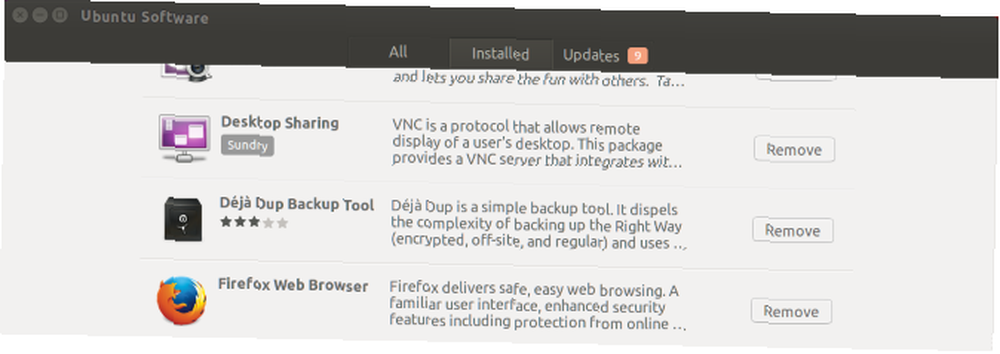

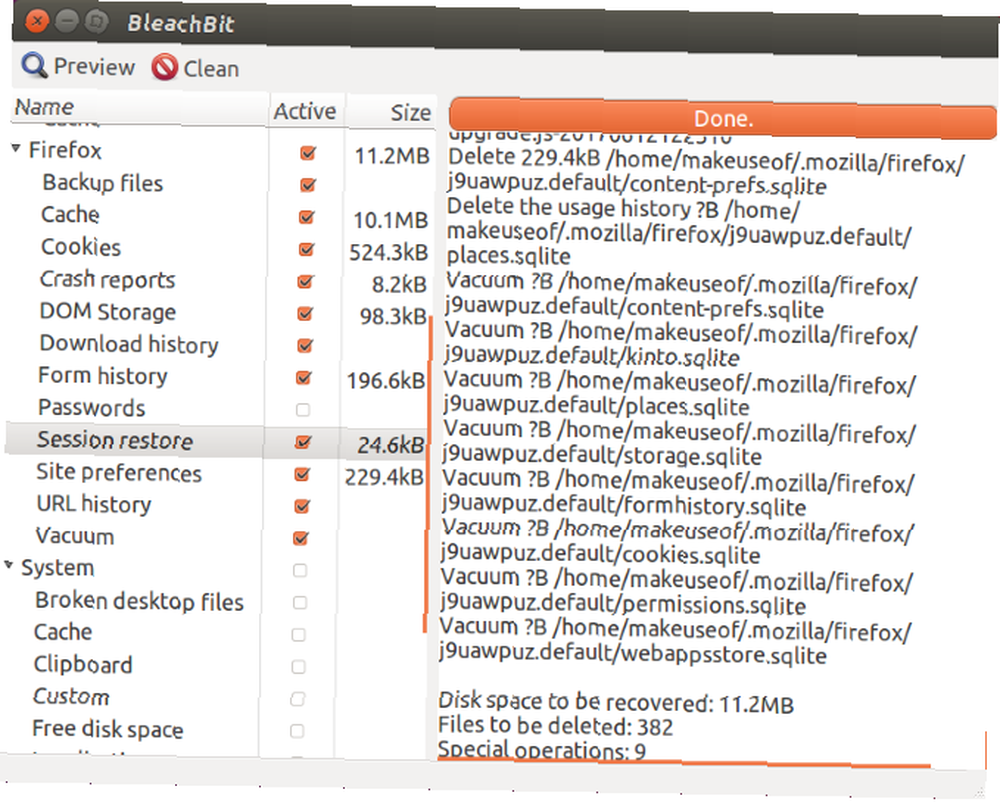

4. Usuń ciężar własny

Posiadanie szczupłej maszyny 10 rozszerzeń Chrome, które powinieneś odinstalować teraz 10 rozszerzeń Chrome, które powinieneś odinstalować teraz Trudno jest śledzić, które rozszerzenia zostały przyłapane na nadużywaniu ich uprawnień, ale zdecydowanie powinieneś odinstalować te 10 tak szybko, jak to możliwe. ma wiele zalet. Zachowanie tylko niezbędnych aplikacji zapewni maksymalną wydajność. Zmniejsza to również ryzyko, że źle napisana aplikacja będzie magiczną bramą, która ujawni luki w zabezpieczeniach.

Po przejrzeniu zainstalowanych aplikacji na komputerze możesz użyć narzędzia takiego jak BleachBit, aby przeprowadzić dokładne czyszczenie. Może szybko usunąć pliki cookie, zwolnić pamięć podręczną i zniszczyć pliki tymczasowe. Wszystko to zwalniając trochę miejsca na dysku.

5. Strzeż się rootkita

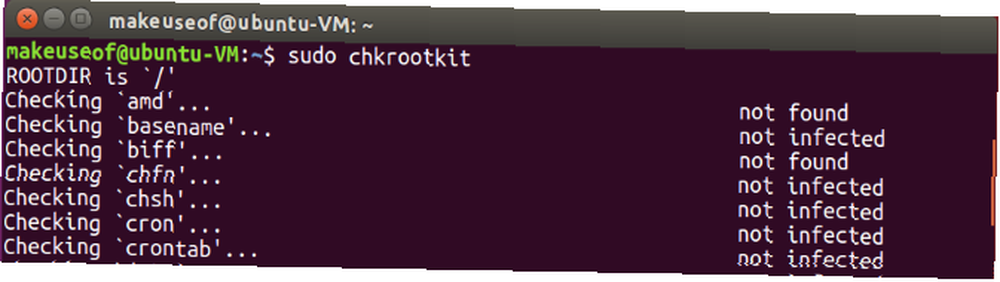

Rootkity to plaga ziemi To, czego nie wiesz o rootkitach, przestraszy cię To, czego nie wiesz o rootkitach, przestraszy cię Jeśli nie wiesz nic o rootkitach, nadszedł czas, aby to zmienić. To, czego nie wiesz, odstraszy cię od piekła i zmusi do ponownego rozważenia bezpieczeństwa danych. . Utrzymywanie wydajności urządzenia to najmniej zmartwień. Wpisz chkrootkit. Wymienione w 100 najlepszych narzędzi bezpieczeństwa sieci ankieta, chkrootkit lokalnie sprawdza oznaki rootkita. Aby zainstalować chkrootkit, uruchom następującą komendę:

sudo apt-get install chkrootkitInstalacja zajmuje tylko kilka sekund i możesz uruchomić chkrootkit, wpisując następujące polecenie:

sudo chkrootkit

Może to trochę potrwać, ale gdy skan chkrootkit wykona swoje zadanie, będziesz wiedział, czy Twój komputer z systemem Linux jest bezpieczny, czy nie.

6. Umieść smycz na SSH dostępu zdalnego

Jeśli korzystasz z SSH dostępu zdalnego, być może zdałeś sobie sprawę, że niektóre osoby o nikczemnych zamiarach próbują już naruszyć twój system. Te złośliwe osoby używają snifferów portów do sprawdzania, które maszyny w Internecie mają otwarty port SSH. Następnie uruchamiają wspólne nazwy użytkowników i hasła na urządzeniach, mając nadzieję na uzyskanie dostępu.

Jak możesz to zatrzymać? Na szczęście ochronę przed SSH dostępu zdalnego można uzyskać za pomocą kilku prostych poprawek.

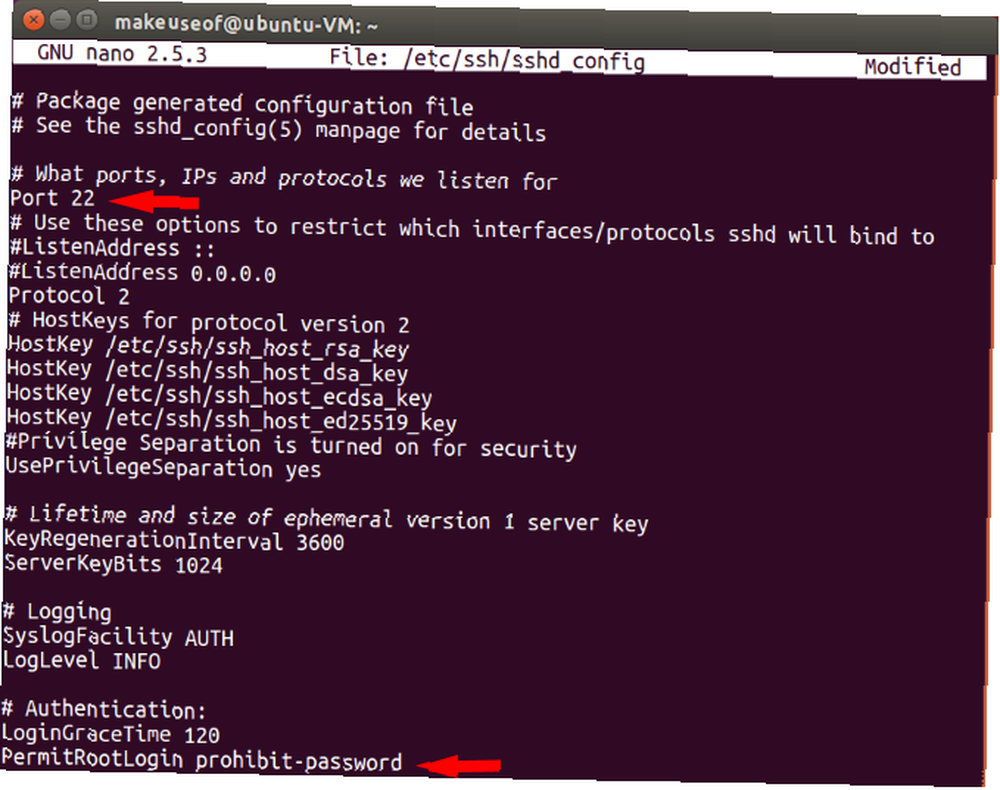

Jedną z pierwszych rzeczy, które należy zrobić, jest ograniczenie logowania SSH do użycia pary kluczy SSH Jak uwierzytelniać się za pomocą SSH za pomocą kluczy zamiast haseł Jak uwierzytelniać się za pomocą SSH za pomocą kluczy zamiast haseł SSH to świetny sposób na uzyskanie zdalnego dostępu do twojego komputer. Po otwarciu portów routera (a dokładniej portu 22) możesz nie tylko uzyskać dostęp do serwera SSH z wewnątrz ... w przeciwieństwie do hasła do logowania. Następnie powinieneś zmienić domyślny port SSH i wyłączyć logowanie roota. Po prostu otwórz konfigurację SSH, wpisując:

sudo nano / etc / ssh / sshd_configPo otwarciu pliku odszukaj wiersze, które mówią Port i PermitRootLogin. Powinieneś zmienić port na nietypowy numer, który nie jest aktualnie używany przez twój system. Przejdź do następnego punktu w artykule, w jaki sposób sprawdzić, które inne porty są obecnie używane przez inne programy. PermitRootLogin można ustawić na zabroń hasła jeśli nadal chcesz się zalogować przez korzeń za pomocą pary kluczy SSH.

Po wprowadzeniu wspomnianych zmian możesz ponownie uruchomić usługę SSH i wygrzewać się w nowo odkrytej prywatnej chwale, uruchamiając:

usługa sudo sshd restart7. Wyłącz niepotrzebne demony

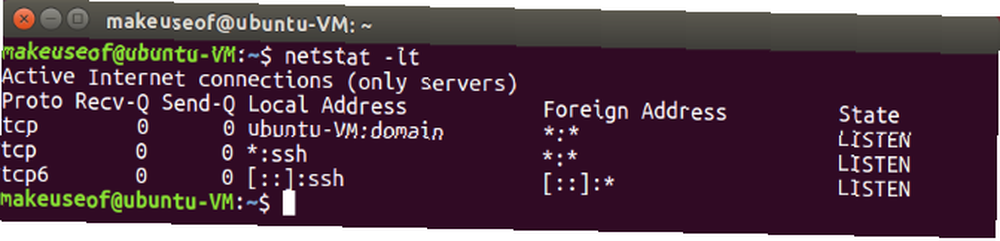

Być może podczas instalacji wybrałeś kilka usług, których tak naprawdę nie potrzebujesz. Te demony mogą nasłuchiwać na zewnętrznych portach. Jeśli nie potrzebujesz tych usług, możesz je po prostu wyłączyć. Pomoże to chronić Twoją prywatność, a także skróci czas rozruchu!

Gdy będziesz gotowy, aby sprawdzić, kto słucha, uruchom:

netstat -lt8. Upewnij się, że twój system jest zaktualizowany

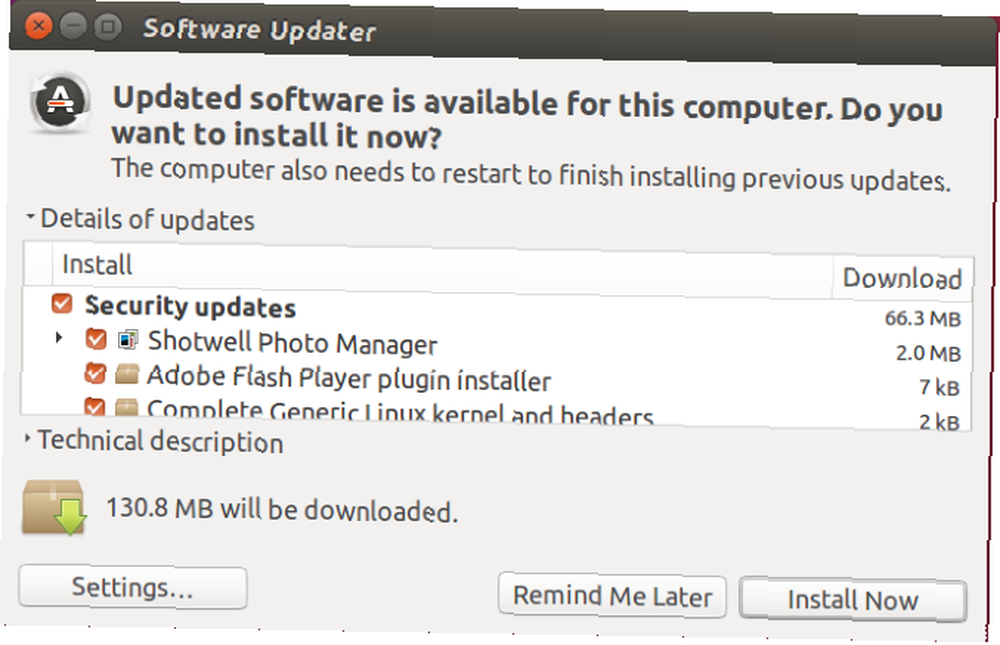

W momencie instalacji Ubuntu zauważyłeś opcję pobierania aktualizacji podczas instalacji. Powodem tego jest to, że od czasu udostępnienia podstawowej wersji Ubuntu do pobrania mogło być kilka aktualizacji systemowych i krytycznych zabezpieczeń. Jest to znak tego, jak ważne i ważne jest zapewnienie aktualizacji systemu. Jeśli chcesz być wybiórczy co do tego, które aktualizacje są stosowane, możesz pobrać Software Updater z aplikacji Ubuntu Software.

Po uruchomieniu Aktualizatora oprogramowania nastąpi podział na aktualizacje Aktualizacje bezpieczeństwa i Inne aktualizacje. Absolutnym minimum powinno być zapewnienie, że wszystkie aktualizacje zabezpieczeń są zawsze aktualne. Dlaczego zawsze powinieneś aktualizować instalację Ubuntu [Linux] Dlaczego powinieneś zawsze aktualizować instalację Ubuntu [Linux]. Inne aktualizacje będą zawierać ważne poprawki błędów i aktualizacje podstawowe Ubuntu, jeśli są one dostępne.

9. Użyj VPN

Obecnie dostępnych jest mnóstwo opcji VPN Najlepsze usługi VPN Najlepsze usługi VPN Zebraliśmy listę najlepszych dostawców usług wirtualnej sieci prywatnej (VPN), pogrupowanych według premium, bezpłatnego i torrent- przyjazny. . Wiele z nich ma natywnie dostępnych klientów Linuksa. VPN zakrywa i szyfruje Twój ruch internetowy. Zapewnia to, że cała Twoja aktywność online jest najwyraźniej zakodowana dla każdego, kto próbuje przechwycić ruch. Ponadto niektóre sieci VPN mogą manipulować lub sfałszować adres IP.

Krótko mówiąc, sprawia to wrażenie, że przebywasz w innym miejscu lub kraju. Może to okazać się przydatne w wielu scenariuszach, w tym w grach online. 7 powodów, dla których gracze potrzebują VPN przyjaznego dla graczy. 7 powodów, dla których gracze potrzebują VPN przyjaznego dla graczy. Masz najlepszą mysz i oszałamiający monitor. Ale czy kiedykolwiek myślałeś o tym, jak dobra sieć VPN może poprawić twoje wrażenia z gry? Oto siedem powodów, dla których warto spróbować. .

10. Zieleń jest dobra

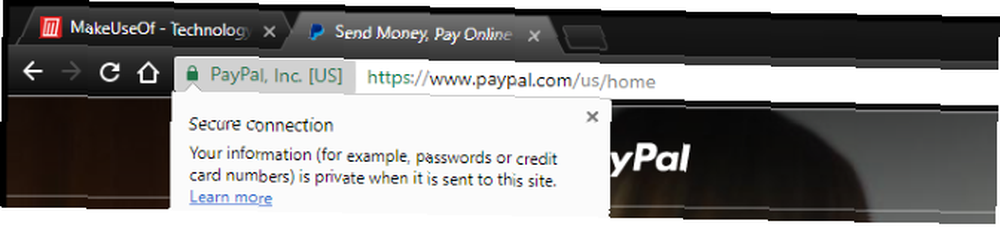

Jest to najlepsza praktyka, niezależnie od używanego urządzenia. Jest to jednak tak ważny punkt, że absolutnie nie mogliśmy tego pominąć. Jeśli prowadzisz witrynę internetową, która wymaga podania danych osobowych i / lub szczegółów płatności, koniecznie zwróć uwagę na połączenie chronione ikona w oknie przeglądarki. Zazwyczaj jest to oznaczone zieloną ikoną kłódki po lewej stronie adresu lub adresu URL witryny. Ta ikona oznacza, że odwiedzana witryna ma ważny certyfikat Secure Socket Layer (SSL) Co to jest certyfikat SSL i czy go potrzebujesz? Co to jest certyfikat SSL i czy go potrzebujesz? Przeglądanie Internetu może być przerażające, gdy w grę wchodzą dane osobowe. . To szyfruje i zabezpiecza cały ruch między przeglądarką a witryną.

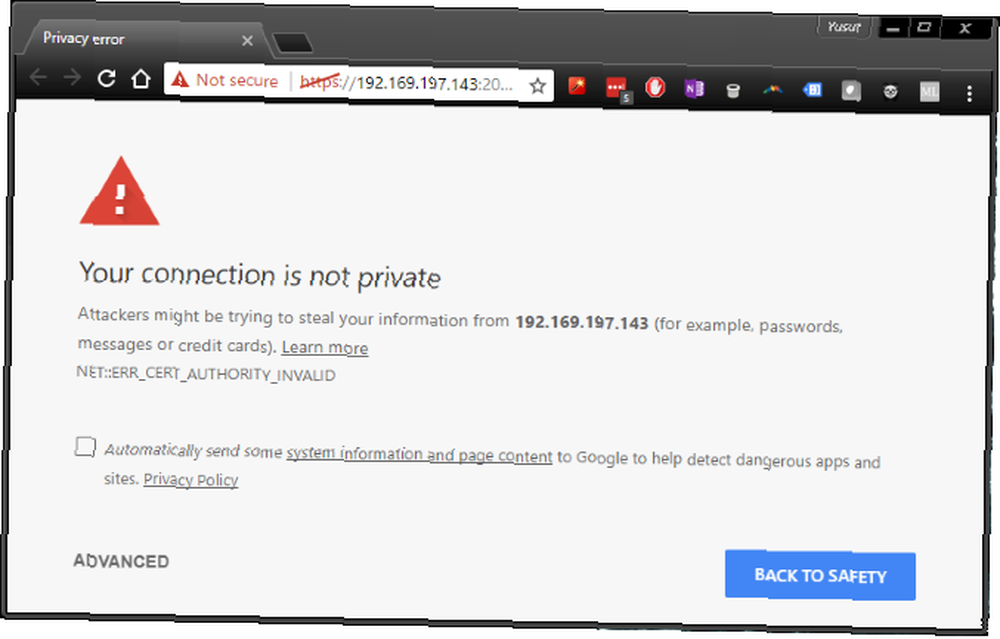

Jeśli witryna ma nieprawidłowy certyfikat SSL, może zostać wyświetlone ostrzeżenie podobne do zrzutu ekranu poniżej. Zauważysz Nie zabezpieczone zamiast wszechmocnej zielonej kłódki wskazującej, że należy postępować z najwyższą ostrożnością.

Jeśli przejdziesz do witryny, która nie jest bezpieczna, pamiętaj, aby nie wpisywać żadnych danych osobowych, haseł ani szczegółów płatności.

Czy prywatność ma znaczenie, jeśli nie robię nic złego?

Glenn Greenwald rozwiązuje to pytanie w swoim przemówieniu TED 2014. Podany przykład jest taki, że nie ma nic złego w śpiewaniu i tańczeniu, ale niektórzy decydują się na to prywatnie, ponieważ nie chcą tego robić przed innymi. Możesz nie mieć nic obciążającego do ukrycia, ale to nie znaczy, że nie powinieneś mieć możliwości ukrywania się, gdy chcesz śpiewać i tańczyć. Niezależnie od tego, czy jest to ktoś naruszający twoją prywatność w złośliwych celach, czy po prostu poczucie wolności od naszego życia, prywatność ma znaczenie Dlaczego Amerykanie zrezygnowali z prywatności? Dlaczego Amerykanie zrezygnowali z prywatności? Niedawne badanie przeprowadzone przez Annenberg School for Communication na Uniwersytecie Pensylwanii wykazało, że Amerykanie są poddani rezygnacji z danych. Dlaczego tak jest i wpływa to nie tylko na Amerykanów? .

Podczas gdy ten artykuł dotyczy prywatności i bezpieczeństwa, kwestia czujności powinna być powtarzana w całym tekście. Nabycie nawyku dobrych praktyk bezpieczeństwa oznacza, że Twoje dane osobowe i poufne są bezpieczne i trzymane z dala od wścibskich oczu.

Czy natrafiłeś na jakieś sposoby, które pomogą Ci chronić swoją prywatność? Co sądzisz o prywatności informacji w dzisiejszym świecie Linuksa? Daj nam znać w komentarzach poniżej!

Kredyty obrazkowe: maimu / Shutterstock