Peter Holmes

0

2358

350

Na dzikim zachodzie nigdy nie możesz być zbyt ostrożny, że lubimy nazywać Internet. Miejsce, w którym przejeżdżający bandyci mogą uwolnić cię od pieniędzy, tożsamości i koszuli, jeśli nie jesteś wystarczająco czujny.

Nie ma powodu, dla którego nie można podciągnąć mostu zwodzonego i powstrzymać złych facetów przed wejściem; mnóstwo darmowych 7 niezbędnych plików do pobrania, które MUSISZ zainstalować 7 niezbędnych plików do pobrania, które MUSISZ zainstalować (i tanie) oprogramowanie zabezpieczające 8 najlepszych programów zabezpieczających do ochrony przed złośliwym oprogramowaniem systemu Windows 10 8 najlepszych programów zabezpieczających do ochrony przed złośliwym oprogramowaniem systemu Windows 10 Chcesz zaostrzyć bezpieczeństwo na twoim komputerze? To dobry pomysł, więc spójrz na te fantastyczne opcje antywirusowe dla Windows 10. są dostępne. Nie wiesz, czego użyć? Następne dziesięć posiada Pieczęć Zatwierdzenia Marka O'Neilla.

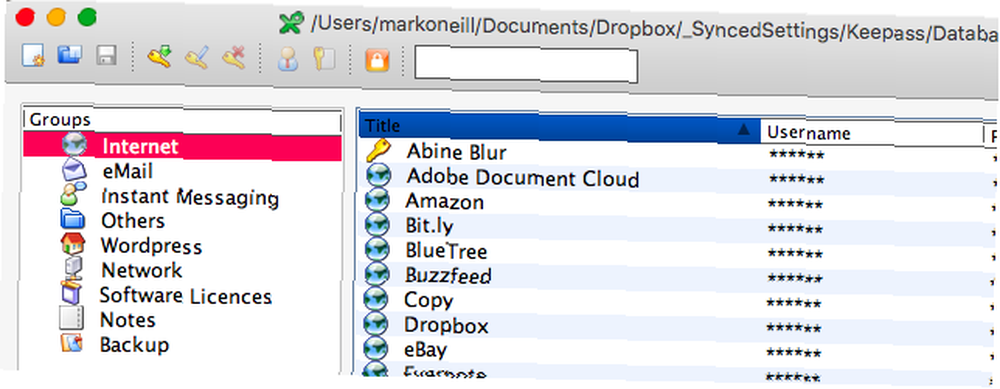

KeePass

Jedną z najbardziej bezwzględnych trudności związanych z instalowaniem oprogramowania i tworzeniem kont internetowych jest konieczność zapamiętania inne hasło. W końcu wszyscy wiemy, że nie używamy tego samego hasła więcej niż raz - prawda? Lecz odkąd @ jHjddlrPoiQ # + 9nB @ nie spływa z języka jak masło, w końcu wybieramy łatwą drogę i zamiast tego używamy czegoś naprawdę trudnego hasło lub 123456. Potem zastanawiamy się, dlaczego tak łatwo nas zhakowano.

Najlepszym rozwiązaniem tego dylematu jest użycie menedżera haseł. Każdy ma swoje ulubione (LastPass LastPass dla Firefox: Idealny system zarządzania hasłami LastPass dla Firefox: Idealny system zarządzania hasłami Jeśli jeszcze nie zdecydowałeś się użyć menedżera haseł do swoich niezliczonych loginów w Internecie, nadszedł czas, aby na nie rzucić okiem najlepszych opcji: LastPass. Wiele osób jest ostrożnych z używaniem…, 1Password Pozwól 1Password na Mac zarządzać hasłami i zabezpieczonymi danymi Pozwól 1Password na Mac zarządzaj hasłami i zabezpieczonymi danymi Pomimo nowej funkcji iCloud Keychain w OS X Mavericks, nadal wolę moc zarządzania moimi hasłami w klasycznym i popularnym 1Password AgileBits, teraz w czwartej wersji.), ale moim ulubionym jest KeePass KeePass Password Safe - The Ultimate Encrypted Password System [Windows, Portable] KeePass Password Safe - The Ultimate Encrypted Password System [Windows, Portable] Bezpiecznie przechowuj swoje hasła. W komplecie z szyfrowaniem i przyzwoitym generatorem haseł - nie wspominając o wtyczkach do Chrome i Firefox - KeePass może być najlepszym dostępnym systemem zarządzania hasłami. Jeśli… z różnych powodów. Baza danych haseł może zostać pozostawiona w Dropbox, dzięki czemu można ją otworzyć i używać na każdym komputerze, na którym jestem. Wersję iPhone'a można odblokować za pomocą Touch ID Touch ID Woes: Rozwiązywanie problemów Skaner linii papilarnych iPhone 5S Touch ID Woes: Rozwiązywanie problemów Skaner linii papilarnych iPhone 5S Nie ma wątpliwości, że iPhone 5S firmy Apple wprowadza jedną z najlepszych implementacji skanowania linii papilarnych, ale nie było proste żeglowanie dla każdego. , a wymagane hasło skopiowane do schowka po prostu go dotykając. KeePass ma również generator haseł PWGen - bardzo zaawansowany generator haseł [Windows] PWGen - bardzo zaawansowany generator haseł [Windows] Jeśli do tej pory nie używasz silnych kryptograficznie haseł, spóźniasz się. Ufanie LastPass nie jest dla wszystkich. Bez względu na to, ile zainstalowałeś oprogramowania zabezpieczającego, bezpieczne hasło zawsze będzie podstawą… wbudowane i informuje, jak silne jest hasło, zanim go użyjesz. Całkowicie słodki.

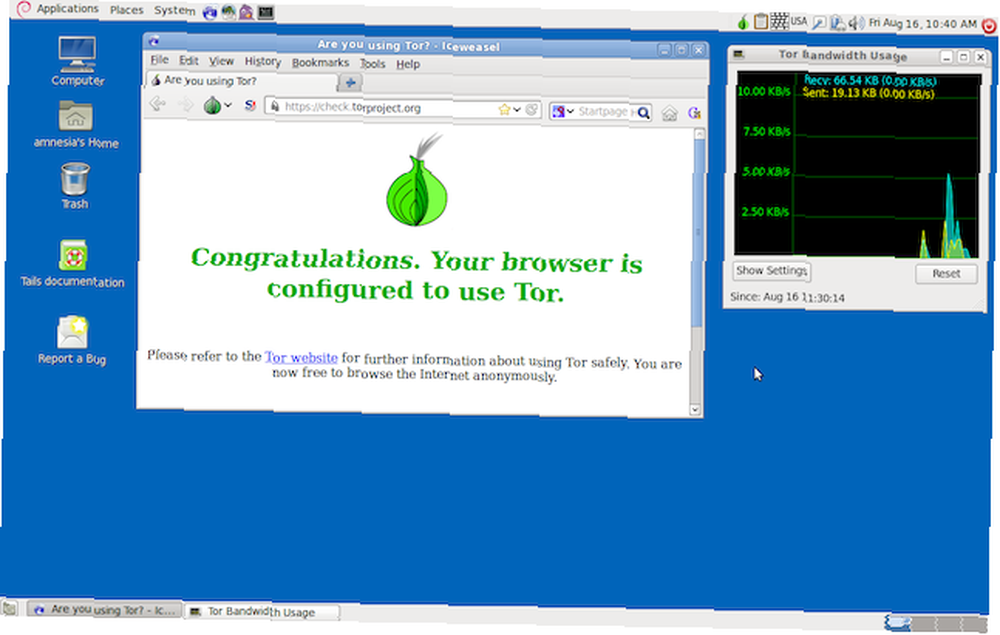

Ogony

Ogony Twoje zainteresowanie ochroną prywatności sprawi, że będziesz atakowany przez NSA Twoje zainteresowanie ochroną prywatności sprawi, że będziesz atakowany przez NSA Tak, zgadza się. Jeśli zależy Ci na prywatności, możesz zostać dodany do listy. (Amnesic Incognito Live System) to bezpieczny system operacyjny Linux, który działa w sieci Tor. Naprawdę prywatne przeglądanie: nieoficjalny przewodnik użytkownika po torach Naprawdę prywatne przeglądanie: nieoficjalny przewodnik użytkownika po tor Tor zapewnia prawdziwie anonimowe i niewykrywalne przeglądanie i wysyłanie wiadomości, a także dostęp do tzw “Głęboka sieć”. Tor nie może zostać złamany przez żadną organizację na tej planecie. , i jest przeznaczony do uruchamiania z Live DVD. 50 fajnych zastosowań Live CD. 50 fajnych zastosowań Live CD. Live CD to chyba najbardziej przydatne narzędzie w zestawie narzędzi każdego maniaka. W tym przewodniku na żywo na CD przedstawiono wiele zastosowań na żywo dysków CD lub DVD, od odzyskiwania danych po poprawę prywatności. lub pamięć USB Live Instalacja Live USB stawia Linux na Twój dysk twardy z łatwością Instalacja Live USB instaluje Linux na Twój dysk twardy z łatwością Uruchom jedną z ponad stu dystrybucji Linuksa z dysku USB. Dzięki Live USB, oprogramowaniu, które można uruchomić na komputerach z systemem Windows i Linux, wystarczy kilka kliknięć, aby… Nie jestem ekspertem od Linuksa pod żadnym względem, ale uważam, że Tails jest bardzo łatwy w konfiguracji i obsłudze.

Podczas korzystania z niego na komputerze nie pozostaną żadne cyfrowe ślady tego, co robisz, dlatego jest to idealny system do testowania podejrzanego oprogramowania, przeglądania niektórych poufnych plików lub przeprowadzania prywatnego przeglądania, nie dopuszczając do tego wirusów na twoim komputerze.

W rzeczywistości Tails był systemem operacyjnym używanym przez Glenna Greenwalda i Laurę Poitras do komunikacji z Edwardem Snowdenem. Dokumenty ujawnione przez Snowdena pokazują, że NSA ma poważne problemy z włamaniem się do systemu Tails. Jest więc dobry powód, dla którego powinieneś używać Tails.

Tunnelbear

Pisałem wcześniej o mojej miłości do Tunnelbear Konfiguracja VPN na iPhonie w kilka minut z Tunnelbear Konfiguracja VPN na iPhonie w kilka minut z Tunnelbear Dla tych, którzy chcą mieć absolutną prywatność i żadnych ograniczeń geograficznych podczas przeglądania Internet, wirtualna sieć prywatna jest właściwą drogą. i warto jeszcze raz wspomnieć. Zalety VPN związane z bezpieczeństwem Co to jest definicja wirtualnej sieci prywatnej Co to jest definicja wirtualnej sieci prywatnej Wirtualne sieci prywatne są teraz ważniejsze niż kiedykolwiek wcześniej. Ale czy wiesz czym one są? Oto, co musisz wiedzieć. jest ich wiele, do tego stopnia, że nie używa VPN 6 Bezlogowych VPN, które poważnie traktują Twoją prywatność 6 Bezlogowych VPN, które poważnie traktują Twoją prywatność W czasach, gdy każdy ruch online jest śledzony i rejestrowany, VPN wydaje się logicznym wyborem. Przyjrzeliśmy się sześciu sieciom VPN, które poważnie traktują Twoją anonimowość. może być postrzegany przez niektórych jako wręcz lekkomyślny.

Przede wszystkim, jeśli korzystasz z niezabezpieczonego połączenia Wi-Fi (powiedzmy w Starbucks lub na lotnisku), korzystanie z niego nie jest całkowicie bezpieczne. Każdy, kto ma odpowiedni sprzęt, może węszyć połączenie i pobierać poufne informacje, takie jak nazwy użytkowników i hasła, czaty czatu, szczegóły bankowości internetowej. Czy bankowość internetowa jest bezpieczna? Przeważnie, ale oto 5 zagrożeń, o których powinieneś wiedzieć, czy bankowość internetowa jest bezpieczna? Przeważnie, ale oto 5 rodzajów ryzyka, o których powinieneś wiedzieć. Bankowość internetowa ma wiele do powiedzenia. Jest to wygodne, może uprościć twoje życie, możesz nawet uzyskać lepsze stopy oszczędności. Ale czy bankowość internetowa jest tak bezpieczna, jak powinna być? , i tak dalej. VPN zatrzymuje to wszystko, szyfrując dane wchodzące i wychodzące z komputera, i sprawia, że wygląda na to, że jesteś w innym kraju (przypisując ci obcy adres IP w wybranym kraju).

To, co lubię w Tunnelbear, to fakt, że jest tani (5 USD miesięcznie za nieograniczone użytkowanie), zapewnia wsparcie dla wielu krajów, aplikacja jest bardzo łatwa w użyciu, ma rozszerzenie Chrome, które jest bardzo szybkie i bardzo łatwe w użyciu , ich aplikacja na smartfony jest bardzo dobrze zaprojektowana i jako całość ich połączenia są wyjątkowo stabilne. W ciągu ostatniego roku bardzo rzadko zdarzały mi się połączenia.

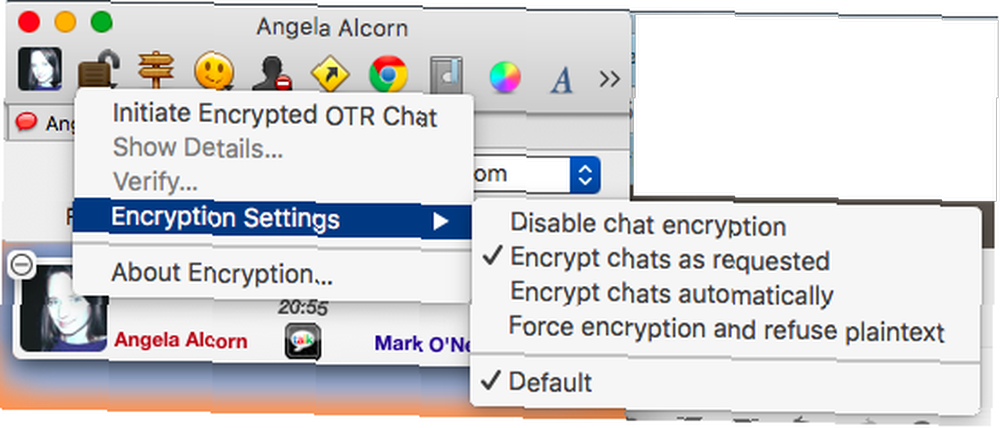

OTR (Off The Record)

Właśnie wspomniałem, w jaki sposób komunikatory internetowe mogą być przechwytywane przez niezabezpieczone połączenie Wi-Fi. Dlatego powinieneś poważnie rozważyć użycie OTR (Off The Record) do szyfrowania wiadomości błyskawicznych.

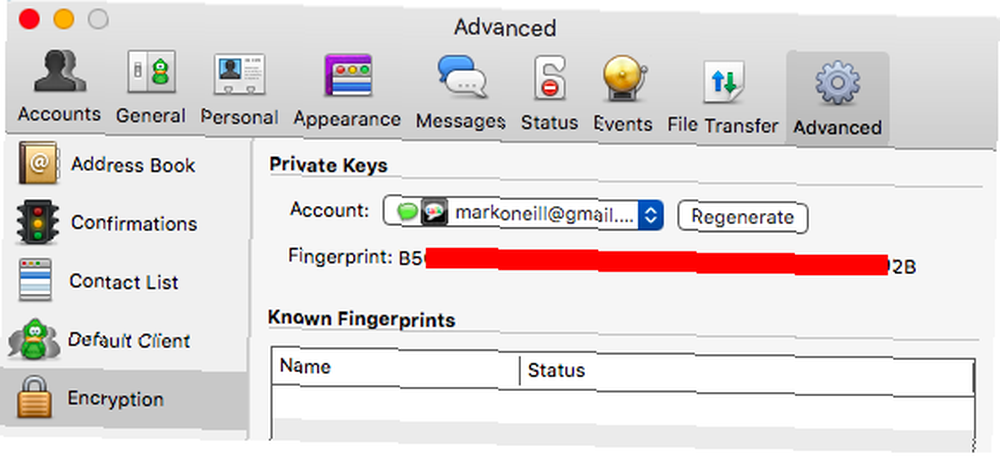

OTR współpracuje z Pidgin (Windows) i Adium (Mac OS X). Jest to wtyczka, którą dodajesz do Pidgin lub Adium, upuszczając ją do katalogu wtyczek tej aplikacji czatu. Po ponownym uruchomieniu zauważysz, że w oknie czatu znajduje się kłódka. Będziesz musiał wygenerować klucze prywatne, ale wtyczka dobrze się spisuje.

Możesz poprosić o zaszyfrowany czat lub nalegać na to. Pamiętaj jednak, że druga osoba na czacie musi mieć również zainstalowany OTR, aby to działało. Dokumenty Snowdena ujawniają również, że NSA próbowała złamać OTR i nie udało się jej złamać.

PGP (dość dobra prywatność)

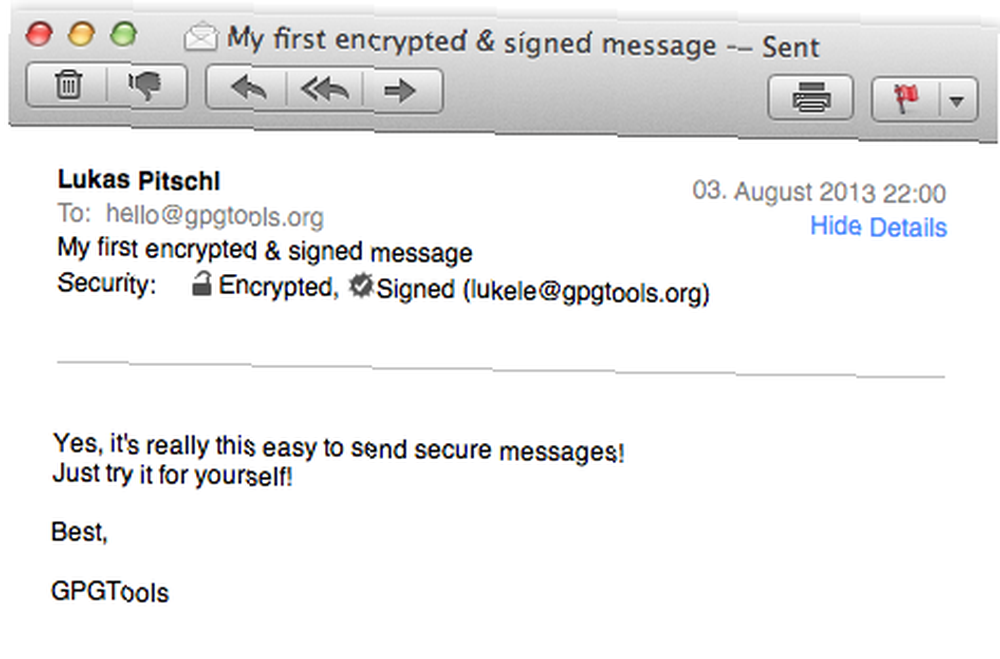

Jeśli chcesz zaszyfrować swoje e-maile, nadszedł czas, aby przejść do PGP (całkiem dobra prywatność) PGP Me: całkiem dobre wyjaśnienie dotyczące prywatności PGP mnie: całkiem dobre wyjaśnienie dotyczące prywatności całkiem dobra prywatność to jedna z metod szyfrowania wiadomości między dwojgiem ludzi. Oto, jak to działa i czy można to sprawdzić. .

Jeśli korzystasz z Apple Mail, Mozilla Thunderbird lub Microsoft Outlook, jesteś już objęty specjalnymi wtyczkami (Apple Mail | Microsoft Outlook). Ale jeśli e-mail na pulpicie nie jest twoim występem, a ty bardziej jesteś typem faceta opartym na poczcie internetowej, to jest kilka dobrych wtyczek do Gmaila, zwłaszcza Mymail-Crypt i Mailvelope. Chociaż mogą zostać ostatecznie zwolnione przez aktywne opracowanie przez Google oficjalnej wtyczki szyfrującej PGP o nazwie End-to-End, która jest obecnie w fazie alfa.

PGP działa poprzez generowanie pary kluczy - jednego prywatnego (znanego również jako “sekret”) i jeden publiczny (oto mój klucz publiczny). Jeśli klikniesz ten link, zobaczysz, że mój klucz publiczny to bardzo długi bezsensowny bełkot. Możesz swobodnie przekazać swój klucz publiczny każdemu, ale MUSISZ zachować tajemnicę ... no cóż, tajemnicę. Jeśli chcesz wysłać komuś wiadomość, użyj jego klucza publicznego do zaszyfrowania i wysłania wiadomości, a następnie może on odszyfrować i odczytać wiadomość za pomocą swojego klucza prywatnego. Ponieważ klucz prywatny jest prywatny tylko dla właściciela, tylko odbiorca może rozszyfrować bełkot.

HTTPS wszędzie

Jeśli korzystanie z wirtualnej sieci prywatnej wydaje się dla ciebie trochę za dużo, to przynajmniej użyj HTTPS Everywhere.

Wtyczka dla Chrome i Firefox została opracowana przez Electronic Frontier Foundation (o czym pisałem wcześniej przed The Electronic Frontier Foundation - Co to jest i dlaczego jest ważne Electronic Frontier Foundation - Co to jest i dlaczego jest ważne Electronic Frontier Foundation jest międzynarodowa grupa non-profit z siedzibą w USA, zaangażowana w walkę o prawa cyfrowe. Przyjrzyjmy się niektórym z ich kampanii i temu, jak mogą ci pomóc). HTTPS Everywhere szyfruje Twoje wizyty na stronach internetowych, zwiększając bezpieczeństwo Twojej prywatności. Zachowuje prywatność tekstu wychodzących wiadomości e-mail. Utrudnia to wszystkim, którzy próbują połączyć się z siecią Wi-Fi, jeśli masz latte w Starbucks. Płacąc za coś online za pomocą karty kredytowej, HTTPS szyfruje dane płatności, aby nie zostały przechwycone na trasie.

Wtyczka nie działa z każdą witryną. W takim przypadku, jeśli witryna jest dla Ciebie naprawdę ważna, możesz dodać ją do białej listy, więc tylko zwykłe http jest używany. Ale to nie ukrywa, które strony odwiedziłeś. HTTPS Everywhere również nie działa ze stronami internetowymi, które nie obsługują protokołu https. Istnieją więc pewne ograniczenia. Ale to lepsze niż nic, a większość dużych stron internetowych to obsługuje.

Przeglądarka Tor

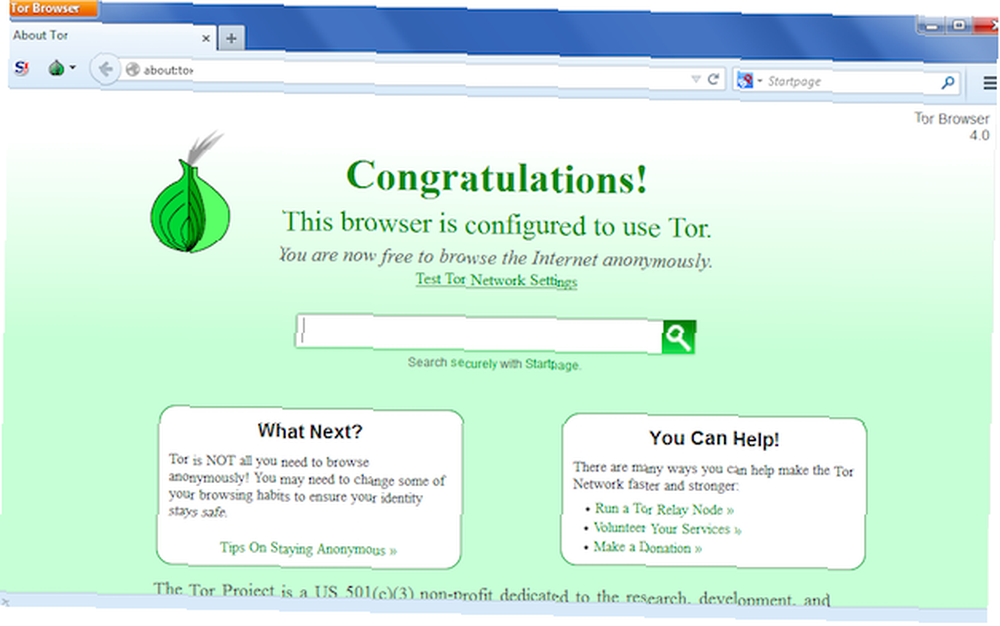

Jeśli nie chcesz instalować i używać systemu operacyjnego Tails, przynajmniej pobierz przeglądarkę Tor. W jaki sposób projekt Tor może pomóc Ci chronić własną prywatność w Internecie Jak projekt Tor może pomóc w ochronie własnej prywatności w Internecie Prywatność była stały problem z praktycznie wszystkimi głównymi witrynami, które odwiedzasz dzisiaj, zwłaszcza tymi, które regularnie przetwarzają dane osobowe. Jednak podczas gdy większość wysiłków w zakresie bezpieczeństwa jest obecnie ukierunkowana na… Przeglądarka Tor ma na celu zachowanie anonimowości podczas przeglądania sieci. Umożliwia także odwiedzenie mrocznego podbrzusza Internetu. Jak znaleźć aktywne witryny .Onion Dark (i dlaczego warto) Jak znaleźć aktywne witryny .Onion Dark (i dlaczego warto) The Dark Web, częściowo składa się z witryn .onion, hostowanych w sieci Tor. Jak je znaleźć i gdzie iść? Pójdź za mną… - tzw “Dark Web Oto, ile Twoja tożsamość może być warta w Dark Web Oto, ile Twoja tożsamość może być warta w Dark Web Nie jest wygodnie myśleć o sobie jak o towarze, ale wszystkie dane osobowe, od nazwiska i adresu po konto bankowe szczegóły, są warte czegoś dla przestępców internetowych. Ile jesteś wart? “, gdzie handlarze narkotyków, pornografowie i zabójcy prowadzą swoją działalność (więc słyszałem - tak naprawdę nie przeglądałem!).

Jedynym minusem korzystania z Tora jest to, że działa dość wolno, ponieważ twoje połączenie internetowe jest ciągle przekierowywane. Zaletą, oprócz całej anonimowości, jest to, że przeglądarka jest przenośna. Możesz więc uruchomić go z pamięci USB i nie pozostawiać żadnych śladów na komputerze, na którym pracujesz. Jest także wieloplatformowy (Windows, Mac OS X, Linux).

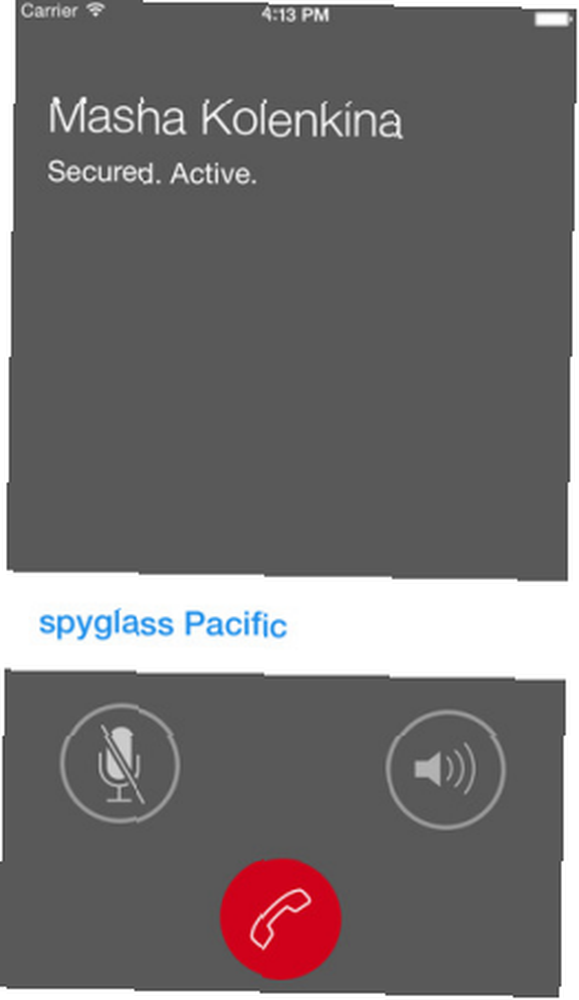

Sygnał

Podczas całej burzy NSA niemiecka kanclerz Angela Merkel odkryła, że jej telefon jest podsłuchiwany. Jeśli więc niemiecki kanclerz wszystkich ludzi nie jest bezpieczny przed ludźmi, którzy słuchają, jak dzwoni do Mówiącego Zegara, to co nas czeka? Dlatego musisz zacząć szyfrować połączenia telefoniczne.

Signal to darmowa aplikacja typu open source na iOS i Androida, która trochę naśladuje WhatsApp. Możesz wysyłać wiadomości błyskawiczne z tekstem, obrazkami i filmami do innych osób sygnalizujących, które mają aplikację i Twój numer telefonu. Możesz także zadzwonić do tej osoby, a połączenie zostanie zaszyfrowane.

Próbowałem tego w przeszłości i jakość dźwięku podczas połączeń była bardzo dobra. byłem pod dużym wrażeniem.

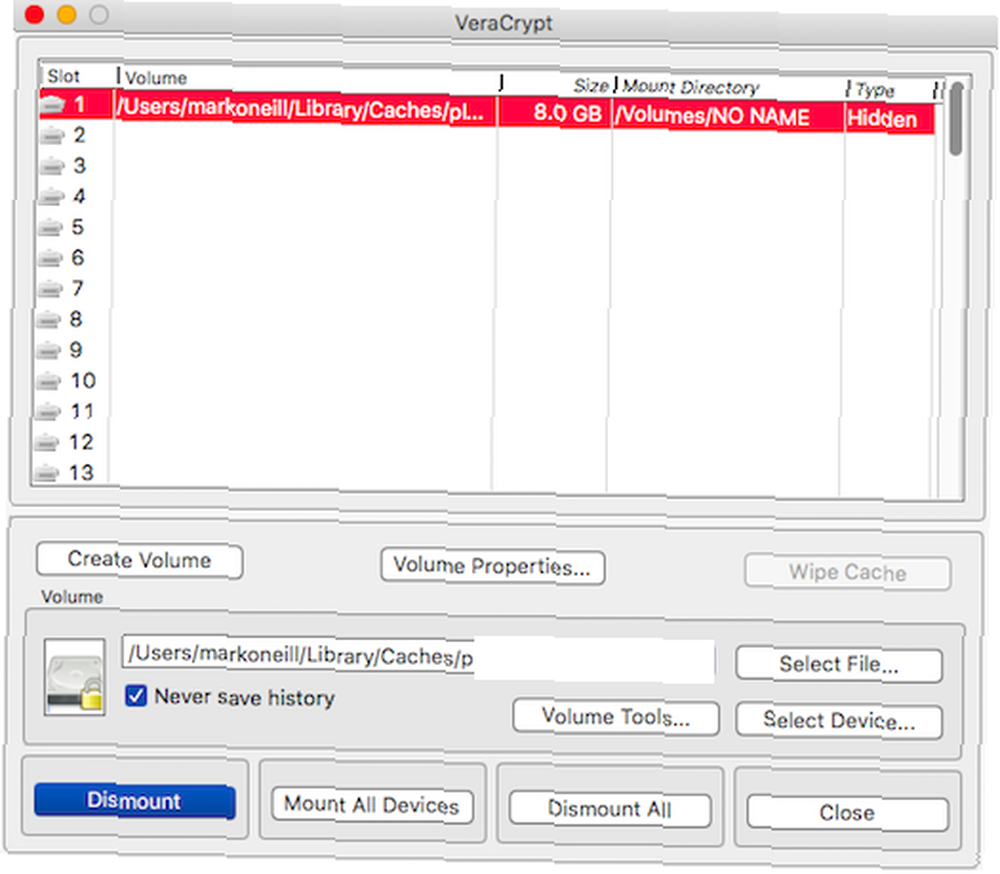

VeraCrypt

Będąc ogromnym TrueCrypt Przewodnik użytkownika TrueCrypt: Zabezpiecz swoje prywatne pliki Przewodnik użytkownika TrueCrypt: Zabezpiecz swoje prywatne pliki Aby naprawdę zabezpieczyć swoje dane, musisz je zaszyfrować. Nie wiesz, jak zacząć? Musisz przeczytać naszą instrukcję obsługi TrueCrypt autorstwa Lachlan Roy i nauczyć się korzystać z oprogramowania do szyfrowania TrueCrypt. uczniu, byłem naprawdę zdenerwowany, kiedy ogłosili, że projekt został przerwany. Czego teraz użyję, aby ukryć wszystkie moje zdjęcia Katy Perry? Byłem więc trochę zmartwiony, gdy dowiedziałem się, że inna wersja wychodzi pod inną nazwą - VeraCrypt. Jest całkowicie identyczny z TrueCrypt, z wyjątkiem kilku kosmetycznych zmian w wyglądzie i naprawdę irytującej nazwy. Vera? Naprawdę chłopaki? To najlepsze imię, jakie możesz wymyślić?

VeraCrypt (podobnie jak jego poprzednik) to darmowa aplikacja, która umożliwia tworzenie zaszyfrowanych folderów (tzw “kłęby”). Możesz także zaszyfrować cały dysk twardy, pamięć USB Jak utworzyć prawdziwie ukrytą partycję za pomocą TrueCrypt 7 Jak utworzyć naprawdę ukrytą partycję za pomocą TrueCrypt 7, partycji lub zewnętrznego dysku twardego, ale jest to oczywiście nieco bardziej zaawansowane. Możesz także utworzyć “ukryty wolumin”, który jest zasadniczo woluminem w obrębie woluminu.

Po utworzeniu woluminu otwórz go za pomocą interfejsu pokazanego powyżej. Tak będzie “uchwyt” na jednym z dysków twardych jako folder. Wystarczy wsunąć to, co chcesz ukryć, a następnie odmontować.

Kiedy TrueCrypt był w pobliżu, dziecięcy pornografowie używali go do ukrywania swoich brudnych, małych tajemnic, a FBI miało poważne problemy z włamaniem się do woluminów. Do tego stopnia, że zboczeńcy zostali zabrani do sądu, aby sędzia nakazał im podać hasło lub pójść do więzienia za obrazę sądu. Mogę tylko założyć, że VeraCrypt ma tę samą siłę szyfrowania.

Jednym ze standardów szyfrowania, które można wybrać przy tworzeniu woluminu, jest AES, co najwyraźniej jest tym, czego rząd USA używa do ochrony swoich dokumentów do poziomu ściśle tajnego. To ci coś mówi.

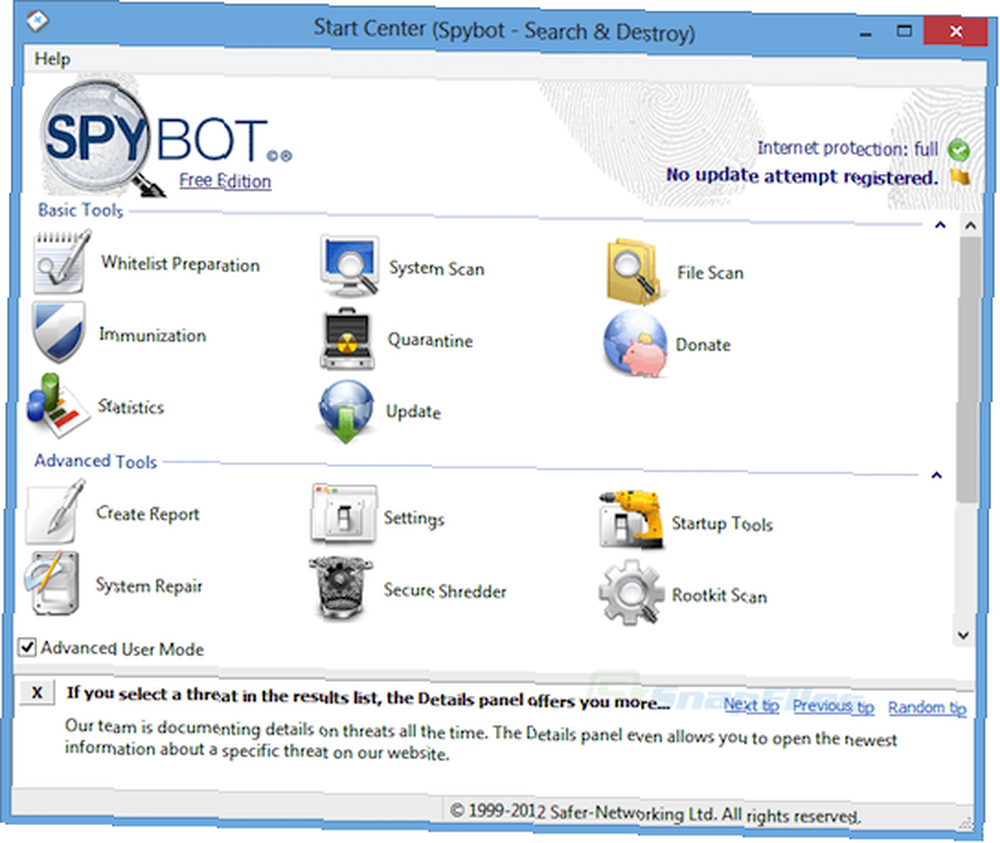

Spybot - Szukaj i niszcz

Kończę raczej anty-klimatycznym wyborem, ale jest to solidna aplikacja, która nigdy mnie nie zawiodła (w przeciwieństwie do MalwareBytes - nie zaczynaj od tego). Spybot Search and Destroy (Boże, uwielbiam to imię!) To aplikacja, która przeszukuje najgłębsze obszary twojego komputera, aby znaleźć nieprzyjemnych intruzów, których nie powinno tam być.

Dostępne są trzy wersje - Free Edition, Home Edition i Pro Edition. Dwa ostatnie to płatne plany. Darmowa wersja zapewnia wyjątkowe śledzenie programów anty-malware i spyware, ale nie w czasie rzeczywistym. Musisz ręcznie nacisnąć przycisk, aby uruchomić, więc pamiętaj o regularnej aktualizacji aplikacji i uruchom ją.

Wersja Home za 13,99 USD daje wszystko od darmowej wersji, a także skaner antywirusowy. Wersja Pro za 25,99 USD daje to wszystko, a także “Boot CD Creator” oraz skaner aplikacji na iPhone'a. Oba płatne plany zapewniają monitorowanie w czasie rzeczywistym, wiele codziennych aktualizacji i planowanie zadań.

A Spybot to naprawdę dobry kawałek oprogramowania. Zaatakował kilka paskudnych stworzeń z mojego systemu, które MalwareBytes przegapił. To przyniosło mi moją nieśmiertelną miłość i oddanie.

Więc jakie zabezpieczenia bezpieczeństwa zainstalowałeś??

Czego używasz, aby trzymać złych dali z daleka? Daj nam znać w komentarzach, jakie aplikacje zabezpieczające pomagają ci lepiej spać w nocy, wiedząc, że most zwodzony jest mocno uniesiony.

Kredyty obrazkowe: utrzymanie rycerza przez Algola za pośrednictwem Shutterstock