Mark Lucas

0

1944

41

Podróż do bardziej egzotycznych klimatów jest po prostu jedną z najlepszych rzeczy w życiu. Niezależnie od tego, czy jeździsz na zboczach, wspinasz się na góry, czy ciężko pracujesz nad opalenizną, nie będziesz daleko od smartfona lub laptopa. Jak inaczej sprawisz, że wszyscy w domu będą zazdrośni?

Ochrona danych podczas podróży jest bardzo ważna. Możesz wcale nie być na wakacjach. Podróż do pracy jest ważna i wiąże się z tym samym ryzykiem. Jeśli jesteś zainteresowany tym, jak zabezpieczyć swoje dane osobowe i prywatne podczas podróży 6 Porady dotyczące bezpieczeństwa online dla podróżnych i Road Warriors 6 Porady dotyczące bezpieczeństwa online dla podróżników i Road Warriors Niezależnie od tego, czy podróżujesz w interesach, czy dla przyjemności, Sieci Wi-Fi, różne przepisy dotyczące prywatności w Internecie oraz fizyczne zagrożenia dla sprzętu powodują, że podróżowanie jest ryzykownym przedsięwzięciem dla bezpieczeństwa osobistego i danych. , Czytaj.

1. Użyj adaptera Wi-Fi USB

Istnieje kilka scenariuszy zachęcających do wydania. Korzystanie z bezpłatnego, niezabezpieczonego Wi-Fi jest jednym z nich 3 Niebezpieczeństwa zalogowania się do publicznej sieci Wi-Fi 3 Niebezpieczeństwa zalogowania się do publicznej sieci Wi-Fi Słyszałeś, że nie powinieneś otwierać PayPal, konta bankowego, a nawet e-mail podczas korzystania z publicznego Wi-Fi. Ale jakie są rzeczywiste zagrożenia? . Ten problem to nieco złagodzone, gdy korzystasz z dobrze zabezpieczonego gniazdka Wi-Fi, ale wciąż istnieje kilka strategii pozbawionych skrupułów osoby, które mogą przechwycić twoje dane.

Bardzo łatwo jest naśladować bezprzewodowy punkt dostępowy. 5 sposobów, w jakie hakerzy mogą wykorzystać publiczną sieć Wi-Fi do kradzieży tożsamości. 5 sposobów, w jakie hakerzy mogą użyć publicznej sieci Wi-Fi, aby ukraść Twoją tożsamość . Oto pięć sposobów, w jakie cyberprzestępcy mogą uzyskać dostęp do twoich prywatnych danych i ukraść twoją tożsamość, podczas gdy cieszycie się latte i bajglem. z zakładu. Ewentualnie możesz zostać poproszony o podanie danych osobowych w celu uzyskania dostępu do bezpłatnego Wi-Fi. Jak będą wykorzystywane te dane?

Korzystanie z prywatnego adaptera Wi-Fi eliminuje znaczną liczbę problemów. Możesz kupić klucz sprzętowy przed podróżą. Twój lokalny przewoźnik może mieć świetną ofertę na dane międzynarodowe. Mamy szczęście w Europie, że wielu przewoźników zmniejsza (lub usuwa) limity danych lub przynajmniej oferuje istniejącą umowę komórkową jako standard podczas podróży. Możesz też udać się do lokalnego sprzedawcy i sprawdzić ich oferty.

Jeśli jest to kraj, który często odwiedzasz, możesz zaoszczędzić pieniądze na dłuższą metę, odbierając i korzystając z usług lokalnego operatora danych mobilnych.

2. Unikaj komputerów publicznych

Ogromne prywatne i prywatne dane to nie publiczny komputer. Nie ma sposobu, aby powiedzieć, co zostało zainstalowane na komputerze w otoczeniu publicznym, czy to keylogger, złośliwe oprogramowanie lub wirus.

Jeśli jesteś zmuszony korzystać z komputera publicznego 5 sposobów, aby upewnić się, że komputery publiczne, których używasz, są bezpieczne 5 sposobów, aby upewnić się, że komputery publiczne, których używasz, są bezpieczne Publiczne WiFi jest niebezpieczne bez względu na komputer, na którym jesteś, ale zagraniczne maszyny wymagają jeszcze większych Uwaga. Jeśli korzystasz z komputera publicznego, postępuj zgodnie z tymi wytycznymi, aby zapewnić prywatność i bezpieczeństwo. , nie loguj się na swoje konta społecznościowe lub internetowe konta bankowe i unikaj otwierania prywatnej lub poufnej poczty.

Jeśli dosłownie nie ma innej opcji, zobacz “Użyj LiveUSB / CD” poniżej.

3. Bulk It Out

Konieczne mogą być bardziej ekstremalne środki, w zależności od miejsca podróży. Niektóre rządy notorycznie ściśle określają, jakie dane i technologie mogą wpływać do ich kraju. Zawsze badaj czego się spodziewać na granicy. W ten sposób nie będziesz zaskoczony, jeśli kontrola graniczna zabierze urządzenie do bardziej intensywnego dochodzenia.

W wielu przypadkach niewiele można zrobić bezpośrednio protestować przeciwko inwazyjnej kontroli technologii. W końcu tak naprawdę nie chcesz skończyć na następnym locie do domu. Ale możesz wyprzedzić grę.

Zwolennik i dziennikarz ds. Bezpieczeństwa cyfrowego Quinn Norton sugeruje, aby zamiast wycierać urządzenie lub chować je w określonych miejscach, spróbuj czegoś przeciwnego. “Nie próbuj ukrywać swoich danych. Im bardziej ukrywasz swoje dane, tym bardziej sygnalizujesz swoją wagę.” Alternatywą jest tworzenie wielu niedokładnych rekordów w celu maskowania cennych danych.

To ciekawa strategia. Jego najlepsza szansa na sukces działa w połączeniu z innymi planami łagodzenia skutków.

4. Utwórz kopię zapasową i wyczyść

Patrol celny i graniczny Stanów Zjednoczonych drastycznie zwiększa liczbę wyszukiwań na urządzeniach prywatnych i osobistych Wyszukiwania na smartfonach i laptopach: Poznaj swoje prawa Wyszukiwania na smartfonach i laptopach: Poznaj swoje prawa Czy wiesz, jakie masz prawa podczas podróży zagranicznych za pomocą laptopa, smartfona czy dysk twardy? przy wjeździe do kraju. Obywatele USA mają określony zestaw praw chroniących ich prywatność podczas pobytu na ziemi. Te same prawa nie dotyczą osób podróżujących do USA w celach zawodowych lub rozrywkowych. Muszę dodać, że Stany Zjednoczone są dalekie od jedynego kraju, w którym obowiązują tego rodzaju reguły. Niezależnie od tego, potrzebujesz strategii, aby zabezpieczyć swoje dane. 6 sposobów ochrony Twojej prywatności na granicy. 6 sposobów obrony Twojej prywatności na granicy. Czy administracja Trump rozważa wymagające listy stron internetowych, haseł i kont społecznościowych od osób wchodzących na NAS? A jeśli tak, to jak możesz uniknąć tej kontroli? .

Jeśli szczególnie martwisz się o klonowanie danych, jedną ze strategii jest wykonanie kopii zapasowej wszystkich danych w usłudze w chmurze. Następnie po prostu wyczyść urządzenie. Jeśli czujesz się naprawdę przebiegły, użyj DBAN, aby całkowicie wyzerować dysk. 4 sposoby całkowitego usunięcia dysku twardego 4 sposoby całkowitego usunięcia dysku twardego Przy sprzedaży starego komputera lub dysku twardego, a nawet jeśli chcesz się go pozbyć , bezpieczne usuwanie wszystkiego z dysku twardego jest bardzo ważne. Ale jak ty to robisz? . Po przekroczeniu granicy przywróć dane w chmurze za pomocą szyfrowanego połączenia.

Wyzerowany dysk może jednak budzić podejrzenia. Dlaczego miałbyś podróżować z całkowicie czystym laptopem / smartfonem?

Utworzenie tymczasowego konta użytkownika 5 porad dotyczących zarządzania kontami użytkowników systemu Windows jak profesjonalista 5 wskazówek dotyczących zarządzania kontami użytkowników systemu Windows jak profesjonalista Konta użytkowników systemu Windows ewoluowały z odizolowanych kont lokalnych do kont online z różnymi wyzwaniami dotyczącymi prywatności. Pomagamy Ci uporządkować konta i znaleźć odpowiednie dla Ciebie ustawienia. na laptopie lub smartfonie to dobry sposób na złagodzenie podejrzeń, zwłaszcza w połączeniu z “Bulk It Out” strategia. Twoje tymczasowe, całkowicie puste konto użytkownika może samo w sobie wzbudzić podejrzenia.

Ale konto podstawowe z niektórymi plikami zastępczymi będzie miało większą szansę.

5. Wiele urządzeń

Jeśli podróżujesz do tego samego kraju do pracy kilka razy w roku, rozważ użycie telefonu nagrywającego 4 Dobre powody, aby uzyskać telefon z nagrywarką awaryjną 4 Dobre powody, aby uzyskać telefon z nagrywarką awaryjną Twój smartfon ma mnóstwo funkcji, a to jest świetna rzecz . Czasami potrzebny jest tylko podstawowy telefon, aby trzymać się w nagłych wypadkach. Zobaczmy dlaczego. i / lub laptopa. To znaczy, mniej z faktycznym wyrzucaniem, więcej z posiadaniem wielu urządzeń w wielu lokalizacjach. Jeśli Twój laptop jest głównie używany do pracy, nie jest niewykonalny wybór taniego używanego urządzenia do przechowywania go w bezpiecznym miejscu.

Oczywiście wytrzyj używanego laptopa przed jego użyciem!

6. Użyj LiveUSB lub LiveCD

W niektórych sytuacjach jedyną opcją jest użycie urządzenia publicznego. Już dawno mnie złapano. Niewłaściwa ładowarka do laptopa, rozładowana bateria. Martwy telefon. Panika. Zawsze jednak przechowuję pamięć USB z różnymi narzędziami bezpieczeństwa i prywatności, a także dystrybucją systemu Linux lub dwoma. 5 najlepszych dystrybucji Linuksa do zainstalowania na pamięci USB. 5 najlepszych dystrybucji Linux do zainstalowania na pamięci USB. przenośne wersje systemu Linux. Oto najbardziej przydatne dystrybucje Linuksa do uruchomienia z napędu USB. .

W tym przypadku uruchamianie Linux LiveUSB lub LiveCD Utwórz bootowalny USB z ISO za pomocą tych 10 narzędzi Utwórz bootowalny USB z ISO za pomocą tych 10 narzędzi Chcesz utworzyć bootowalny dysk USB z pliku ISO? Mamy dziesięciu najlepszych twórców rozruchowych napędów USB. może uratować dzień. Zamiast logować się na komputerze publicznym przy użyciu prywatnych informacji, potencjalnie narażając się na szwank, LiveUSB uruchamia system operacyjny, całkowicie niezależny od komputera hosta. Twoje dane pozostaną bezpieczne i nadal będziesz w stanie utrzymać całą swoją regularną komunikację.

7. Użyj HTTPS

Korzystanie z HTTPS jest niezbędne. Co to jest certyfikat bezpieczeństwa witryny i dlaczego powinno Cię to obchodzić? Co to jest certyfikat bezpieczeństwa witryny i dlaczego warto się tym przejmować? . Radziłbym to, nawet jeśli nie podróżujesz. Electronic Frontier Foundation (EFF) sugeruje szyfrowanie danych w dowolnym miejscu. Aby nam pomóc, stworzyli dodatek do przeglądarki HTTPS Everywhere. Ten dodatek jest zawarty w domyślnej konfiguracji przeglądarki Tor zorientowanej na ochronę prywatności, dając ci pewne wyobrażenie o jej przydatności.

HTTPS ochroni Cię przed wieloma formami inwigilacji, a także przed przejęciem konta i niektórymi formami cenzury.

HTTPS Everywhere jest dostępny dla Chrome, Firefox i Opera. Trwają prace nad przeniesieniem HTTPS Wszędzie na Microsoft Edge.

8. Użyj VPN

Podobnie jak HTTPS, korzystanie z VPN jest bardzo łatwą metodą zwiększenia bezpieczeństwa. 8 przypadków, w których nie korzystałeś z VPN, ale powinieneś był: Lista kontrolna VPN 8 przypadków, w których nie korzystałeś z VPN, ale powinien był: VPN Lista kontrolna Jeśli jeszcze nie rozważałeś subskrypcji VPN w celu zabezpieczenia swojej prywatności, teraz jest czas. podczas podróży. VPN zapewnia zaszyfrowany tunel do prywatnego serwera zlokalizowanego w innym kraju niż twój host. Podczas gdy HTTPS Everywhere szyfruje cały ruch internetowy w przeglądarce, VPN szyfruje cały ruch internetowy, kropka.

Zalecamy wykupienie subskrypcji ExpressVPN.

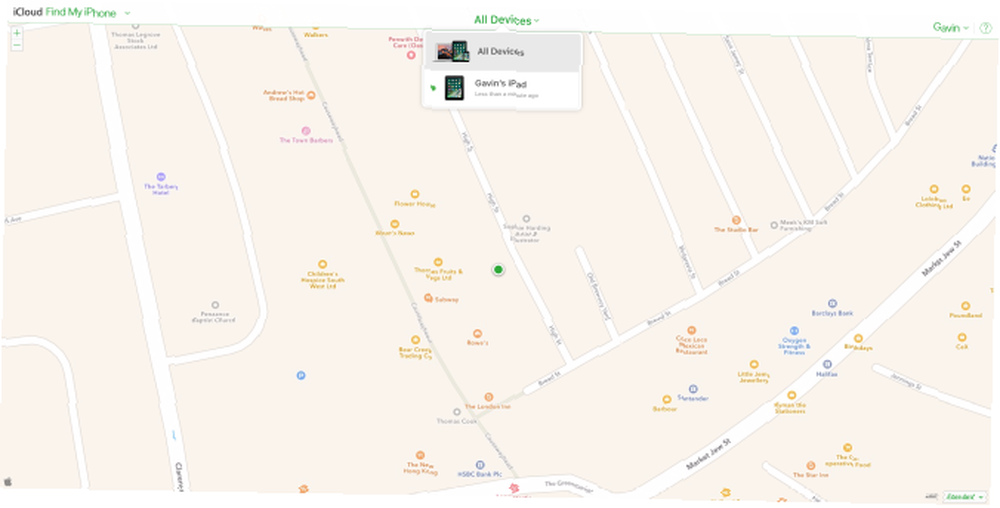

9. Śledź swoje urządzenia

Apple przodowało w zakresie śledzenia i czyszczenia urządzeń. Urządzenia z systemem iOS od dawna można prześledzić. 8 sposobów na znalezienie zagubionego iPhone'a (i co zrobić, jeśli nie można go odzyskać) 8 sposobów, aby znaleźć zagubiony iPhone (i co zrobić, jeśli nie można go odzyskać) iPhone ginie, musisz go poszukać i znaleźć jak najszybciej. Oto jak. przez “Znajdź mój” cecha. Twój iPhone, iPad, Mac, a nawet Apple Watch można zlokalizować za pośrednictwem portalu iCloud. Stamtąd możesz śledzić lokalizację urządzenia, pingować, dzwonić, blokować lub czyścić.

Google zajęło trochę czasu, aby nadrobić zaległości, ale urządzenia z Androidem można teraz śledzić za pomocą Menedżera urządzeń Android. 2 proste sposoby odzyskania zagubionego lub skradzionego telefonu z Androidem. 2 łatwe sposoby odzyskania zgubionego lub skradzionego telefonu z Androidem. Te metody mogą pomóc Ci znaleźć zgubiony lub skradziony telefon lub tablet z Androidem. . Stamtąd możesz zdalnie zlokalizować, zadzwonić, zablokować lub wyczyścić urządzenie.

Laptopy z systemem Windows lub Linux potrzebują dodatkowej pomocy. Prey oferują bezpłatne konta śledzenia dla maksymalnie trzech urządzeń. Funkcje obejmują wykrywanie geolokalizacji, robienie zdjęć do przodu i do tyłu w miarę możliwości, identyfikowanie otaczających sieci Wi-Fi i wiele innych. Czy wspominałem, że jest bezpłatny? Zdobądź to teraz!

Jeśli Twoje urządzenie zostało skradzione i wygląda na to, że znajduje się w Twoim regionie, nie spiesz się, aby odebrać swoje urządzenie Jak korzystać z funkcji Znajdź mój iPhone, aby odzyskać skradzionego iPhone'a Jak korzystać z usługi Znajdź mój iPhone, aby odzyskać skradzionego iPhone'a z powrotem opowiadanie: moja żona ukradła iPhone'a, gdy pewnego dnia zgubiła go w pracy. Byłem w stanie zalogować się na jej konto iCloud i ostatecznie odzyskać urządzenie. . Zadzwoń na policję, pokaż im informacje o śledzeniu i poproś o pomoc. Pamiętaj, że urządzenie nie jest warte śmierci.

10. Uwierzytelnianie dwuskładnikowe

Przed wielką podróżą poświęć trochę czasu na skonfigurowanie uwierzytelniania dwuskładnikowego. Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Uwierzytelnianie dwuskładnikowe (2FA) metoda bezpieczeństwa, która wymaga dwóch różnych sposobów potwierdzenia tożsamości. Jest powszechnie stosowany w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty… (2FA) w mediach społecznościowych i kontach e-mail. Jeśli podróżujesz przez pewien czas, pomiędzy różnymi lokalizacjami o różnym stopniu bezpieczeństwa i prywatności, istnieje szansa, że w pewnym momencie spuścisz czujność.

2FA może być twoją kopią zapasową w tej sytuacji.

Bądź bezpieczny, bądź zdrowy

Śledzenie danych nie musi być poważnym problemem. Niestety niektóre kraje starają się to utrudnić. Możesz spróbować złagodzić te problemy, ale po prostu, jeśli ktoś chce twoich danych, prawdopodobnie znajdzie sposób.

Pamiętaj: nic nie przebije fizycznego dostępu. W tym sensie bądź bezpieczny i uważaj. I baw się dobrze!

Czy masz jakieś wskazówki dla naszych czytelników? Jak chronić swoje dane, gdy jesteś w ruchu? Jakie są Twoje gadżety do podróżowania? Daj nam znać swoje przemyślenia poniżej!

Kredyty obrazkowe: Poravute Siriphiroon / Shutterstock